2017年4月に“産業サイバーセキュリティセンター”が発足

〔1〕センターのプロフィールと日本のサイバーセキュリティに関する動向

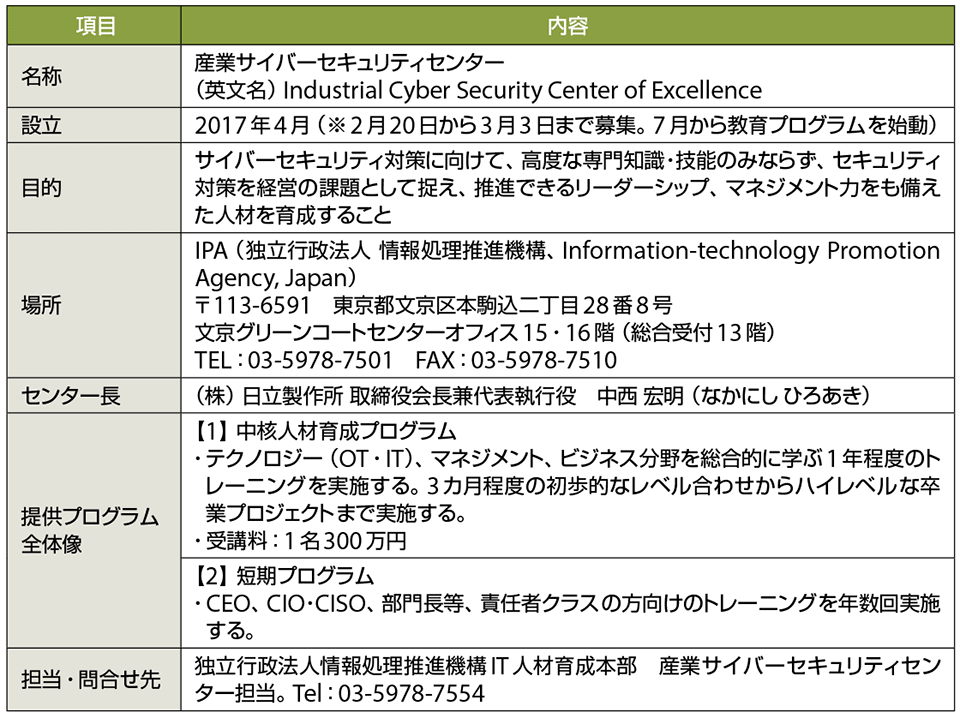

情報社会システムの安全性・信頼性の確保を目指して活動している、経済産業省所掌のIPA注1は、IoT時代の到来に備え、2017年4月に“産業サイバーセキュリティセンター”(表1)を発足し、同年7月から1年間の教育プログラムなどを始動することを発表した注2。これを見据えて、すでに2017年2月20日から受講者の募集が開始されている。

この背景には、2020年の東京オリンピック・パラリンピックの開催を控えていることから、日本への混乱・ダメージを狙ったサイバー攻撃によるリスクの増大が指摘されていることなどが挙げられている。

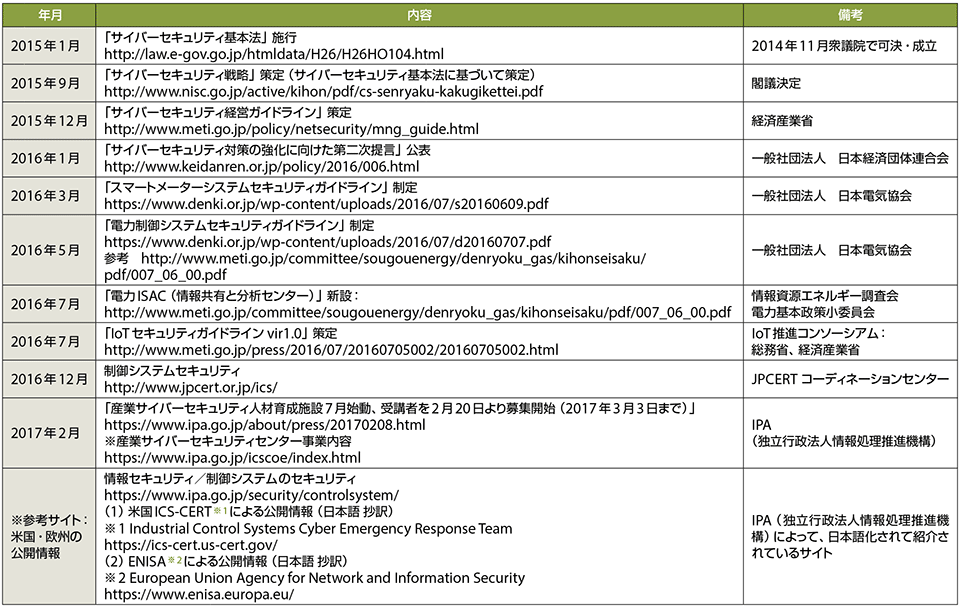

そのため、ここ最近では、日本政府は表2に示すように、2015年1月の「サイバーセキュリティ基本法」の施行をはじめ、次々にサイバーセキュリティに関する法制度やガイドラインを作成し発表してきている。なお、表2の下段に参考サイトとして、米国・欧州のサイバーセキュリティに関する公開情報も掲載している。

表2 日本におけるサイバーセキュリティに関する動向(法制度・ガイドライン)

NISC:National center of Incident readiness and Strategy for Cybersecurity、内閣サイバーセキュリティセンター

出所 各種資料より編集部で作成

〔2〕国際的なサイバー攻撃の例

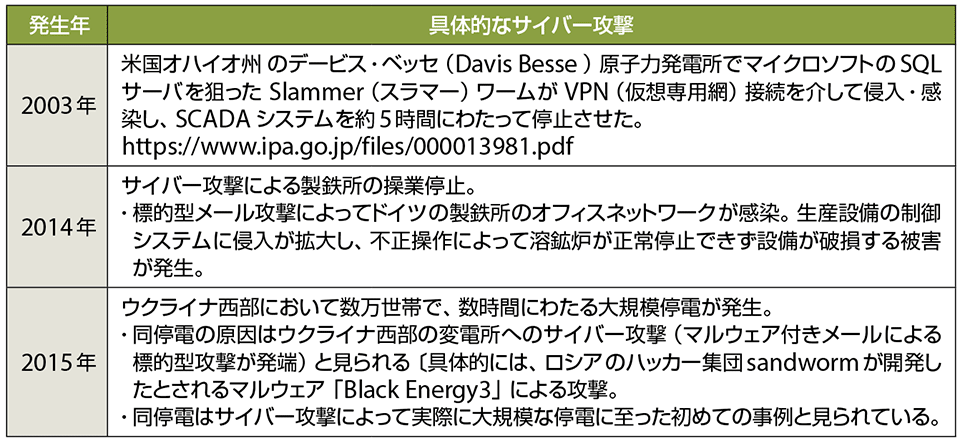

具体的なサイバー攻撃を見てみると、表3に示すように、例えば、米国オハイオ州では原子力発電所が、ドイツでは製鉄所の溶鉱炉が、ウクライナでは変電所が攻撃されて大停電が発生するなど、重要インフラである産業基盤を狙ったサイバー攻撃が発生し、その脅威は現実のものとなっている。

表3 海外における代表的なサイバー攻撃の例

出所 http://www.meti.go.jp/committee/sougouenergy/denryoku_gas/kihonseisaku/pdf/004_06_00.pdf等

▼ 注1

IPA:Information-technology Promotion Agency, Japan、独立行政法人 情報処理推進機構。