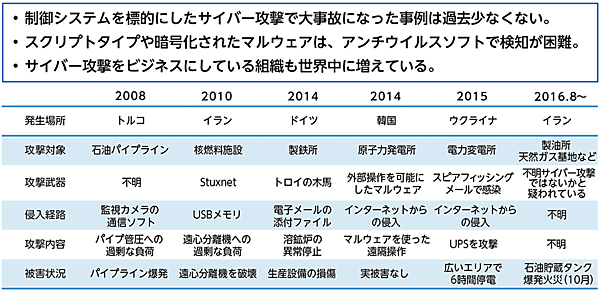

制御システムを標的にしたサイバー攻撃例

図1は、近年、海外で発生した、制御システムを標的にしたサイバー攻撃の一例である。図1に示すように、Stuxnet注5やトロイの木馬注6など、サイバー攻撃の武器や侵入経路などの手口は千差万別であり、これらのサイバー攻撃によって、実際に人命に関わる爆発や火災事故が発生している。

図1 制御システムを標的にしたサイバー攻撃の事例

出所 ICS研究所作成

IoTが一般的にも認知されてきた昨今、それに付随するセキュリティという言葉で多くの人がイメージするのは、主に「情報系のセキュリティ対策」だと思われる。

例えば、「ファイルに解読されにくいパスワードを設定する」や「USBメモリでデータのやり取りをする」場合は、「アンチウィルスソフトの入った検査用PCでスキャンを行う」などといった内容のものである。

しかし、サイバー攻撃技術は年々高度化しており、マルウェアの種類もスクリプトタイプ注7や暗号化されたものが出てきたことによって、アンチウィルスソフトやファイアウォールだけで検知できるサイバー攻撃は、そのうちの約2〜3割ほどにまで落ち込んでいる。

アルバイトやパートタイム感覚でDDos攻撃注8を行うといったビジネスまで広がっている世の中で、いわゆる「情報系のセキュリティ対策」だけで企業責任を果たせる時代ではなくなってしまったのである。

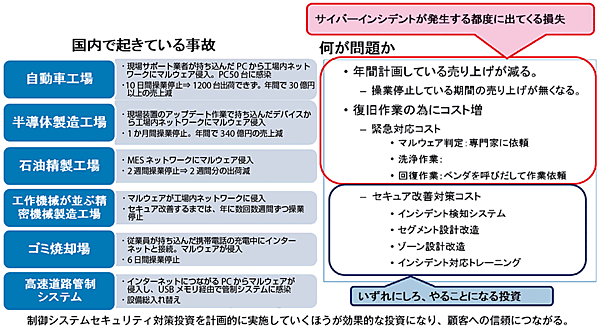

サイバーセキュリティ対策の重要性

日本国内においても、自動車製造や半導体製造、石油精製などの現場においてサイバー攻撃による事故が発生している。そのため、最近では、「情報系のセキュリティ対策」と併せて「制御セキュリティ対策」(図2)が重要になってきている。

図2 サイバーセキュリティ対策の重要性

出所 ICS研究所作成

実際にサイバー攻撃の被害にあった企業や、行政の指導でサイバーセキュリティに取り組む必要がある産業においては、「制御セキュリティ対策」の必要性が認識され始めている注9。

しかし、上司からセキュリティに取り組むよう指示されても、担当者は「実際に何から始めればいいのか?」と悩みを抱えていたり、限られた予算の中で場当たり的な対策に終始してしまい、「対策のほどはわからないが、何もやらないよりマシだろう」と対策効果を理解せずに実施する場合や、効果的な対策を見出せないままの場合も多い。

このような事態に陥るのは、企業のセキュリティポリシーが明確になっていないことが、主要な原因であると見られている。

経営者が、セキュリティ対策費用を単なるコスト増と捉えるか、必要な投資と考えるかで大きく違ってくるのである。例えば、

- 万が一サイバー攻撃被害にあった際に絶対に守りたい部分はどこであるか。

- 復旧作業を行うにはどのデータのバックアップが必要かが日常的に明確になっているか。

- それらの復旧作業訓練を定期的に行い、操業停止期間も想定できるという環境を作り出せているか。

など、企業がまずセキュリティポリシーをもち、守っていくことが求められる。どこに投資を振り分け、何カ年計画で進めていくかというような、事業戦略規模で取り組むべき課題であることは間違いない。

これは、一企業の取り組みだけでは限界があるため、ステークホルダー(関連企業)の連携や認識合わせが必須となる。

▼ 注5

Stuxnet:スタクスネット。2010年に発見された、インターネットにつながっていなくても標的型攻撃を行うマルウェア(コンピュータの安全上の脅威となるソフトウェア)。図1に示すように、イランの原子力の核燃料施設の制御システムをダウンさせたことで有名。

▼ 注6

トロイの木馬:マルウェアの一種。ギリシア神話におけるトロイア戦争に登場するトロイの木馬に例えて名前が付けられた。

▼ 注7

スクリプトタイプ:一連の処理手順が簡易なプログラミング言語で作成されたもの。

▼ 注8

DDos攻撃:Distributed Denial of Service attack、ターゲット(標的)とするサーバ(コンピュータ)に対して、複数のコンピュータから大量のパケットを送りつけ、ネットワークを輻輳(渋滞)させ、サーバのサービス機能を停止させてしまう攻撃。

▼ 注9

例えば、内閣官房内閣サイバーセキュリティセンター(NISC)は、重要インフラの範囲として、情報通信、金融、航空、鉄道、電力、ガス、政府・行政サービス(地方公共団体を含む)、医療、水道、物流、化学、クレジットおよび石油の13分野を指定している〔それぞれの分野において、サービスの持続的な提供に支障が生じた場合(サイバー攻撃による場合を含む)には、基本的には関係法令により、所管省庁への報告義務がある〕。

http://www.kantei.go.jp/jp/singi/keizaisaisei/miraitoshikaigi/4th_sangyokakumei_dai2/siryou9.pdf