セキュリティ対策のためのDataOps(データオプス)

〔1〕ファイアウォールからゼロトラストモデルへ

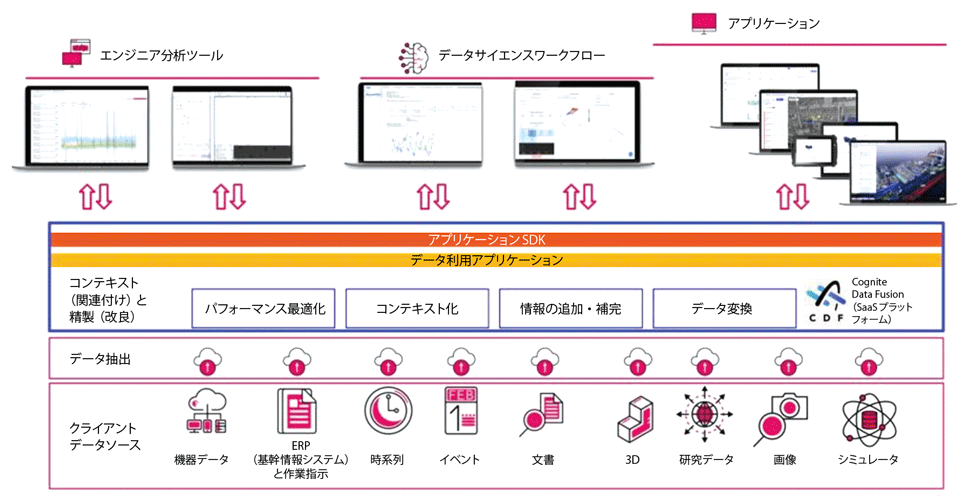

多くの企業は、効率化を図り、広範囲なアセット(資産)を利用するため、DX(デジタル変革)を推進している。このような企業のデジタル化は、パデューモデル注7に従って、後出の図3に示す最下層の「クライアントデータソース」のデータを取り出し、社外の関連企業のリモートサービスに利用することになる。

図3 コグナイト社のIoTセキュリティを可能にするクラウド内のDataOps(データオプス)の例

※パデューモデルのレイヤ0〜2(図ではクライアントデータソースの部分に含まれる)から、データ抽出のための監視された単一パスによって、ポイント・ツー・ポイント接続の数とサービスプロバイダのリスクを最小限に抑える。

出所 Susan Peterson-Sturm, “Inviting OT Security to the Digitalization Leadership Table”(Japan CIP Conference February 2022)をもとに日本語化

しかし、セキュリティ部門にとってはリスクが増えてしまう。

ファイアウォールへのアクセスを随時開放して、ポイント接続でアクセスを許可することになるため、セキュリティの強化に限界がある。特にリモート接続の需要が増したコロナ禍においては、セキュリティ部門がこれらのアクセスポイントをすべて管理するのは、ライフサイクルも考慮すると非常に複雑だ。

さらに近年では、データ駆動型の技術、例えばAIのようなものをより多く利用しているので、データの整合性とその機密性が信頼できないといけない。

スーザン氏は、「ゼロトラスト注8モデルの採用に向けて、必要なデータとデバイスへのアクセスを、カスタムメイド注9で最小限にしなければならない」と強調する。

〔2〕一元的な現状把握ができるDataOps

そこでスーザン氏は、DataOps注10が部門を超えた一元的な現状把握を可能にすると提案した(図3)。

DataOpsは、セキュリティ部門とOT部門の両方が見ることができるアセット(資産)モデルを作り、「データの分類」「データの機密性」そして「データの重要性」などを把握して、優先順位をつけやすくできる。

アセットモデルで最初に手をつけるべきことは、資産に関して共通の表示をリアルタイムで提供すること(アセットモデリング)。ネットワークのゾーン分けなどサイバーセキュリティリスクに関連するコンセプトをアセットモデルに取り込み、共通の表現で提示することで、インシデント発生時に迅速に対応するための、IT部門とOT部門両方に共通言語を提供できる。

次に、より標準化された「拡張可能なアーキテクチャ」をもつことで、効率化が改善できる。例えばエネルギー会社においては、資産のある側面に特化した資産モデルテンプレートを、新規の資産データの取り込みの際に都度作成し、繰り返し利用可能にすることで効率化している。同様に、サイバーセキュリティ関連の情報モデルをテンプレート化して盛り込めば、多くの拡張性が期待できる。さらにライブラリAPIとデータ抽出ソリューションによって、現場でのデータソースの変更と監視が容易になる。

最後に、OTネットワークへのトラフィック流入を低減し、監視を簡素化して、物理的な資産状態と関連するリスクをリアルタイムに可視化する(可視性の向上)。

セキュリティ部門にとっては、静的で古いバージョンの資産データが多くあることで、生産現場の人達との連携作業が困難になっている。OT環境のリアルタイムデータを社内のOTセキュリティ部門の人達と共有できれば、デジタル化に対して前向きになってもらうことができる。彼らとデジタル化の価値を共有することが重要なのだ。

企業のDX化とセキュリティ対策はどう両立できるか

図4 デジタル化はテクノロジー(技術)以上のもの

出所 Susan Peterson-Sturm, “Inviting OT Security to the Digitalization Leadership Table”(Japan CIP Conference February 2022)をもとに日本語化

〔1〕デジタル化は技術以上のもの

「私は、“デジタルは単なる技術ではなく、組織・人(People)と業務プロセス(Process)そしてテクノロジー(Technology)”とよく言っています」とスーザン氏は語る(図4参照)。

技術変革には、組織改革が必須だ。変革のために大規模なプログラムを推進して成功した企業は、技術を導入して効率化を図るために、組織の変更管理(チェンジマネジメント)注11を重視している。ここが鍵だとスーザン氏は語る。

その理由は、技術を導入して活用するためには、部門や人材、業務プロセスを、まったく違った形で設計しなければならないのが現状で、多くの企業が、今、この問題に直面しているからだ。

コグナイトでは、ユーザーストーリーを文書化し、ユーザー像(利用者像)を作成してその役割を理解し、特定の技術革新や機能が、利用者(ユーザー)の業務にどのような影響を与えるかを理解することに重点を置いている。

「セキュリティ部門」をユーザーとして考えれば、ユーザーにとっては「見える化」、最終的にはリアルタイムに可視化してアクセスできる点が重要となり、「システム構築部門」にとっては、新しい技術導入時のコンプライアンス問題に限らず、ライフサイクルを通じていかにセキュリティを確保し、どう設計するのかが重要となる。そして「技術部門」においては、さらなる教育・訓練が必要となり、加えて「技術部門」と「イノベーション部門」では、セキュリティアーキテクチャを理解するために、もっと教育・訓練が必要となる。

変更管理では、社内基準はどうなっているか、目的と優先順位は何なのか。最終的にセキュアな開発ライフサイクルを真に理解するまで、各部門間のギャップを埋めることが重要である。すなわち、「技術部門」がセキュリティにもっと精通し、同様に「セキュリティ部門」も現場の運用管理をしっかりと理解できるようにすることが重要となる。

〔2〕コグナイトのグローバル製造企業へのDX促進

コグナイトでは、DataOpsはOTデータだけでなく、AIやローコード注12に特化したユーザーストーリーを、関係企業間で展開できる点に大きな価値があることを確信し、企業に促進している。

コグナイトの産業用DataOpsプラットフォーム「Cognite Data Fusion」(CDF)は、OTデータをコンテキスト化(関連付け)するだけでなく、AI、ローコード、特定のユーザーストーリーへと社内全体に拡張することができる。加えて、会社レベルのデータへのリアルタイムなアクセスを、重要度の高いOTネットワークのセキュリティを損なうことなく実現することで、セキュリティリスクを最小限に抑える。

ユーザーは1つの画面で一元化されたデータとして活用でき、これを利用して、自社データを活用したAIベースのアプリケーションやソリューションの開発が可能となる。

最後にスーザン氏は、「何よりも大事なのは、拡張性が実現できることです。これはデジタルの世界で、私達が直面する最大の課題です。パイロット版を開発したりテストしたりすることはできても、エンタープライズ全域でソリューションを展開するチームを立ち上げるのは、企業にとってはまだ苦労が多いものだからです」と、CDFの導入でグローバルな製造企業のDX促進を支援できることをアピールした。

▼ 注6

ユーザーストーリー:システムがユーザーにどのような価値をもたらすのかを示すもの(要件定義)。専門用語はなるべく使わず、一般的な言葉で作成する。

▼ 注7

パデューモデル:エンタープライズアーキテクチャの参照モデル。システムを機能階層ごとに論理的に区分し、IT/OTネットワークゾーンのセキュリティマップを示したもの。レベル0はプロセス、レベル1は基本的な制御機器、レベル2はエリア監視制御機器を指す。

▼ 注8

ゼロトラスト:Zero-Trust。リソースの保護に焦点を置き、すべての通信アクセスを暗黙的に許可せず、常に検証するセキュリティモデル。

▼ 注9

カスタムメイド:すでに完成状態にあるものの一部を変更して、ユーザー仕様に合わせて作り直す方法。

▼ 注10

DataOps:「組織・人」「業務プロセス」「テクノロジー(技術)」を効率良く自動的に連携させることで、企業内のデータ活用をスムーズに行うための取り組み。

▼ 注11

変更管理(チェンジマネジメント):企業変革を成功に導くために、組織に変化を受け入れやすくするためのマネジメント手法。

▼ 注12

ローコード:ドラッグアンドドロップなどで、各コードを最小限にして開発すること。C++やPython(パイソン)など、大学で学ぶようなプログラミング言語を理解する必要がない。