インフラ同士の相互依存で問題が複雑に

〔1〕異なるインフラ同士の相互依存

Tudor:最近の問題の1つは、異なるインフラ同士の相互依存です。地方やコミュニティと国家、国際という単位でインフラを含め相互に依存しており、脅威が生まれればその依存性は変わっていきます。システムが壊れた時に、この相互依存を停止することが重要になります。

相対的重要性、相互依存のシステム、対応への準備が重要になり、また通信は輸送よりもずっと重要です。発電所はインフラに電力エネルギーを供給しますが、輸送には電力を使います。プラントの燃料ガスからも、電力を創り出すこともできます。だから発電所はより重要なのです。こういった経験をまとめて重要インフラの情報を再構築しました。

アイダホ州は、ユタ州に重要インフラ情報をライセンス供与しました。これでユタ州は、アイダホ州と同様な能力をもつことが可能になり、私たちは、これを汎用のインフラ情報に展開し、インフラに関係するすべての情報に対して、全米各地からアクセスできるようになりました。

渡辺:重要インフラ間の相互依存性に関して、どのくらい役割・責任が明確にされているのでしょうか。

Tudor:かつて20年ほど前に米国の財務省に勤務していた時、電力ISAC注6の分野に従事していました。電力ISAC間で重要なインフラをどのように協力するか、どのようにデータを共有するかについて取り組んできました。

最初の頃は、R&Dセンターでは異なるデータフォーマットを使っていたため、各センター間を調整していました。また、DHS注7(国土安全保障省)では、異なる分野とデータ共有について異なるインフラに渡って取り組んできましたが、金融分野と医療分野ではフォーマットを1つにすることが難しかったです。

〔2〕セキュリティとプライバシーが置き去りに

Tudor:幸いなことに半導体の進化によってデバイスはチップとなり、IoTデバイスはもはやクレイコンピュータ並みの性能になってきました。問題は、デバイスの性能や機能を維持することが優先され、セキュリティやプライバシーは常に二の次にされてきたことです。私たちはこのパラダイムを変えなければなりません。

今や、データの爆発の時代に来ていて、実際にクラウドから大量のデータを利用しています。昨今では、クラウドにアクセスできるようになり、データサイエンスを学び、分析手法などを使えるようになってきました。だからこそ、プライバシーの保護が重要になるのです。なぜなら、常にクラウドとつなげて使うことが多いからです。

重要インフラを守るための先端サイバーセキュリティ

─新しいサイバーセキュリティの研究所について詳しく教えてください。

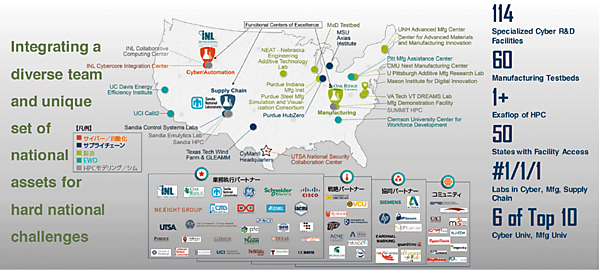

Tudor:重要インフラを守るための先端サイバーセキュリティのプロジェクトは複数走っています(図3)。

図3 サイバーセキュリティは複数のプロジェクトが走る

出所 Idaho National Laboratory(INL)

図3に示す、CyberCore Integration CenterとCyManII(Cyber Manufacturing Innovation Institute)、ROC(Resilience Optimization Center)、INL Wireless Security Institute、CCE(Consequence-driven Cyber-informed Engineering)です。

〔1〕CyberCore Integration Center

Tudor:CyberCore Integration Centerは、サイバーコアと呼ばれる新しいビルを建設しました。サイバーコア(CyberCore)は手法の名称で、ここでは、サイバー、電力、制御、ワイヤレス、これらを統合して、それぞれの専門家が常に一緒にディスカッションしています。また、産業用の制御システムにも注力しています。世界中から研究者が集まり、サイバーセキュリティを手法の観点から研究しています。

CyberCoreの建物は、2階建ての約7,400km2の大きさで、DOE(米国エネルギー省)のインテリジェント局に所属しています。ここでは、成果物をテストし、他の研究所と同様、大学ともコラボし研究を行っています。特に、DHSの国家安全に関するセキュリティの研究に力を注いでいて、ここには220部門の研究部門があります。

CyberCore Integration Centerのミッションは、3つです。1つは、国立研究所のテーマを加速することです。1つの研究所で、私たちはモデルを作って行動し、そして大規模化することです。エネルギーや国家安全などのテーマは価値のあるものだと思います。

2つ目は、高いレベルでのパートナーシップについてです。まず投資して専任者を雇い、大学のリエゾンオフィスを置きます。研究所で学んだことをパートナーに広げて伝えます。その1つの例として、アジア太平洋の国際的な研究所とパートナーシップを結びました。ここに科学研究所、兵器研究所、生産技術研究所があります。

CyberCoreの別の役割は、緊急時に緩和策を提供することです。テストベンチを使って大規模な検証(Validation)を行い、研究教育を管理します。移転可能なR&Dも実証します。アイダホでは大きな規模での実験ができるため、ここでは他の研究機関から小規模で実験してきた研究を大規模に展開して、現実に即したテストができます。国防総省や連邦政府の研究所、大学注8や軍関係のアカデミー、産業界をパートナーとして一緒に研究しています。

そして3つ目は、専門家の育成です。特に制御システムのサイバーセキュリティの専門家を育てたいのです。そのために私たちは、研究所の人材だけではなくIT企業などの人材も含め、国土安全のために全米の研究所や大学と組んで、カリキュラムを開発します。他の研究所ともワーニング(警告)プログラムを支援し、一緒に専門家を育成していきます。

また、リスク分析手法を新たに作り直す取り組みを行っています。従来のリスク分析手法は、確率や脅威などの組み合わせで成り立っていました。最終評価は金曜日に行われ、週末にハッカーが数千もの新しい攻撃をリスク評価基盤に落としていきます。もし、危機的な新しい環境結果にフォーカスして、エンジニアリング量や取引量、プロセス量、そして新しい脅威に対するスパイなどの動作を調べ、重要な結果をスキャンすると、リスクを定量的に把握できそうです。

〔2〕CyManII:Cyber Manufacturing Innovation Institute

─製造に関係するCyManIIについて教えてください。

Tudor:CyManII(Cyber Manufacturing Innovation Institute、サイマニーと呼ぶ)は、先端的な次世代製造法を提案し、もっと効率の高いエネルギーなどを製造する研究所です。

この研究所では、米国がポリシーを決めて、実際は製造が得意のドイツや日本などの他国とパートナーを組んでいます。また、米国は、パートナーからの情報を取り込むことにも力を入れています。

図4は、サイバーセキュアでエネルギー効率の高い先端的な製造技術を開発することを狙いとした図です。ここでは、コストよりもセキュリティが優先されます。エネルギー効率の高い製造技術とは、セキュアにしたうえで高度化して効率を上げ、コストダウンを図ろうという技術です。

図4 CyManIIプロジェクトはエネルギー効率が高くセキュアな製造技術を開発

主要60メンバーに加え、114の特殊製造研究施設、60の製造テストベッド、1エクサFLOPSのHPC(High Performance Computing)、これらの設備へアクセスはすべての州で可能。さらに業界でトップレベルのサイバー研究所、製造研究所、サプライチェーンリスク研究所がある。上位10大学のうちの6大学がサイバーと製造に強い大学である。

出所 Idaho National Laboratory(INL)

─プロジェクトの目標値はありますか?

Tudor:CyManIIは5年間のプロジェクトで、5年後の目標を掲げています。

セキュアなエネルギー効率を4倍に上げる、後述するε-PURE(イプシロンピュア)プロジェクトによって、サイバー上の1兆もの脆弱性の実態をゼロにする、100万人の製造担当者やセキュリティ担当者向けのセキュリティ教育の開発・実施の育成、そして、製造をモニターし、品質を上げることによって、5年間で200億ドル(約2兆2千億円注9)を削減することを目標にしています。

CyManIIは、ε-PUREビジョンを製造へと展開しようとしています。PUREとは、Pervasive(パーベイシブ、普及)、Unobtrusive(アンオブトルーシブ、邪魔しないという意)、Resilient(レジリエント、素早い回復力)、Economical(エコノミカル、経済的)です。エコノミカルは、最終的にコストダウンにつなげることです。

─大学も製造技術に参加しているのですね。

Tudor:図4に示すように、約60の主要パートナーがいます。私のチームは小さいですが、テキサス大学サンアントニオ校や、カーネギーメロン大学、ピッツバーグ大学は研究調査部門の役割を果たし、国立研究所は先端製造技術を開発します。

サンディア国立研究所は、セキュリティやエネルギー効率の高い製造を担当し、測定器の管理、パワー管理なども行います。その他多くのパートナーや、事業の小さなパートナーも含めると、2万ものパートナーがいます。

佐々木:エネルギー効率、サイバーセキュリティ、先進製造技術、このコンビは初めて聞きました。政府の中でどのような形で発案されたのですか?

Tudor:これらのコンビネーションは、先進製造技術とエネルギー効率はDOE、そしてサイバーセキュリティはCESER注10が責任もって計画しました。

エネルギー効率に注力する製造研究所の計画で、サイバーセキュリティを手がけている研究所が14カ所あり、これらを統合したのです。

〔3〕ROC:Resilience Optimization Center

─ROCの役割は何でしょうか

Tudor:私は、これまでの国家安全に関する仕事を通じて、インフラのレジリエント(素早い回復力)の重要性を理解してきました。私が担当する重要インフラ部門には、電力エンジニアやワイヤレス研究委員会、通信・制御、サイバー関係者などがいて、それぞれが最新の素早い応答の重要性を理解しています。

この組織で、再生可能エネルギーを含むエネルギーを研究し、何か攻撃されたら稼働状況を詳細に見る方法を習得しています。組織を別々にするよりも、1つの傘になる組織を作り、研究成果を一緒に持ちより、内外の潜在ステークホルダーにも1カ所で済ませられるようにしています。

〔4〕INL Wireless Security InstituteとCCE(Consequence-driven Cyber-informed Engineering)

─INL Wireless Security Instituteの役割は何ですか

Tudor:ここは、いろいろな顧客のためのテストベッドを作る所です。大学と分離して、政府の顧客に対して、波形や低レイテンシー(遅延)、スペクトラムの共用、ノイズフロアの削減など、無線技術をテストします。

国際標準にも合うように、5G(第5世代のセルラー携帯通信技術)の波形などを調整しています。新波形や新セキュリティプロトコルなども開発し、ワイヤレス機器のテストも行っています。Wi-Fiや5Gなど、いくつかの米国のワイヤレスネットワークに貢献します。

─CCEはどのようなものでしょうか。

Tudor:CCEは、重要インフラシステムのリスク評価とエンジニアリング手法です。

リスク評価で最も重要なことは、ビジネスの視点です。長期的に見たビジネスも加味します。例えば、工場などが地震などで物理的に破壊されたという場合が相当します。

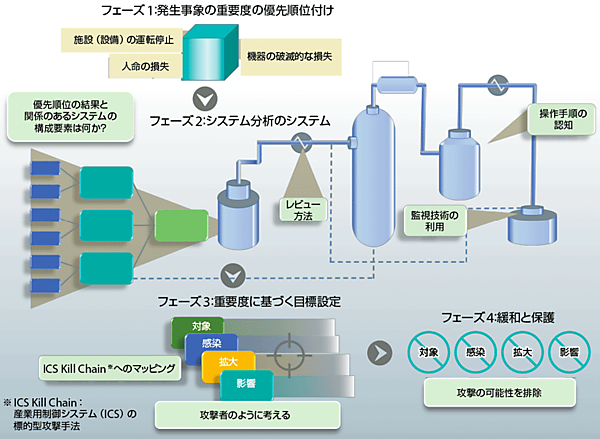

佐々木:図5のCCEに関して、再確認したいのですが。

図5 重要度に基づくサイバー情報エンジニアリング(CCE)

出所 Idaho National Laboratory(INL)

Tudor:図5のフェーズ1はCレベル(経営層)が重要度を優先順位付け、フェーズ2でエンジニアが多数のシステムからなるシステム(system of systems)を理解し、どれがキーシステムかを解析します。

フェーズ3ではIT関係の人材が主体的に重要度に基づく目標設定を行い、フェーズ4で経営層に戻し、ビジネスリーダーが説明します。その結果から定量的にビジネス全体の重要性を評価します。

佐々木:CCEという手法をどうやって実施するのでしょうか?

Tudor:CCEはこれまでにない、フェーズ4までのモジュラー方式の手法で、経験や産業界に依存しています。重要度ベースのターゲティング手法は、キルチェーン(Kill Chain、図5参照)やマインドフレームワークなどを駆使し、入力のフェーズ1から出力のフェーズ4までカバーしています。

▼ 注6

電力ISAC:電気事業者間のサイバーセキュリティに関する情報共有および分析を行う組織。

ISAC:Information Sharing and Analysis Center

▼ 注7

DHS:Department of Homeland Security

▼ 注8

アイダホ国立大学、国立大学コンソーシアム、アイダホ州立大学、MIT(マサチューセッツ工科大学)などと一緒にサイバープログラムを共同研究している。テキサス大学サンアントニオ校とは、戦略的パートナーとして原子核パワーの大規模なサイバープログラムを共同研究している。

▼ 注9

1ドル約110円換算。

▼ 注10

CESER:サイバーセキュリティ・エネルギーセキュリティ・緊急レスポンス局。DOEが、サイバー攻撃からの保護と対策整備をサポートするために新設した、エネルギー部門のサイバーセキュリティ部局。