NRIセキュアテクノロジーズ、自動車を対象としたセキュリティ診断サービスの提供を開始

2017年5月29日 (月曜) 0:00

NRIセキュアテクノロジーズは、自動車の車両と搭載機器を対象にセキュリティ強度を診断するサービスの提供を始めた。

NRIセキュアテクノロジーズは2017年5月25日、自動車の車両と搭載機器を対象にセキュリティ強度を診断する「車両システムセキュリティ診断」サービスの提供を始めた。最近の自動車はスマートフォンやUSBメモリを接続するインタフェースや、携帯電話網で通信する機能を備えるようになったが、これは攻撃者から見ると攻撃の糸口が増えたということを意味する。実際、攻撃者の間では自動車は攻撃の対象として注目を集めているという。仮に攻撃に成功し、攻撃者が自動車を不正に遠隔操作できるようになってしまうと、交通事故につながり、人命が危険にさらされてしまう。

アメリカ政府は、この危険をすでに認識しており、運輸省(Department of Transportation)で自動車や運転者の安全を監督している国家道路交通安全局(National Highway Traffic Safety Administration:NHTSA)は、自動車のセキュリティを守るためのガイドライン「Cybersecurity Best Practices for Modern Vehicles」を公開している。このガイドラインでは自動車メーカーに、攻撃者の立場に立って自動車のシステムに実際侵入してみる「ペネトレーションテスト」を実施することまで求めている。

NRIセキュアテクノロジーズはこれまで、自動車関連システムのセキュリティ診断を数多く手がけてきたという。今回はその実績を活用してサービスを提供する。まず、自動車システムに対するペネトレーションテストを数多く手がけてきた専門家を集めてチームを組成した。また、組み込み機器に向けた各種セキュリティガイドラインや、NRIセキュアテクノロジーズがこれまでIoT機器に向けて提供してきた「デバイス・セキュリティ診断」サービスで得たノウハウをペネトレーションテストに活用するという。

エンジンのシリンダーへの燃料噴射量の自動制御機構や、スリップする危険がある路面でブレーキをかけたときに車輪がロックすることを防ぐ(Antilock Brake System:ABS)など、自動車は各部を自動制御する機能を追加するごとに、それらの機能を制御するECU(Electronic Control Unit)を搭載してきた。今では1台の自動車に数十個のECUを搭載するようになった。一部の高級車は100を超えるECUを搭載していることもあるという。

ECUはマイクロプロセサを統合したコンピュータだ。そこでプログラムを実行して自動車の機能を制御する以上、プログラムに脆弱性が残り、攻撃者にとっての攻撃の糸口となってしまう可能性は排除できない。

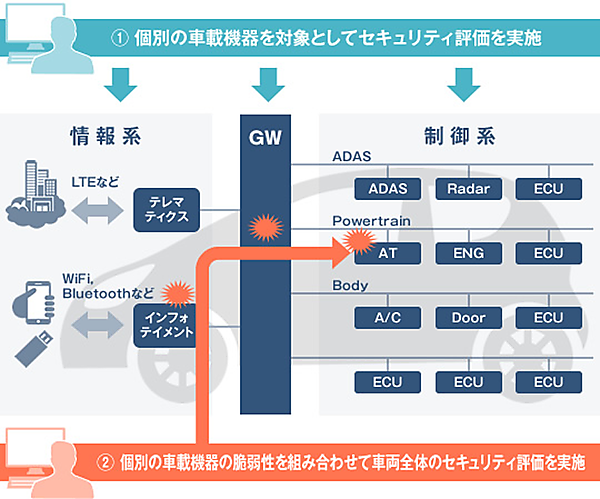

自動車が搭載するECUは、大きく車体を制御する「制御系」と、外部とネットワークで通信して、運転者に情報を提供する「情報系」の2つに分けられる。一般に、制御系と情報系は厳密に分離しており、その間にはゲートウェイが存在する。しかし、情報系に脆弱性があり、ゲートウェイも突破可能になっていたとしたら、制御系に侵入できてしまう。そこで、制御系のどこかに脆弱性が残っていると、攻撃者が車両の機能を制御する権限を握ってしまう。

ペネトレーションテスト実施時は、テスト実施に先立って机上の分析でシステムを構成する個々の機器に存在する脆弱性を洗い出し、その脆弱性を悪用可能にしてしまうシナリオや、侵入経路などを挙げていく。その後に、考えられる手法、悪用ルートをすべて使って実際の車両や搭載機器に対してペネトレーションテストを実施する。また、自動車メーカーが自身でテストを実行することを希望する際は、NRIセキュアテクノロジーズの専門家チームが支援するとしている。

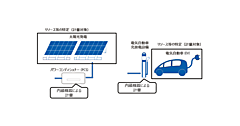

図 自動車を構成する個別の機器の脆弱性を評価した後で、それぞれの脆弱性を組み合せることで悪用できるかなどといったことを評価する

出所 NRIセキュアテクノロジーズ

車線からの逸脱を警告する機能や、自動ブレーキ機能など、自動車メーカーはさまざまな安全運転支援システムを実用化し、実際に販売する車両に組み込んでいる。このように自動車が自動制御できる部分が広がるということは、便利になると同時に、セキュリティ面での脆弱性が残ってしまう危険性が上がることを意味している。しかも、現在研究が進んでいる自動運転機能などは、いくつものプロセサとプログラムを協調動作させて実現するものだ。自動運転プログラムを攻撃者に乗っ取られたら、同乗者はどんな目に遭わされるか分かったものではない。日本でも、自動車のセキュリティ診断を専門に請け負う技術者を増やしていく必要があるだろう。

■リンク

NRIセキュアテクノロジーズ