≪2≫ZigBee

≪2≫ZigBee

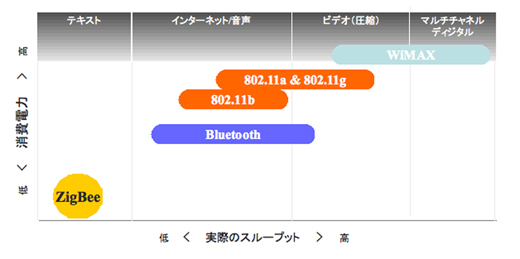

ユビキタス・センサ・ネットワークの特徴を活かすには、小型センサ/アクチュエータ・デバイスを必要な場所にくまなく設置することが重要となる。設置場所の自由度を高めるためには、「低コスト」、「低消費電力」が必須である。また、ほとんどのセンサ/アクチュエータでのデータ発生頻度は低く、「低伝送レート」で十分である。これらの特徴を実現することを目的に策定された規格が「ZigBee」である。

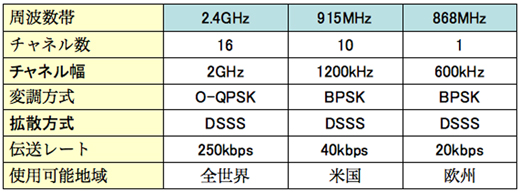

ZigBeeの規格は、ZigBeeアライアンスという団体で制定している。ただし、ZigBeeの無線部分(PHY(物理層)とMAC層)の仕様は2003年にIEEE(米国電気電子学会)で標準化されたIEEE802.15.4-2003を利用している。IEEE802.15.4-2003では、周波数帯として、全世界で利用できる2.4GHz帯の他に、米国でのみ利用できる915MHz帯と、欧州でのみ利用できる868MHz帯を規定している。また、それぞれの周波数帯において利用できるチャネルの幅や数、隣のチャネルとの間隔が異なるため、それぞれ異なる方式を規定している。

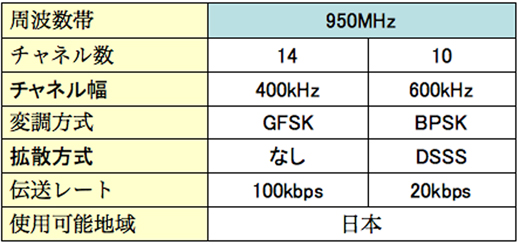

1GHzよりも低い周波数帯は「サブギガバンド」とも呼ばれる。サブギガバンドは、電波の回りこみや透過性が大きく、通信距離も長いため、電波の到達性が高い。そのため、障害物の多い場所や、通信距離を必要とする場所への利用が期待されている。日本でも、2008年5月に「950MHz帯」での省令改正が行われ、ユビキタス・センサ・ネットワークでも利用できるようになった。これを受けて、IEEEでも802.15.4dとして日本の950MHz帯向けの規格を審議中である。

日本の950MHz帯は、RFIDのようなパッシブタグ向けに開放されていた周波数帯であり、チャネル幅が非常に狭い。また、RFIDとの共用のための制限がいくつか規定されている。従って、IEEE802.15.4dでも、それらの日本の技術的条件を考慮して審議が進められている。

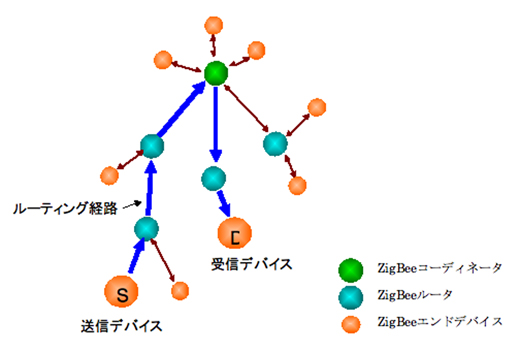

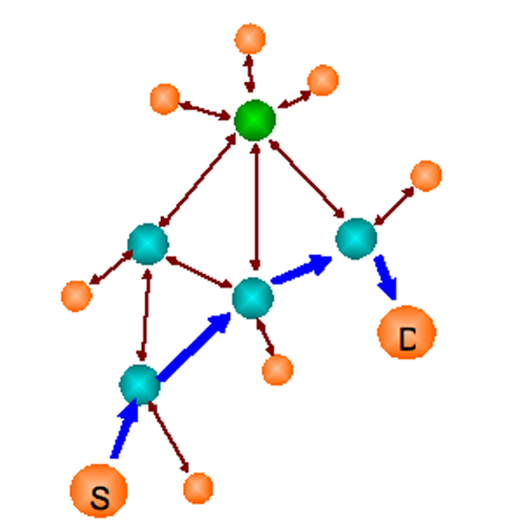

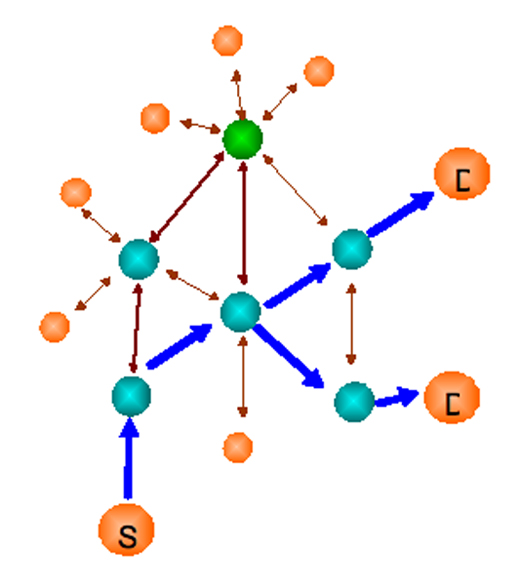

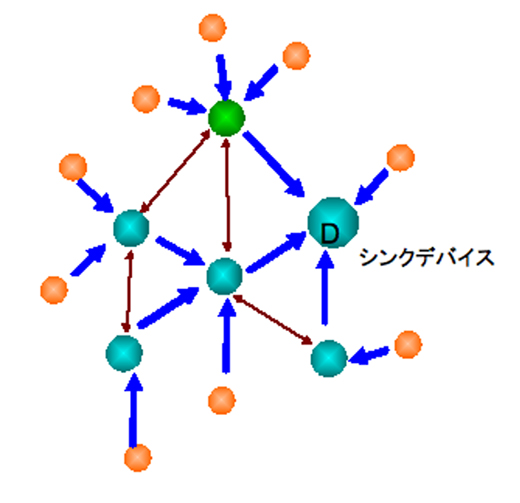

IEEE802.15.4で規定されたPHYとMACの上に、ZigBeeではネットワーク・レイヤを規定している。2004年に規定されたZigBee-2004では、省電力、低コストを追求した「クラスタツリー・ルーティング」や、メッシュ・ネットワークを実現する「AODVルーティング」が規定され、セキュリティとしては、AESが利用できるようになっていた。その後2006年、2007年にそれぞれ規格が修正され、現在は基本機能を持つ「ZigBee Feature Set」と、高機能拡張を備えた「ZigBee Pro Feature Set」が規定されている。これらのセットでは、複数の相手に送信する「マルチキャスト・ルーティング」や、すべてのノードからのデータ収集を効率的に行う「Many to Oneルーティング」などが、新しく追加されている。

≪3≫ユビキタス・センサ・ネットワークとセキュリティ

冒頭で述べたように、ユビキタス・センサ・ネットワークは、環境情報をセンシングして、その情報を元に機器を制御したり、サービスを提供したりする。市場はまだ立ち上がり始めた段階であり、ホーム・セキュリティや工場内のモニタリングなど、ユビキタス・センサ・ネットワークはローカルに閉じたシステムになっているものがほとんどである。業務用のシステムであり、プライバシに関わるデータを伝送することもあるため、暗号化や認証は要求されるが、現時点で、それ程高いセキュリティ・レベルは要求されない。

しかし、小型デバイスに搭載されるCPUは、低コスト、低消費電力が優先されることが多く、処理能力が低く、メモリ容量も少ない。従って、処理量の多いセキュリティ方式は利用できない。例えば、ZigBeeでは、AESを使った共通鍵暗号が用いられる。共通鍵暗号を利用する場合、通信を行うデバイスが、同じ鍵(リンク鍵)をあらかじめ持っておく必要がある。高いセキュリティ・レベルが要求されないアプリケーションでは、ネットワークすべてのデバイスで同じ鍵(ネットワーク鍵)を持つこともある。この場合、いずれかのデバイスで鍵が盗まれたら、システム全体が破綻することになるため、鍵を堅牢に守るか、定期的に更新して、盗まれた鍵の寿命を短くするような工夫が必要になる。また、ベンダが異なる多くの小型デバイスに対して、共通の鍵を安全に設定する方法も必要になる。

さらに、今後システムが連携し、グローバルなネットワークに接続されるようになると、要求されるセキュリティ・レベルは、無線LANなど他のネットワークと同等のものが要求される可能性が高い。ユビキタス・センサ・ネットワークとグローバルなネットワークの間に位置するGWで情報を遮断し、GWで各ネットワークのセキュリティ方式に変換することも必要であるが、ユビキタス・センサ・ネットワーク内のセキュリティを高めることも必要になる。例えば、通信を行うデバイスのペアごとに、異なる鍵(リンク鍵)を用いた暗号化通信や、送信元のデバイスを確実に認証する機能(署名機能)である。その際には、楕円暗号など、短い鍵長でもセキュリティ・レベルが高くなるような暗号方式を利用したり、公開鍵暗号を使って、デバイス間の鍵を確立したり、署名機能を提供したりすることが考えられる。しかし、これらの方式は処理量が多く、処理能力の低いCPUではオーバヘッドが大きい。最近は、処理能力の低いCPUにおいて、公開鍵暗号をの実装評価する研究も進んでいるので、今後これらの高セキュリティの方式をユビキタス・センサ・ネットワークで利用できるようになると期待できるが、ユビキタス・センサ・ネットワークの利便性(低コストなども含めて)と、セキュリティのバランスを適切にとっていくことが重要である。

プロフィール

福永 茂(ふくなが しげる)

現職:沖電気工業株式会社(OKI)

センサネットワークベンチャーユニット

マネージャ

1991年 沖電気工業入社。関西総合研究所にて、動画像符号化、エラー耐性などの技術開発に従事し、その間MPEG-4の標準化に貢献。2001年より、センサ・ネットワーク、アドホック・ネットワーク、セキュリティ、自律分散、位置推定などの技術開発に従事。2007年より現職にて、ZigBee関連機器の開発、事業化に従事し、その間、950MHzの制度化やIEEE802.15.4d、ZigBeeの標準化にも貢献。