M2M/IoTにおけるセキュリティ脅威の実例

M2M/IoTにおけるセキュリティ脅威の実例

〔1〕POS端末が攻撃を受けて顧客のクレジットカード情報が漏えい

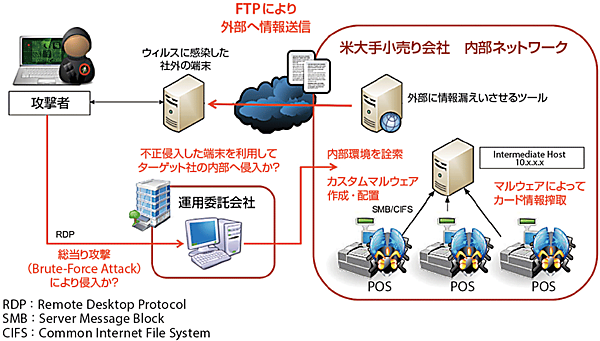

まず、2013年12月に米国の小売り大手のターゲット(Target)社を襲ったサイバー攻撃について紹介する。

The New York Timesによると、この攻撃の結果、同社のPOS(Point Of Sale、販売時点情報管理)端末がマルウェアに感染し、結果として約4,000万件のクレジットカード情報と7,000万人分の顧客情報が漏えいした注3。図2に、この攻撃の流れを示す。

図2 米国大手小売業者の情報漏えいのサイバー攻撃の流れ

〔出所 インテル セキュリティ資料より〕

まず、攻撃者は、直接、標的の内部ネットワークに侵入したのではなく、空調システム(HVACシステム注4)の運用委託会社を経由して侵入したと言われている。侵入後、同社の内部ネットワークを探索し、BlackPos(ブラックポス)と呼ばれる既知のマルウェアを同社用にカスタマイズしたものを作成/配置し、POS端末(Windows XP)のメモリ上の顧客情報を取得、外部のサーバへ転送した。この攻撃は、発見までに19日間かかっており、結果として大きな情報漏えいにつながってしまった。

M2M/IoT時代の新たなセキュリティ脅威という観点から、この事件を見たときのポイントは次の3点である。

(1)POS端末のOSはWindows XPであり、ネットワーク経由で攻撃を受けた。(脅威①)

(2)攻撃者は、取引先の運用委託会社を経由して侵入した。(脅威②)

(3)攻撃の発見までに19日間かかった。(脅威③)

(1)については、近年ではPOS端末のようなエッジデバイスにもWindowsやLinuxが使用されており、それらをレガシーな状態(Windows XP)で、十分な対策を行わずにネットワークに接続してしまったことが問題だろう。

(2)については、M2M/IoTだけに限った話ではなく、近年の標的型攻撃と呼ばれる標的を絞ったサイバー攻撃の特徴の

1つである。攻撃者は、直接、対象の会社に攻撃をしかけるのではなく、よりセキュリティ対策が弱い取引先などを攻撃して、そこを踏み台に攻撃してくる傾向がある。

M2M/IoT環境が進展して、さまざまなデバイスが相互に接続するようになると、必然的に、攻撃者から見た侵入経路は増えることになる。本事件の空調システムのように、思わぬところからの侵入を許す場合も出てくるだろう。

(3)について補足すると、実際、エッジデバイスに侵入を許した場合は、そもそも十分な対策が施されていない場合もあるため、なかなか発見することが難しい。さらに、近年の標的型サイバー攻撃の特徴として、攻撃者は見つからないようにさまざまな工夫を凝らしてくるので、結果として発見が遅れるという傾向がある注5。

M2M/IoT環境においては、調査対象にエッジデバイスを含むようになるので、発見がより困難な状況となることが推測される。

〔2〕スマートハウスにおける情報漏えい

次は、スマートハウス(コネクテッドホーム)における脅威について紹介する。スマートハウスでは、ホームゲートウェイを介して、スマートメーター、電気自動車、家電などがインターネットに接続されることで、より効率的で便利な生活を実現しようとするものである。しかし、便利さが強調される一方で、これらを構成するデバイスにいくつかの脆弱性が発見されており、その危険性が指摘されている。

例えば、暖房器具の調整を行うサーモスタットに脆弱性が発見され、ホームネットワーク内の情報を窃取できることが公開されたり注6、あるいはホームオートメーションコントローラと呼ばれるスマートハウス内のデバイスを制御するデバイスの脆弱性が発見され、任意のコードを実行されることで、例えば、家庭内のマイクのスイッチを遠隔でONにし、会話を盗聴した結果、その内容をもとに脅迫される恐れがあるなどの可能性が指摘されている注7。

この脅威は、まさに前述した「脅威①」で示したものが現実化している例であるが、ここで注目すべきは、エッジデバイスの「脆弱性」である。仕様の欠陥やソフトウェアのバグを完全にゼロにすることは不可能であるため、あらゆるデバイスに脆弱性が存在すると言ってよい。

しかも、これらのスマートハウスにおけるエッジデバイスは、オフィスや個人のパソコンのように、脆弱性を修正したアプリケーション更新(パッチ当て)を気軽にできないケースが多い。従来、エッジデバイスはインターネットに接続していなかったので、仮に脆弱性があっても、大きく表面化することはなかったが、M2M/IoT環境では、このような脆弱性はシステム全体の大きな欠陥となる可能性がある(「脅威③」)。

今後のスマートハウスの進展によって、既存のエッジデバイスがゲートウェイなどを介してインターネットにつながるケースは増えると思われる。このようなケースでは、既存のエッジデバイスにはインターネット接続を考慮したセキュリティ対策が施されていることはほとんどなく、後からの対策も難しいことが多いため、接続した時点で、すでに攻撃可能な脆弱性が明らかな場合もあるだろう。

〔3〕次世代スマートファクトリーに迫る脅威

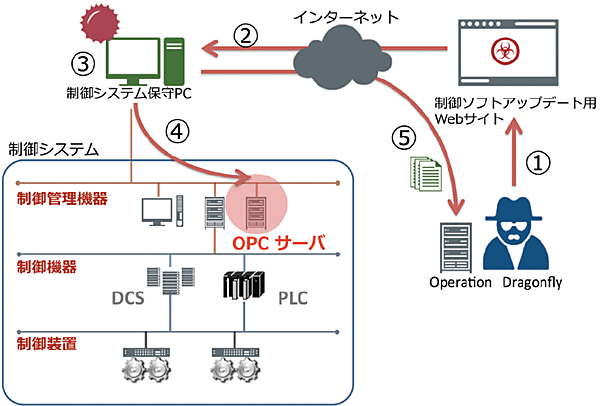

次に、次世代スマートファクトリーに迫る脅威の例を紹介する。2014年6月に報告されたOperation Dragonfly(オペレーション・ドラゴンフライ、ドラゴンフライは英語でトンボのこと)と呼ばれるサイバー攻撃は、欧州の電力会社(製薬会社という説もある)を中心に、制御システムを管理するOPCサーバ注8に関する情報の漏えいを引き起こし、大きな話題となった。

「Next Stuxnet」(ネクスト・スタックスネット)とも呼ばれるこのサイバー攻撃は、世界を震撼させたStuxnet注9以降に公となったなかでは、初めて制御システムを対象としたものである。現在のところの被害は情報の漏えいだけで、Stuxnetのように制御システムが破壊されたケースは確認されていないが、その攻撃方法は、とても巧妙であり、運用も含めた制御システムの弱点を知り抜いた攻撃であった。図3に、このOperation Dragonflyの攻撃の仕組みを示した。

図3 Operation Dragonflyによる制御システムベンダのWebサイトを使った攻撃の仕組み

①制御ソフトアップデート用Webサイトを攻撃し、制御ソフトのアップデートインスーラの中にマルウェアを含める。

②制御ソフトのユーザーが保守パソコンの制御ソフトを更新しようとして、アップデート用のインストーラをダウンロード。

③アップデート用のインストーラを実行して制御ソフトを更新する際に、マルウェアが侵入(その後、攻撃者のサーバからOPCサーバ検索用の追加コンポーネントをダウンロードするが、説明簡易化のため省略)

④マルウェアは保守パソコンのつながっているネットワーク上を検索しOPCサーバを列挙し、その情報を取得。

⑤マルウェアは取得したOPCサーバの情報を攻撃者のサーバに送信。

〔出所 インテル セキュリティ資料より〕

このマルウェアは、OPCサーバの情報を取得して外部に送信するだけのもので、被害も小さなものだった。しかし、OPCサーバが制御システムを管理していることを考えれば、この情報はさらなる攻撃の準備として用いられる可能性がある。すなわち、この情報をもとにさらなる攻撃を行い、OPCサーバを乗っ取ることができれば、制御システムの実動作に影響を与えることも可能であろう。

この攻撃の巧妙な点は、制御ソフトアップデート用のインストーラの中にマルウェアを含めている点である。制御ソフトがインストールされているパソコンはOPCサーバをもつネットワークに接続されている可能性が高いので、OPCサーバを見つける成功率が上がるだろう。攻撃者側が、これらのシステムの運用を知り尽くしていることがわかる。

この事例は、スマートファクトリーという利便性を取るがために、セキュリティ対策を行っていない制御システムを無防備にインターネットに接続することの恐ろしさ(脅威①)と、攻撃者側の進歩を同時に感じさせてくれるものであった。

〔4〕インターネットに接続するデバイスに迫る脅威

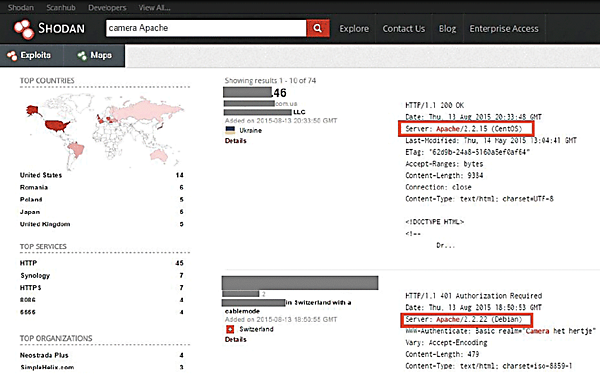

最後に、SHODAN(ショーダン)と呼ばれるWebサービスについて解説する注10。SHODANは、インターネット上に公開されているさまざまな機器(例:表1)を検索可能とするものだ。

表1 SHODANで検索可能なデバイス

〔出所 JP CERT、「SHODANを悪用した攻撃に備えて -制御システム編-」より抜粋、https://www.jpcert.or.jp/ics/report0609.html〕

例えば、図4は、インターネットに接続しているWebカメラと思われるデバイスをSHODANで検索した例である。デバイス側で気を付けて対策していないと、図中の太枠内のように、使っているWebサーバの種類やバージョンの情報が知られてしまう場合がある。攻撃者は、このような情報を足掛かりにして、攻撃手法を検討することができる。仮に、攻撃が成功してしまえば、Webカメラを盗聴されたり、コピー機やスキャナが一体になっている複合機内の機密データが丸見えになってしまったりするなどの被害が考えられる。

図4 SHODANの検索結果例

〔出所 インテル セキュリティ資料より〕

何とも恐ろしい話だが、実は、このような未対策のデバイスは、すでにインターネット上に数多く存在している。その例として、米国国土安全保障省(Department of Homeland Security:DHS)が2013年にSHODANを用いて調査した結果では、米国内の7,200もの重要インフラを直接制御するシステムがインターネットにつながっていることが報告されている注11。

このように、エッジデバイスをインターネットに接続するということは、「脅威②」で述べたように、システムへの侵入口を広げ、不特定の第三者からの攻撃を受ける可能性を大きく広げるということをしっかりと認識する必要がある。

▼ 注3

http://www.nytimes.com/2014/01/11/business/target-breach-affected-70-million-customers.html?_r=0

▼ 注4

HVACシステム:Heating, Ventilating, and Air Conditioning System、冷暖房空調管理システム

▼ 注5

ベライゾン社の「2015年度データ漏洩/侵害調査報告書」より。サイバーインシデントが発生した企業のうち攻撃を数日以下で発見できた回答した企業はわずか約30%以下である。https://www.verizonenterprise.com/jp/DBIR/2015/

▼ 注6

http://www.net-security.org/secworld.php?id=18062

▼ 注8

OPCサーバ:OLE for Process Control。プラントや工場内の制御システムにおいて、制御機器との通信を行い、機器のモニタリングや制御を行うためのサーバ。OLEとは、マイクロソフトが開発した、データのやりとりにおける仕組みである「Object Linking and Embedding」のこと。

▼ 注9

Stuxnet:スタックスネット。産業用制御システムを攻撃する最初のマルウェアとして知られている。イランの核施設にある遠心分離機を破壊するために作成されたマルウェアと言われている。

▼ 注10

SHODAN:2009年に当時10代のジョン・マサリー(John Matherly)氏が開発したサーチエンジン。SHODANとは、「System Shock」および「System Shock 2」という人気ビデオゲームに登場するボスキャラであるSHODAN(Sentient Hyper-Optimized Data Access Network)という名前の人工知能に由来している。https://www.shodan.io/