M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第5回 スマートファクトリーに見るサイバーセキュリティの脅威と対策 ―

佐々木 弘志 インテル セキュリティ(マカフィー株式会社) サイバー戦略室 CISSP

2015年12月26日 (土曜) 0:00

本連載では、スマートグリッド、スマートハウス(コネクテッドホーム)、スマートファクトリーが登場し、複雑化するM2M/IoT時代に、セキュリティをどのように捉えるべきかについて、事例(想定例)を交えながら平易に解説している。前回までは、米国、欧州、国際的な業界団体、そして日本におけるM2M/IoTのサイバーセキュリティ政策と対策事例を、「重要インフラ型」注1「情報利用型」注2の2つのタイプに分けて紹介した。今後は切り口を変えて、業界ごとの脅威や対策について紹介する。

今回は、スマートファクトリーにおける脅威と対策について紹介する。

スマートファクトリーとは

スマートファクトリーとは、これまで本連載で使用してきた用語で説明すれば、

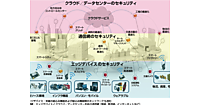

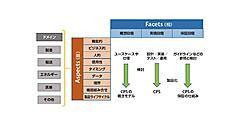

- 「エッジデバイス注3」にあたるプラント/工場内の制御システムやセンサーからインターネットなどの「通信網」を介して収集したデータを用いて、

- 「クラウド/データセンター」にて解析を行い、

- その結果を外部にサービスとして提供したり、また「エッジデバイス」にフィードバックしたりする

ことによって、これまで得られなかった新しい価値(予知保全、歩留まり向上、オンデマンド生産など)を生み出すことのできるプラント/工場ということができる。そして、個人情報を扱わないため、どちらかというと「重要インフラ型」(完全性、可用性を重視する)のタイプに属するものと考えられる。

欧米では、新しいトレンドとして、スマートファクトリーへの移行が加速しており、同時に、新たなセキュリティ課題も発生している。しかし、日本国内では、具体的なスマートファクトリーの事例は乏しいのが現状である。日本国内でスマートファクトリーが広まらないのは、「何のデータを集めて、何の価値を生めばよいのかわからない」などが大きな理由であるが、長年、ファクトリーオートメーション(FA)業界に携わった筆者の考えでは、もっと根源的な課題があるように思われる。今回の記事では、この点についても同時に明らかにしていく。

工場/プラントの技術的変化

近年の工場やプラントを取り巻く環境は、数年前とは大きく変わっており、今まさに過渡期を迎えている。

工場/プラント内のシステムは、一般の情報システムと異なり、「制御システム」と呼ばれている。数年前までは、制御システムに用いられる技術は、情報システムと大きく異なっていたため、主に情報システムで発生していたサイバー脅威に対する考慮がほとんどなされていなかった。しかし、近年、制御システムに情報システムの技術が多く用いられるようになり、その境目がなくなってきている。その究極形がスマートファクトリーである。

ここでは、スマートファクトリーに至るまでの、近年の工場/プラントにおける技術的な変化について説明する。

〔1〕専用接続から汎用接続へ

まず、もっとも顕著な技術的な変化は、制御システムで使用されるOS(Operating System)やネットワークが、これまでの専用OS(リアルタイムOS)やメーカー専用のシリアルケーブル注4などによる接続から、情報システムで用いられている汎用OS(Windows、Linux)やイーサネットによる接続に変わってきていることが挙げられる。

これらは、性能の向上や、汎用のものを使用することによるトータルなコスト削減などの理由から、2000年代前半あたりから進行しており、今後もますますこの流れが加速していく。

〔2〕制御システムネットワークと情報システムネットワークの接続

制御システムが情報システムと接続されることによって、工場やプラントの生産状態が情報システムでリアルタイムに把握できるようになり、それを生かして、さまざまなビジネス価値を生み出してきた。

例えば、統合業務パッケージ(ERP注5)と工場のシステムを連携させることで、受注の状況を生産にリアルタイムに反映し、無駄な在庫を減らすといったことは、スマートファクトリーという言葉が生まれる前から行われていた。この延長上に、プラント/工場のデータをインターネットやクラウド/データセンターを用いてさらに活用するスマートファクトリーがある。

その結果、もともと情報システムを対象にしてきた攻撃者が制御システムを狙うハードルが下がったため、実際の制御システムに対するサイバー脅威が高まってきた。連載第1回(本誌2015年9月号)でも紹介したが、2014年に発生したOperation Dragonfly によるOPC(OLE for Process Control)サーバの情報漏えい注6などの、実際の被害が報告されるようになってきた。

日本国内では、未だ目立った攻撃は報告されていないが、2020年の東京オリンピック・パラリンピック開催を控えて、今後は、世界中からのターゲットになりやすい状況にある。

▼ 注1

重要インフラ型:サービスの提供の継続/安全性(完全性/可用性)を重視する。完全性とは、対象のシステムやサービスに関する情報が破壊、改ざんまたは消去されていない状態を確保すること。可用性とは、対象のシステムやサービスが稼働し続けることである。

▼ 注2

情報利用型:情報(主に個人情報)の保護(機密性)を重視する。

▼ 注3

エッジデバイス:末端の組込み機器およびシステムのこと。

▼ 注4

シリアルケーブル:パソコンと通信機器などを接続し、データをシリアル通信(1本の回線でデータを1ビットずつ送信すること)するために使用されるケーブル。

▼ 注5

ERP:Enterprise Resource Planning、日本では、統合業務パッケージと呼ばれており、受注・販売管理、在庫管理、生産管理、会計といった企業の基幹業務をサポートする情報システムパッケージ。

▼ 注6

インプレスSmartGridニューズレター2015年9月号15ページを参照。

バックナンバー

関連記事

急速に普及する産業向け国際標準「OPC UA」

2018年1月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00

国際標準化へ向かうIEEE 1888の最新動向

2013年8月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第2回 米国におけるM2M/IoTサイバーセキュリティ政策の最新動向―

2015年10月11日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

スマートグリッドにおけるサイバーセキュリティの徹底解析!─後編─

2013年5月1日 0:00

筆者の人気記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ―第1回 エッジデバイスとクラウドの相互接続によって拡大する侵入経路と影響範囲―

2015年9月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第5回 スマートファクトリーに見るサイバーセキュリティの脅威と対策 ―

2015年12月26日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00