重要インフラ型のセキュリティ対策が求められるIIC

重要インフラ型のセキュリティ対策が求められるIIC

〔1〕遅れがちなセキュリティ対策

各業界団体のセキュリティ対策について、結論からいうと、M2M/IoT機器間通信の暗号化の仕組みをライブラリ(複数集めて1つのファイルに収納したもの)として提供しているAllSeenアライアンス以外は、まだ取り組みを始めたばかりといった状態で、具体的な成果があまりない。一歩進んでいるAllSeenアライアンスにしても、機器間通信のセキュリティのみを確保しているため、システム全体のセキュリティに対するガイドラインが提供されているわけではない。

それぞれの業界団体が目指している「標準化」にせよ、「エコシステム」にせよ、参加する企業にとっては、自社と関係ないところを含むM2M/IoTシステム全体よりは、自社の開発するM2M/IoT機器と他社の機器が相互に接続でき、かつビジネスになるために役に立つことが最重要である。したがって、機器のコスト増や動作時のリソース(メモリやCPU)消費の要因となるセキュリティに関する検討が遅れがちとなるのは、やむを得ない。

〔2〕急がれるセキュリティフレームワークの検討

ただし、これまで見てきたように、米国および欧州の国レベルでは、重要インフラ型のM2M/IoTセキュリティの義務的なガイドラインが策定される傾向にあるため、対象となる業界団体では、ビジネスを行う国ごとに対応を迫られることになる。その意味では、重要インフラ型の業界の参加者が多いIICにおいて検討されているセキュリティフレームワークの重要度および検討の優先度は、AllSeenアライアンスやOICで公開、または検討しているものと比べても高いと思われる。

「サイバーセキュリティ2015」のM2M/IoTセキュリティ政策

次に、M2M/IoTにおける日本国内の取り組みについて紹介する。2015年9月25日に内閣サイバーセキュリティセンター(NISC注3)が発表した「サイバーセキュリティ2015注4」について見てみよう。

「サイバーセキュリティ2015」は、2014年11月に成立したサイバーセキュリティ基本法の規定によって、2015年9月4日に閣議決定されたサイバーセキュリティ政策に関する新たな国家戦略「サイバーセキュリティ戦略」に基づく、初めての年次計画書である。

このなかでは、「経済社会の活力の向上及び持続的発展」に関する取り組みの1つとして、「安全なIoTシステムの創出」が謳われており、そのための方策として、

(1)安全なIoTシステムを活用した新規事業の振興

(2)IoTシステムのセキュリティに係る体系及び体制の整備

(3)IoTシステムのセキュリティに係る制度整備

(4)IoTシステムのセキュリティに係る技術開発・実証

の4つが掲げられている。

(1)および(2)では、セキュリティ・バイ・デザイン注5の考え方に基づいて、政府が取り組んでいるM2M/IoT関連事業に、あらかじめセキュリティに関する経費を予算に組み込んでおくことや、省庁間の協同で対策に漏れがないようにし、それを随時確認していくことが述べられている。

また、(4)では、脅威分析およびリスク評価、サイバー演習、評価認証制度など、M2M/IoTシステムセキュリティに関連する技術開発や、実証の具体的な内容を担当する省を列挙している。

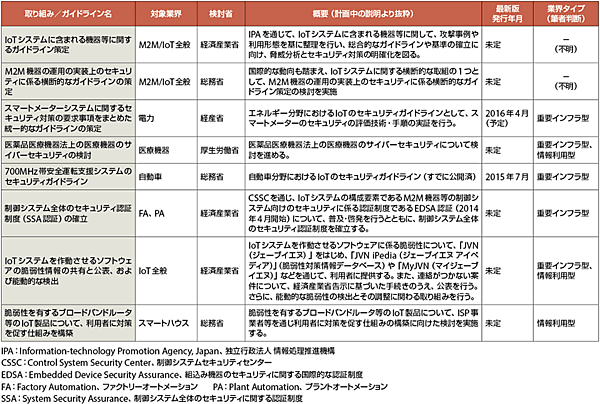

(3)では、M2M/IoTシステムに関するガイドライン策定や脅威情報の共有といった取り組みが、担当する省を明記して列挙されている。その内容を、対象業界のタイプ分けとともに表2に示す。

表2 「サイバーセキュリティ2015」で示された「IoTシステムのセキュリティに係る制度整備」

出所 インテル セキュリティ資料より

次に、それぞれのガイドラインの取り組みについて紹介する。

▼ 注3

NISC:National center of Incident readiness and Strategy for Cybersecurity

▼ 注4

「サイバーセキュリティ2015」は、自由、公正かつ安全なサイバー空間を創出し、発展させ、「経済社会の活力の向上及び持続的発展」「国民が安全で安心して暮らせる社会の実現」「国際社会の平和・安定及び我が国の安全保障」を実現することを目的としている。http://www.nisc.go.jp/active/kihon/pdf/cs2015.pdf

▼ 注5

セキュリティ・バイ・デザイン:システム設計時からセキュリティを考慮に入れておくことを意味する。セキュリティを後付けするのは、技術的にも、コスト的にも不利になるという考え方。

関連記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第2回 米国におけるM2M/IoTサイバーセキュリティ政策の最新動向―

2015年10月11日 0:00

【創刊5周年記念】特別座談会 IoT時代のサイバーセキュリティにどう対処すべきか ≪前編≫

2017年11月9日 0:00

「IoTセキュリティガイドライン Ver1.0」を読み解く― セキュリティ・バイ・デザインに基づいた5つの指針 ―

2016年8月3日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

バックナンバー

筆者の人気記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ―第1回 エッジデバイスとクラウドの相互接続によって拡大する侵入経路と影響範囲―

2015年9月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第5回 スマートファクトリーに見るサイバーセキュリティの脅威と対策 ―

2015年12月26日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00