政府レベルでのセキュリティガイドライン

政府レベルでのセキュリティガイドライン

まず、「IoTシステムに含まれる機器等に関するガイドライン策定」および「M2M機器の運用の実装上のセキュリティに係る横断的なガイドラインの策定」は、それぞれ経済産業省、総務省が担当することになっている。

しかし、本連載でこれまで見てきたように、業界ごとに、セキュリティにおいて何を重視するかが異なるため、M2M/IoTシステムにおいて業界横断的な統一的なガイドラインを作成するのは非常に困難である。仮に作るとすれば、前回紹介した「Framework for Cyber-Physical Systems注6」のように、機器やソフトウェア開発時に考慮することを網羅的に列挙し、業界ごとにその取捨選択は任せるといったものになるだろう。

スマートメーターシステムのセキュリティガイドライン

〔1〕最低限のセキュリティ対策を義務化

次に、「スマートメーターシステムに関するセキュリティ対策の要求事項をまとめた統一的なガイドライン(以下、統一的なガイドライン)の策定」については、すでにそのガイドラインの方向性と対策案が公開されている。

2015年7月に、経済産業省の「スマートメーター制度検討会セキュリティ検討ワーキンググループ注7」の報告書の中で、スマートメーターシステムにおける統一的なセキュリティガイドラインの策定を進めることが発表された。

この報告書において注目すべきは、スマートメーターシステムにおいても、大規模停電のリスクを考慮した対策を行う必要があると明記されており、電力の安定供給に関わる部分については、最低限のセキュリティ対策を標準対策要件として義務化するとしている点である。

連載第2回(2015年10月号)で見た米国の取り組みでは、スマートメーターシステムを含む配電設備は、どちらかというと「情報利用型」に分類され、その対策が義務化されていなかった点を考えると、画期的な取り組みである。

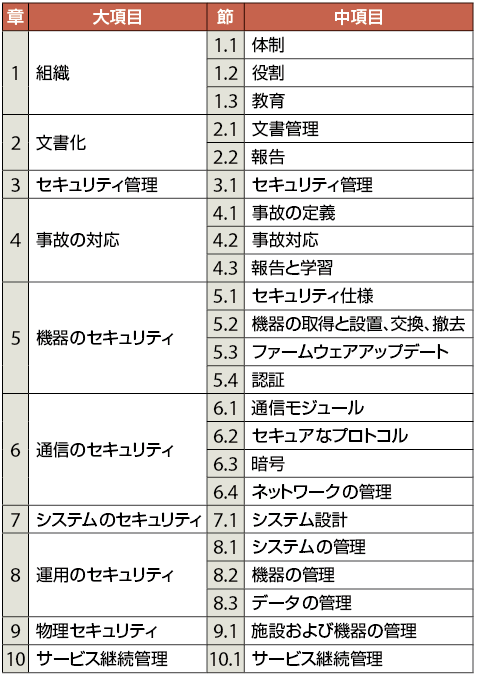

表3 統一的なガイドラインの標準対策要件に盛り込むべき事項

出所 インテル セキュリティ資料より

〔2〕具体的な対応策の明示

もう1つの注目すべき点は、ガイドラインの具体性である。表3に、報告書別添である「統一的なガイドラインの標準対策要件に盛り込むべき事項注8」を中項目まで示した。

このガイドラインで義務化される標準対策要件に盛り込むべき事項として、組織の体制や役割などのマネージメントのみならず、インシデント(サイバーセキュリティに関する不測の事態)対応や、暗号鍵の管理、侵入検知、セキュリティログ管理から、物理セキュリティに至るまで、かなり具体的なセキュリティ対策にまで踏み込んで示されている。

同ガイドラインは、2016年4月には有効となることが予定されているが、日本国内において、重要インフラ型で強制力のあるM2M/IoTに関連するセキュリティガイドラインとしては初となるため、他の重要インフラ業界からも注目を集めている。

医療機器のサイバーセキュリティ

次に、「医薬品医療機器法上の医療機器のサイバーセキュリティの検討」に関して説明する。

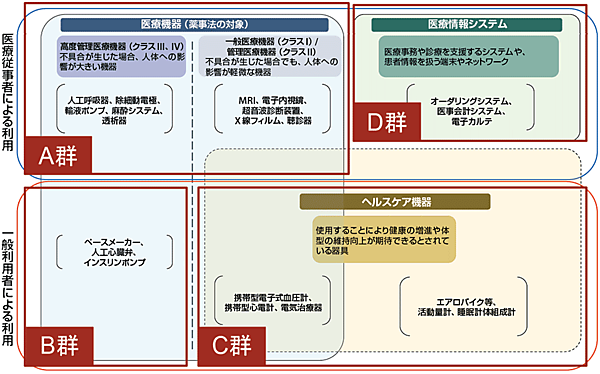

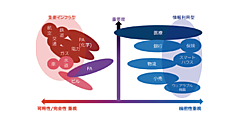

医薬品医療機器法(改正薬事法)に定められている医療機器の分類を図2に示す。図2中でいえば、A群、B群およびC群の一部の機器が改正薬事法の対象となっている。

これらの機器のうち、「A群のクラスⅢ、Ⅳ」「B群」の人工呼吸器やペースメーカーのような人命に関わる機器では、可用性、完全性が重視されるが、「A群のクラスⅠ、Ⅱ」「C群の一部」のMRIや携帯型心電計では、人命には関わらないものの、扱っているデータに対する機密性の方が重視される。

このように、医療機器に関しては、重視すべきセキュリティ属性が違うため、「重要インフラ型」と「情報利用型」の双方を検討に含める必要がある。

また、将来的なM2M/IoTの進展に伴い、薬事法対象外のシステムも含めて、相互に接続されることが考えられる。そうなると個別の機器のセキュリティ特性を踏まえたうえで、例えば、「重要インフラ型」の機器に対しては、「情報利用型」の機器は接続できない、もしくは、厳しく管理された接続点でのみしか通信を許さないといったガイドラインや規制が必要となる。

▼ 注6

本誌2015年11月号の連載第3回を参照。

▼ 注7

http://www.meti.go.jp/press/2015/07/20150710001/20150710001-2.pdf

▼ 注8

http://www.meti.go.jp/press/2015/07/20150710001/20150710001-3.pdf

関連記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第2回 米国におけるM2M/IoTサイバーセキュリティ政策の最新動向―

2015年10月11日 0:00

【創刊5周年記念】特別座談会 IoT時代のサイバーセキュリティにどう対処すべきか ≪前編≫

2017年11月9日 0:00

「IoTセキュリティガイドライン Ver1.0」を読み解く― セキュリティ・バイ・デザインに基づいた5つの指針 ―

2016年8月3日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

バックナンバー

筆者の人気記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ―第1回 エッジデバイスとクラウドの相互接続によって拡大する侵入経路と影響範囲―

2015年9月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第5回 スマートファクトリーに見るサイバーセキュリティの脅威と対策 ―

2015年12月26日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00