スマートファクトリーにおけるセキュリティ課題と対策例

スマートファクトリーにおけるセキュリティ課題と対策例

〔1〕現時点で可能なセキュリティ対策

最後に、スマートファクトリーにおけるセキュリティの課題と対策の考え方を紹介する。国内では、このような環境に至るのはもう少し先になると思うが、現時点で取りうる策を紹介したい。

スマートファクトリーにおける課題は、先に述べた近年の制御システムセキュリティの課題に加えて、次の点が挙げられる。

(1)エッジデバイス(末端の制御装置)がインテリジェント化することによって、M2M間での脅威の拡散の恐れがある。

(2)リモートメンテナンスなどでインターネットに接続する機会が増加する。

まず、(1)について説明する。スマートファクトリーでは、クラウド/データセンターとの連携によって、エッジデバイスがより高度な判断をして、場合によっては、エッジデバイスの層で互いに直接通信をして生産性を高めていくことが想定される。このような環境下では、従来に比べて、エッジデバイス間の通信内容がより高度になるため、エッジデバイスへのマルウェア感染や、それを踏み台にしての内部拡散などの攻撃が考えられる。

(2)については自明であるが、メンテナンスのために、工場の装置などをインターネットに接続することで、その接点経由で工場にマルウェアが侵入することが考えられる。

〔2〕「エッジデバイス」「通信網」「クラウド/データセンター」のセキュリティ対策

これらの課題の解決策は、個別の工場/プラントによって、どのようなセキュリティ対策が必要となるかは異なるが、あくまで考え方を示すために、具体例を挙げて説明する。

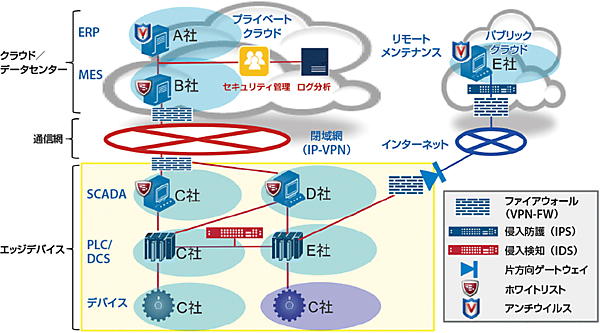

図3は、図2のOPC UAで構築された垂直統合のシステムについて、セキュリティ対策をマッピング(対応づけ)したものである。本連載の第2回(2015年10月号)でも述べた「エッジデバイス」「通信網」「クラウド/データセンター」のそれぞれについて、ここまで挙げた課題を踏まえて、順に説明する。

図3 スマートファクトリーにおけるセキュリティ対策例

出所 インテル セキュリティ資料より

(1)「エッジデバイス」

この層では、OPC UAのようなオープンなプロトコルが使用されており、かつ、情報システムに近い高度な内容の通信が行われることが予想されるため、これまで以上に高度なサイバー攻撃とマルウェアの拡散が予想される。

このような攻撃を防ぐために、汎用OSを使用している機器には、アプリケーションホワイトリスト技術を用いたマルウェア対策注13をインストールし、制御ネットワークには、制御に悪影響を与える不正な通信がないかを監視するような侵入検知システムを導入して、脅威の拡散を監視することが考えられる。また、リモートメンテナンスなどで生じる外部との接点においては、ファイアウォールや、必要に応じて片方向ゲートウェイ注14などを用いて、外部からのアクセスを必要最小限にすることが基本である。

(2)「通信網」

通常は、VPN注15での暗号化が基本対策であるが、日本国内のように、製造業におけるインターネット接続への拒絶感が強い業界においては、IP-VPNという通信キャリアが提供する閉域網を用いて、プライベートクラウドと連携するのも1つの方法である。 この方法については、「Industry 4.1J注16」と銘打って、VEC注17加盟各社による実証実験が行われている。

(3)「クラウド/データセンター」

この層は、通常の情報システムなので、アンチウィルスやネットワーク侵入防護(IPS:Intrusion Prevention System)などのソリューションを活用することが考えられる。

それに加えて、「通信網」「エッジデバイス」において資産となっているセキュリティを統合管理する仕組みを活用したり、「エッジデバイス」におけるセキュリティデータを収集/解析することで脅威分析を行うことが可能となる。さらに、セキュリティ管理への反映を行う仕組みを導入することで、相互接続性によって生まれるセキュリティ脅威を軽減できる。

▼ 注13

正常なプロセスのみを登録したホワイトリストと呼ばれるリストをもとに、プロセスの起動制御を行うウィルス対策ソフト。制御システムでは動作するプロセスが決まっていることが多く、ブラックリストと呼ばれる悪意あるファイルを除去するやり方よりも、リストの更新が少なく、かつシステムリソースの消費が少ないため、制御システムに向いている。

▼ 注14

片方向ゲートウェイ:物理的に片方向しか通信を許さないゲートウェイ。上位からの操作が一切できない反面、外部からの侵入を100%完全に防ぐことができる。

▼ 注15

VPN:Virtual Private Network、ブイ・ピー・エヌ。通信事業者の公衆回線を経由して構築された仮想的な組織内ネットワーク。

▼ 注16

http://www.ntt.com/release/monthNEWS/detail/20150309.html

▼ 注17

VEC:Virtual Engineering Community、ブイ・イー・シー。エンドユーザー、制御関連ベンダ、セキュリティベンダが参加しており、各会員企業のニーズを相互の最適なソリューション構築を実現するためのパートナーシップ集団。

https://www.vec-community.com/ja/about/

バックナンバー

関連記事

急速に普及する産業向け国際標準「OPC UA」

2018年1月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00

国際標準化へ向かうIEEE 1888の最新動向

2013年8月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第2回 米国におけるM2M/IoTサイバーセキュリティ政策の最新動向―

2015年10月11日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

スマートグリッドにおけるサイバーセキュリティの徹底解析!─後編─

2013年5月1日 0:00

筆者の人気記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ―第1回 エッジデバイスとクラウドの相互接続によって拡大する侵入経路と影響範囲―

2015年9月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第5回 スマートファクトリーに見るサイバーセキュリティの脅威と対策 ―

2015年12月26日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00