スマートハウスのセキュリティ脅威への課題

スマートハウスのセキュリティ脅威への課題

このように、スマートハウスに関しては、さまざまなセキュリティの脅威が存在するが、実際に対策を行う場合には、一般消費者を相手にするがための次のような課題が存在する。

(1)通常、スマートハウスデバイスのベンダが統一されないため、デバイスのセキュリティレベルがそろわない

(2)各家庭での自主的なセキュリティ対策がほとんど期待できない

(3)各デバイスへの物理的なアクセス制限ができないため、改造をされてしまうリスクがある

〔1〕デバイスベンダの不統一

(1)については、そもそもスマートハウスビジネスの健全な発展を考えれば、デバイスベンダの統一はすべきではない。また、仮に住宅販売事業者が、デバイスベンダを統一したり、もしくはセキュリティ評価を行ったスマートハウスシステムを販売したりしたとしても、住宅購入後に、所有者が好きなデバイスをシステムに追加することを止めることはできない。したがって、先に述べたようなセキュリティレベルの低いデバイスが狙われて攻撃される可能性がある。

〔2〕家庭におけるセキュリティ対策

(2)については、仮にスマートハウス内のデバイスに脆弱性注7が見つかったとしても、一般消費者に対策を促すことには限界があるということだ。例えば、家庭用の無線LANルータに脆弱性が発見され、JPCERT/CC注8や製造元のホームページでファームウェア注9のアップデートを告知しているケースがあるが注10、一般消費者は、企業のようにIT部門があるわけでもないので、わざわざ手間をかけてアップデートをする人がどのくらいいるだろうかと考えると、これまでの考え方では対策が難しい。

〔3〕システムやデバイスへの物理的アクセス

(3)は、スマートハウスシステムを用いる人に悪意がある場合があるということである。これは、先のスマートメーターの改ざんのように、スマートハウスビジネスの発展を阻害する要因となるだろう。

欧州ネットワーク情報セキュリティ庁(ENISA)公開のグッドプラクティスガイド

ここまでの検討を踏まえて、スマートハウスではどのようなセキュリティ対策が必要かを考えるため、欧州での最新の取り組みについてその成果を紹介する。

〔1〕スマートハウスのセキュリティとレジリエンスのガイドライン

2015年12月、欧州ネットワーク情報セキュリティ庁(ENISA)から、スマートハウスデバイスやサービスのセキュリティ対策について、設計・開発フェーズや利用・運用フェーズにおけるグッドプラクティス(優れた対策)をまとめたガイドが公開された。

ENISAは、連載第3回でも紹介したように、EU(欧州連合)加盟国に向けた情報セキュリティに関するガイドラインや提言を行うEUの関係組織である。ENISAの公開するものすべては、順守義務のある規制ではないため、加盟各国、各業界が自由に参照し、それぞれの事情でテーラリング(Tailoring、個別の最適化)を行ってもよいものである。

ここで紹介する「Security and Resilience of Smart Home Environments Good practices and recommendations」(スマートハウス環境のセキュリティとレジリエンス:グッドプラクティスと推奨)は、ENISAがスマートハウスのセキュリティに関する公開情報をもとに、セキュリティ対策のグッドプラクティスをまとめて、その結果を、業界関係者にヒアリングやアンケートすることでクロスチェックしたものである。

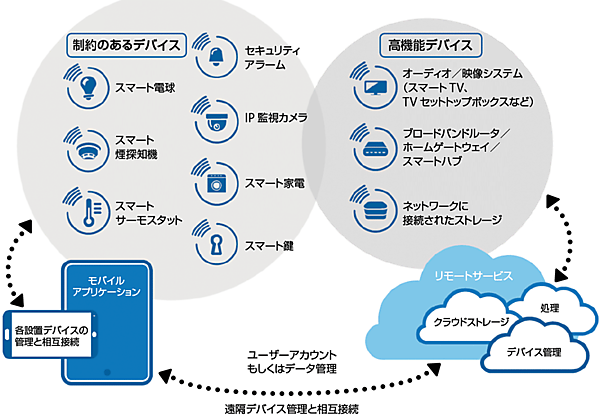

〔2〕制約のあるデバイスと高性能デバイス

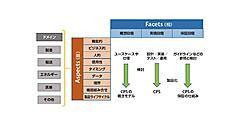

図2に、このガイドが対象としているスマートハウスのデバイスとサービスの構成を示した。注目すべきは、スマートハウスにおけるデバイスを「Constrained Devices」(制約のあるデバイス)と「High-Capacity Devices」(高性能デバイス)に分けていることである。

図2 スマートハウスにおけるデバイスとサービスの構成(セキュリティ対策の対象範囲)

出所 ENISA、「Security and Resilience of Smart Home Environments Good practices and recommendations」より、https://www.enisa.europa.eu/activities/Resilience-and-CIIP/smart-infrastructures/smart-homes/security-resilience-good-practices

「制約のあるデバイス」は、主にCPU性能やメモリ容量に制限があるデバイスで、IPカメラやスマートロック、スマート電球などが例として挙がっている。これらは、主にローカルネットワークでスマートフォンと直接接続されている。

また、CPU性能やメモリ容量の制約が少ない「高性能デバイス」としては、スマートTVやブロードバンドルータ、ホームゲートウェイなどが挙がっており、これらのデバイスはインターネットに直接接続されている。

ガイドラインでは、この分類をもとに、推奨するセキュリティ対策の内容を変えている。先にも述べたように、スマートハウスに接続するデバイスはさまざまな種類があり、CPU性能やメモリ容量によって行えるセキュリティ対策の限界も変わってくるため、その点を考慮した非常に現実的なガイドとなっている。

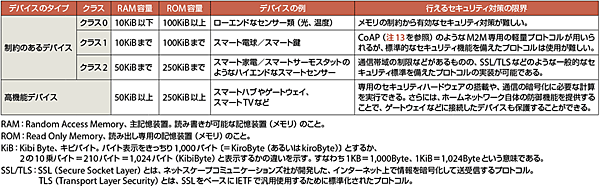

〔3〕各デバイスの分類とセキュリティ対策

表1に、この分類をもとにしたセキュリティ対策の例を示す。ここでは、「制約のあるデバイス」をそのRAM注11容量とROM注12容量に応じて、さらに、クラス0、クラス1、クラス2の3段階に分けている。

表1 スマートハウスにおけるデバイスの分類と必要なセキュリティ対策例

出所 ENISA、「Security and Resilience of Smart Home Environments Good practices and recommendations」より、https://www.enisa.europa.eu/activities/Resilience-and-CIIP/smart-infrastructures/smart-homes/security-resilience-good-practices

このガイドラインは、グッドプラクティスではあるが、その内容は、デバイスのレベルごとにセキュリティ対策の例を挙げることで、スマートハウス関連事業者が、セキュリティ対策を行う際に参照できるものとなっている。このような取り組みは、今後、EUにおいて、何らかの標準化やガイドライン、規制につながるための前段階であり、日本を含めた各国でM2M/IoTに関するセキュリティガイドラインを定める動きがあるなかで、参考となるだろう。

▼ 注7

脆弱性:攻撃に悪用可能なシステム上の欠陥や仕様上の問題点のこと。

▼ 注8

JPCERT/CC(ジェーピーサート・コーディネーションセンター):Japan Computer Emergency Response Team Coordination Center。インターネットを介して発生する侵入やサービス妨害などのインシデントについて、日本国内のサイトに関する報告の受け付け、対応の支援、発生状況の把握、手口の分析、再発防止のための対策の検討や助言などを、技術的な立場から行う一般社団法人。

▼ 注9

ファームウェア:ハードウェアを制御するために、電子機器などに組み込まれたソフトウェアのこと。

▼ 注10

https://jvn.jp/jp/JVN50447904/

▼ 注11

RAM:Random Access Memory、主記憶装置。読み書きが可能な記憶装置(メモリ)のこと。

▼ 注12

ROM:Read Only Memory、読み出し専用の記憶装置(メモリ)のこと。

▼ 注13

CoAP:Constrained Application Protocolの略。M2M間通信のプロトコルとしてIETF(インターネット技術標準化委員会)で標準化されたプロトコル。CoAPは、ヘッダサイズが4バイトであり、代表的な通信プロトコルであるHTTPの140バイトより軽量であるため、HTTPと比較して通信量を削減できる。