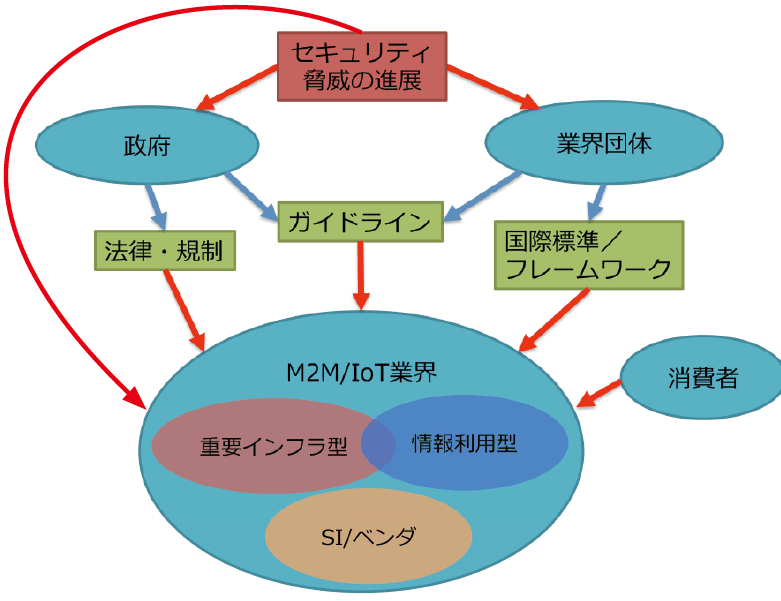

M2M/IoT業界のセキュリティ対策を促す5つの外部要因

国際的な業界団体のセキュリティに対する取り組みは、まだ始まったばかりである。先にも述べたように業界団体が相互接続性を高めるために提供するオープンプラットフォームに、セキュリティがビルトインされることが望ましいと考える。

また、個別の業界として、連載第6回(2016年2月号)では、スマートファクトリーとスマートハウス(コネクテッドホーム)を取り上げた。しかし、いずれもセキュリティ対策の明確なガイドラインがないため、標準的な対策のリファレンス(参照とすべき指針)が確立しているわけではなく、これからの取り組みが重要となることを述べた。

ここまで述べてきたM2M/IoT業界のセキュリティ対策を促す「セキュリティ脅威の進展」「法律・規制」「ガイドライン」「国際標準/フレームワーク」「消費者」の5つの外部要因を図式化したのが、図2である。これらの要因が強まることで、M2M/IoT業界のセキュリティ対策が進展するものと考えられる。できれば、大きなセキュリティインシデントが発生するなどの「セキュリティ脅威の進展」の要因が強まるよりも前に、他の要因を強化することによって、未然にインシデントを防ぎたい。

図2 M2M/IoT業界のセキュリティ対策を促す5つの外部要因

出所 インテル セキュリティ資料より

M2M/IoTにおけるサイバーセキュリティのこれから

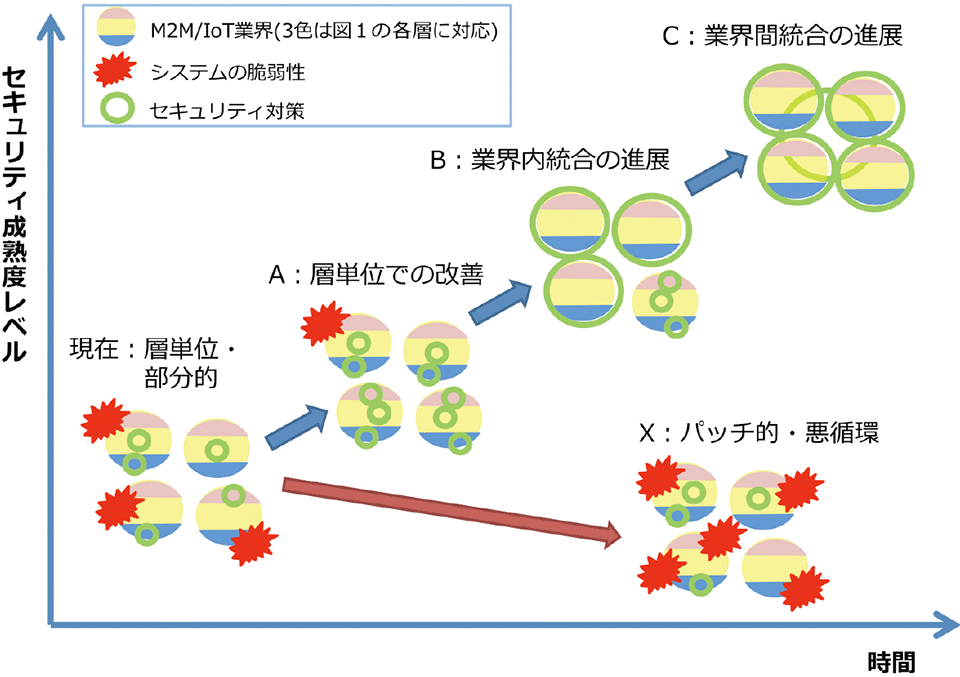

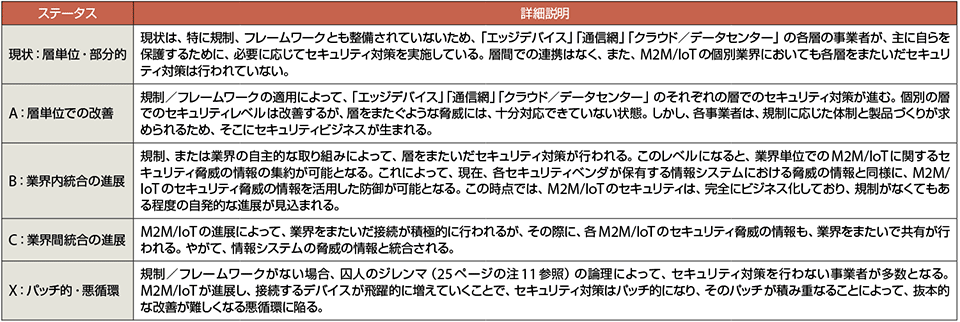

それでは、今後のM2M/IoTのサイバーセキュリティは、どのように進展していくのが望ましいのだろうか。進展を促すには、先の図2で示したように、「セキュリティ脅威の進展」以外の要因を強化すればよい。ここでは、すでに取り組みが進み、もっとも重要と思われる規制/ガイドラインに着目した。そのイメージを図3と表1に示す。

図3 M2M/IoT業界で今後予想されるセキュリティ成熟度レベル

出所 インテル セキュリティ資料より

表1 図3におけるM2M/IoT業界の成熟度レベルの説明

出所 インテル セキュリティ資料より

〔1〕セキュリティの成熟度と脅威に対する対応能力

図3の縦軸は、セキュリティの成熟度であり、脅威に対する対応能力を示している。横軸は、時間経過である。図3の一番左下の4つの円は、現在のM2M/IoTのサイバーセキュリティの状況を表しており、3色に分かれた円は、電力やFA(ファクトリーオートメーション)など個別の業界を指している(円が4つあるのは、複数の業界があるという意味で、4つという数に意味はない)。

各円内の3色は、図1に示した3層のセキュリティ層と対応している。緑の丸はその部分にセキュリティ対策が行われていることを、赤いマークはシステムの脆弱性を示しており、適切なセキュリティ対策が行われておらず、攻撃者が容易に侵入できることを意味している。ただし、赤いマークがないからといって、その部分が完全に守られているという意味ではない。あくまでもイメージとして捉えてほしい。

図3では、「現在」をスタート地点として、2つのシナリオが示されている。

〔2〕規制/ガイドラインがある場合のサイバーセキュリティの進展

まず、「規制/ガイドライン」がある場合(図3の「現在→A→B→C」の流れ)には、

表1に示すように、当初は、層単位の改善が進むが、やがてセキュリティのビジネスができると、自発的な改善が望まれる。特に、M2M/IoTの業界内でセキュリティの統合が進むと、M2M/IoTの脅威の情報が集約できるようになることがポイントだ。

この脅威の情報は、現在は世の中に存在しないが、もし実現できれば、エッジデバイスのセキュリティレベル向上に大きく貢献する。そして、最終的には、より大きな価値を求めて業界間での連携が進むなかで、セキュリティの仕組みも自然と連携が進むことが予想される。

〔3〕規制、ガイドラインがない場合のサイバーセキュリティの進展

一方、「規制/ガイドライン」がない場合(図3の「現在→X」の流れ)には、結局セキュリティ対策を行わない事業者が多数となり、つぎはぎだらけのシステムができあがることになる〔表1のX(パッチ的・悪循環)参照〕。こうなると、攻撃者にとっては、非常に攻撃しやすい環境であり、サイバー犯罪ビジネスがより隆盛を極めることになる。

この考察は、あくまで全体の方向性を示したものであり、実際はきれいに状態が分かれずに、業界ごとに、「一部はAだが、一部はX」といった混在が起こることが予想されるが、概して、今後どのような方向を向いて進むのかを考える際には参考になる。