サイバー攻撃と制御システムの構成

例えば、さまざまな企業のIT(情報技術)のセキュリティを見ると、ネットワークの通信プロトコルは基本的にはTCP/IPの世界であり、パソコンのOSはWindowsであるなど、どこの会社でも共通しているところが多く、セキュリティ対策もほぼ同じように行われている。

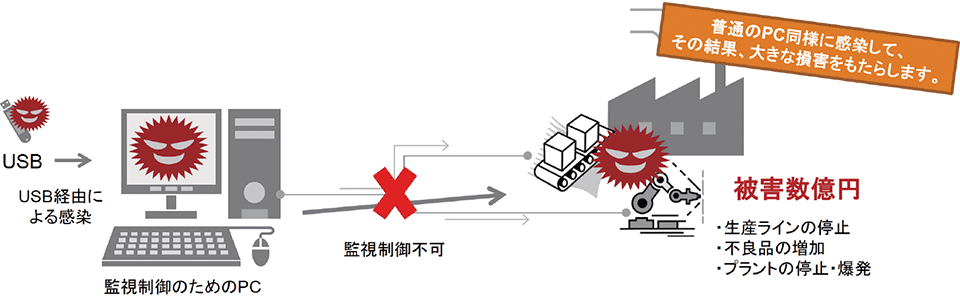

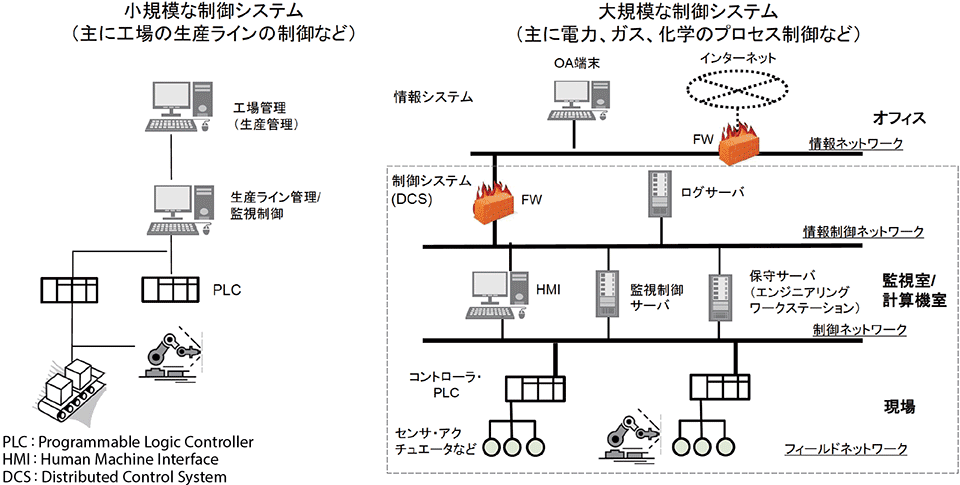

このような環境下で動作している制御システムの場合、図2に示すように、社員が持ち運ぶUSB経由で容易にサイバー攻撃が行われているケースも起こっている。図2は原理的な仕組みを示したものであるが、図3に示すような本格的なOTとなってくると、途端にバリエーションが増えてくる。

図2 工場や生産ラインに使用されているPCのサイバー攻撃の例

※1:工場の生産ラインやプラントに使用されているPCが、USB経由等でウィルスに感染し、ラインの停止やプラントの爆発、環境破壊といった事態に陥った事例がある。

※2:ウィルス、ワーム、トロイの木馬を含む悪質なコードの総称をマルウェアといい、ウィルス感染だけでなくワームやトロイの木馬に感染する可能性がある。

出所 https://www.ipa.go.jp/files/000044733.pdf

図3 制御システム(OT)の構成例(小規模制御システム/大規模制御システム)

出所 https://www.ipa.go.jp/files/000044733.pdf

例えば同じ会社でも、プラントの制御システムに関する導入ベンダが事業所ごとに異なっている場合もある。また、そのシステムを調達した世代によっても、プロトコルがどんどん改良されているため多種類のバージョンが存在している場合もある。あるいは、ニーズに応じて特殊な仕様を依頼して、システムを構築しているケースも多い。

また、関東と関西とでは取引しているベンダのタイプも違うということもあるなど、同じ業種の中ですら一筋縄ではいかない。

このような事象の解決策について、「ファイアーウォールさえ設置していればまったく問題がない」というようなウルトラな解決策はないのである。各現場の特徴や、システムの構成、その時点で動作させているプロトコル(バージョンも含む)の特徴を把握しながら、サイバー攻撃に対して独自の防衛システムを構築していくことは容易なことではない。そのため、サイバー攻撃に打ち勝てる現場の指揮官となれるような人材を育てていかないと、今後、日本の社会インフラや産業基盤は脆弱なままになってしまい、サイバー攻撃の標的になってしまう。

このような危機感から、人材育成をしていくことが、大きな柱の1つとしてクローズアップされてきたのである。