安全システムを襲う新顔「トライトン」

― 多層防御こそサイバーセキュリティ対策の決め手 ―安全システムを襲う新顔「トライトン」

―編集部:最新のサイバー攻撃に関する情報をお聞きしたいのですが。

Justin:数か月前、新しいマルウェアが発見されました。トライトンもしくはトライシス(TRITONもしくはTRISIS)と呼ばれますが、安全システムを攻撃するものです。

クリティカルな制御システムは、必ず安全システムで守られています。プロセスに何か支障をきたした場合、安全システムがエンジニアやオペレータを守り、環境への悪影響をも阻止します。最近、この安全システムとコントローラが統合されるようになり、こうした一次系制御の統合は多くのメリットを生み出しています。例えば、システム間の同期が良くなり、連携が密になります。ただ残念なのは、サイバーセキュリティへの配慮が十分ではありません。統合に際してはこれまでにはない高度な通信のリンクが必要です。ここをマルウェアが衝いてきたのです。

TRITONは、これまでのマルウェアよりもインパクトが大きいかもしれません。Stuxnet の場合には、イランの安全システムが、エンジニアやオペレータ、そして数多くの施設を守りました。攻撃者はプロセスをダウンさせ遠心分離機の破壊までは成功しましたが、プラント自体の破壊はできませんでした。しかしTRITON は、攻撃者が安全システムを破壊しその機能を無効にすれば、かなり大きなインパクトをもった悪い結果になりかねません。Stuxnet 以上の脅威が考えられます(前出の図2参照)。

多層防御こそサイバーセキュリティ対策の決め手

〔1〕ICSサイバーセキュリティ・チーム

―編集部:ICSのサイバーセキュリティ対策についてアドバイスをお願いします。

Justin:最も大切なことは、ICSサイバーセキュリティ・チームを立ち上げて、専任者を置き問題対処にあたるべきです。そしてスタッフには、脆弱性を探してネットワーク改善に努める人材が必要です。

最善策は、ITおよびOTエンジアリング双方を理解できるメンバーをチームに配属することです。そしてチームができたら、次はリスクを特定します。規制要件の洗い出しも必要となります。リスクと規制要件の洗い出しができたら、次は方針および手順の取り決めです。それらが決まったら、適切なプログラムを社内で実行してください。

〔2〕安全なネットワークに向けたアーキテクチャの構築とは?

―編集部:ネットワークアーキテクチャについては、いかがでしょうか。

Justin:制御システム中のデバイス自体にセキュリティを追加することは困難です。またテスト完了のプロセスにおいてはそれ以上さわれないのです。そこで制御ネットワークでは、ネットワーク側にその防御策を講じます。安全なネットワークに向けたアーキテクチャの構築がベストです。

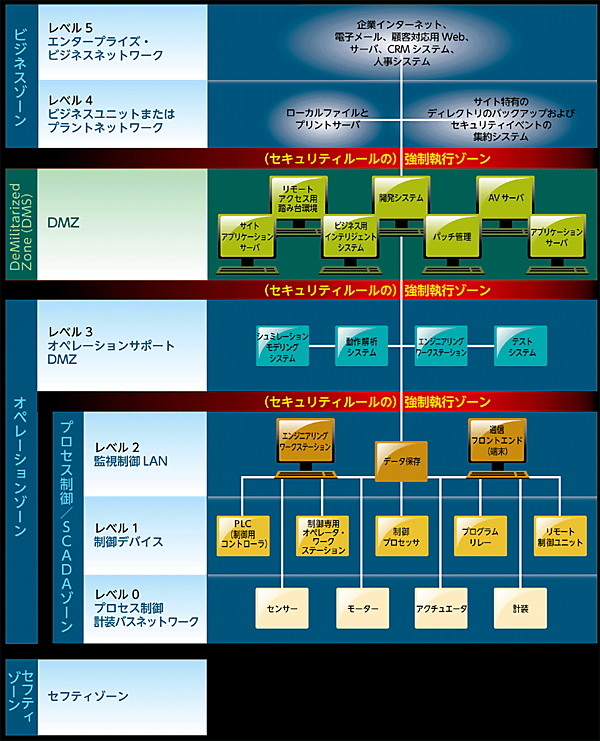

図3をご覧ください。これは、SANS InstituteのICS410 ICS/SCADA Security Essentialsという5日間のコースでも使っているものですが、制御ネットワークの各階層について描いています。

図3 セキュアネットワークのアーキテクチャ

出所 Justin Searle、“Building Secure Control Networks”、重要インフラサイバーセキュリティコンファレンス2018講演資料より

下半分は制御ネットワークをいくつかにレベル分けしたものです。最上位はエンタープライズビジネスネットワークで、制御ネットワークとの間には、DMZ注11があります。

制御システムのDMZは、インターネットのDMZではありません。これは、ビジネスネットワークとの間の情報のやりとりを行うためのものです。そこであえて2つのENFORCEMENT ZONE〔(セキュリティルールの)強制執行ゾーン〕を通過することが強制されます。この仕組みによって、攻撃者を見つけたり食い止めたりするためのセキュリティが2倍強化されます。

さらにこの強制執行ゾーンは、制御ネットワークの間、つまりレベル3とレベル2との間に介在させることも推奨しています。これによって、さらに上位の制御ネットワークに侵入があっても、介在させたゾーン内で攻撃を食い止める方法を入手できるのです。

また、セーフティゾーンに関しては、可能な限り隔離することを推奨しています。安全かつ本番環境の各種プロセスを、危険にさらすにはリスクが高すぎるからです。

〔3〕多層防御の設計のための3つのフレームワーク

―編集部: そのほかの防御対策については何かありますか?

Justin:最終的な目的は、防御を多層にすることです。ありとあらゆる防御を導入する発想がベストです。1つの防御が突破されても次のバリアが控えているのが理想です。また攻撃者を食い止めるだけではなく、攻撃者を検出するしくみも必要です。すべての攻撃を食い止めることなど到底できない、ということを覚えておいてください。

多層防御の設計は、次の3つのフレームワーク、①ISA/IEC注12 62443、②ISO注13 27001、③NIST注14 CSF(Cybersecurity Framework)を参照するといいでしょう。

まずISA/IEC 62443はICSのインフラ向けに設計されたもので、オペレータ向けもあり、ベンダ向けもICS対象に網羅されています。次にISO 27001も人気のある標準の1つです。最後のNIST CSFは100%無償なので、いまこの瞬間でも誰でもがダウンロード可能というメリットがあり、とてもシンプルです。これらのフレームワークうち、最低1つは遵守することをお勧めします。

―編集部:ありがとうございました。

Profile

真実井 宣崇

(まみい のぶたか)

電子デバイス系はじめ機械、家電、マルチメディア、産業界情報、コンピュータおよびネットワーク系雑誌の編集を経て、現在フリーライター。

▼ 注11

DMZ:DeMilitarized Zone、ファイアウオールで囲まれたインターネットからの不正アクセスから保護された領域

▼ 注12

ISA/IEC 62443:International Society of Automation / International ElectrotechnicalCommission 62443

▼ 注13

ISO:International Organization for Standardization

▼ 注14

NIST:National Institute of Standards and Technology