リモートアクセスを操ったICSのサイバー攻撃

― 多層防御こそサイバーセキュリティ対策の決め手 ―リモートアクセスを操ったICSのサイバー攻撃

〔1〕ICSに向けたサイバー攻撃のプロセス

―編集部:ICSに向けたサイバー攻撃は、どんなプロセスで行われるのでしょうか。

Justin:遠方からリモートアクセス技術を悪用し、インターネットを介して企業のコンピュータやワークステーションに侵入してきます。そこからビジネスネットワークに入り、制御系ネットワークに侵入してきます。

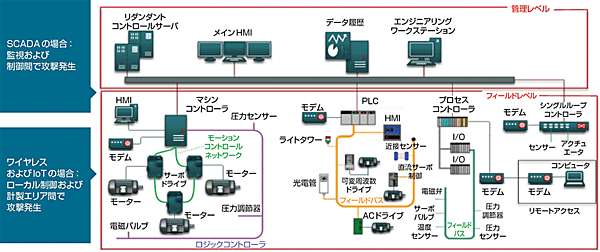

実は、電力網などに使われるSCADA注4システムの場合、分散型SCADAサーバは、プラットフォームがWindowsやLinuxなどとなっています。これらはTCP/IP注5が共通プロトコルであり、この環境でビジネスネットワークと接続されているので、この部分が、攻撃対象として増大しているのです。

制御系ネットワーク自体を見ると、最上位レイヤには、サーバやワークステーションが数多くありますが、さまざまな制御用ソフトウェアが実行されています(図1)。HMI注6の多くも、制御用ソフトウェアをインストールしたワークステーションです。また、エンジニア用のワークステーションやプロジェクトファイルも数多く存在しています。そして下位レイヤにはPLC注7があり、コントローラ用ソフトウェアが搭載されています。

図1 制御系ネットワークの主な構成

出所 Justin Searle、“Building Secure Control Networks”、重要インフラサイバーセキュリティコンファレンス2018講演資料より

攻撃者が下位レイヤへの攻撃を仕掛ける場合は、プロジェクトファイルが必要です。先のStuxnet注8と呼ばれる攻撃がそうでした。この場合、攻撃者はまずプロジェクトファイルを入手し、Stuxnet の内容をPLC に書き込んだのです。

〔2〕多発する標的型の傾向

―編集部:多発するICSに対する標的型の傾向はどのようなものでしょうか。

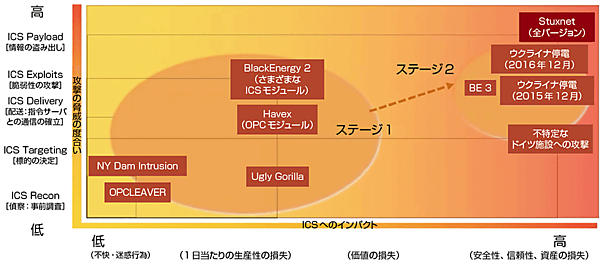

Justin:ここ数年、実に多くの攻撃がありましたが、ICSを標的にしたものがほとんどです。図2を見てください。縦軸は攻撃の脅威の度合いで、横軸がそのインパクト(衝撃・影響度)の度合いです。ICS向けにかなり高度にカスタマイズされたマルウェアは、縦軸上部に位置づけられています。

図2 サイバー攻撃の脅威の度合いとその影響

出所 Justin Searle、“Building Secure Control Networks”、重要インフラサイバーセキュリティコンファレンス2018講演資料より

Stuxnetもそのうちの1つで、イランの核施設を攻撃するためにカスタマイズされていました。横軸のインパクト度合いを見ると、脆弱性に対する影響の度合いがいかに高いのかを示しています。

▼ 注4

SCADA:Supervisory Control And Data Acquisition、コンピュータでシステム監視やプロセス制御を実行する産業制御システム

▼ 注5

TCP/IP:Transmission Control Protocol/ Internet Protocol

▼ 注6

HMI:Human Machine Interface

▼ 注7

PLC:Programmable Logic Controller、制御用コントローラ

▼ 注8

Stuxnet:産業用制御システムを狙った初のマルウェア。イランのウラン濃縮施設の遠心分離器を1000 台破壊したとされる。