2020年に予測される5つの脅威

― 2020年の5大脅威予測も同時に発表 ―2020年に予測される5つの脅威

記者会見では、「2020年における5つの脅威の予測」も発表された。ここでは、表3と表4に示された5つの脅威の予測について解説する。

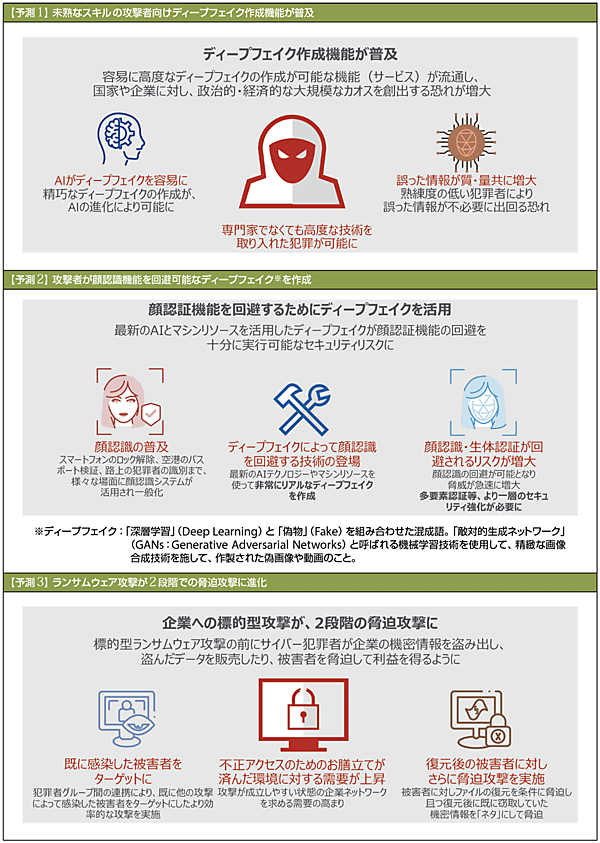

表3 2020年に予測される脅威の5大テーマ(その1)

出所 マカフィー株式会社、「2019年の10大セキュリティ事件と2020年の脅威予測」、2019年12月17日

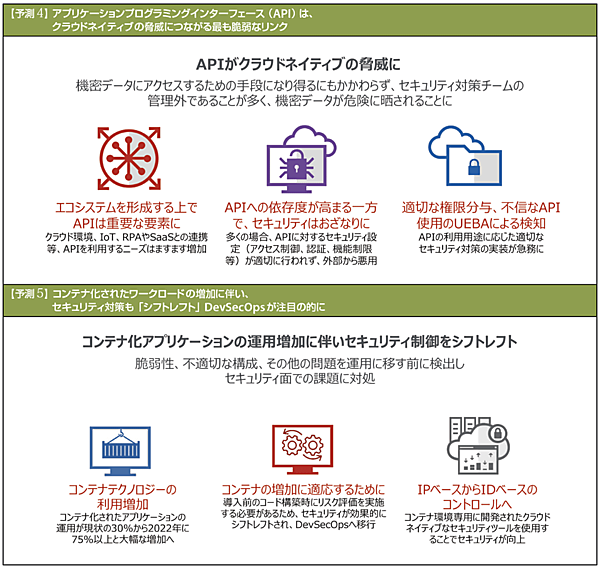

表4 2020年に予測される脅威の5大テーマ(その2)

出所 マカフィー株式会社、「2019年の10大セキュリティ事件と2020年の脅威予測」、2019年12月17日

【予測1】未熟なスキルの攻撃者向けディープフェイクを作成する機能が普及

2020年以降は、AIやディープラーニング注5の普及を背景に、ディープフェイク注6がさらに普及すると見ている。この理由は、これまで、ディープフェイクを作成するには、ある程度スキルの高い専門家が必要であったが、現在では、ディープフェイクを作成できるようなSaaS型のサービスが登場しているからだ。

これによって、従来、ディープフェイクを作成できるようなスキルをもっていなかった攻撃者でも、これを使った攻撃ができる環境が整ってきたのである。

今後、AIがさらに進化し、ディープフェイクの作成がより容易になり、偽物と本物の区別がし難い画像やビデオが、質・量ともに多く出回っていくと見られている。

【予測2】攻撃者が顔認証機能を回避可能なディープフェイクを活用

CPUパワーの増大などを背景に、アップルが2019年9月に発表した最新のiPhone 11のロック解除は、指紋認証ではなく顔認証になった。また、2020年春から、成田空港では、日本初の顔認証による搭乗手続きシステムが導入される。さらに、顔認証機能内蔵の防犯カメラが登場するなど、顔認証技術が本格的な普及期に入ってきた。

これに対して、最新のAIと強力なCPUパワーを利用した、リアルなディープフェイクによって、顔認証機能を回避する(不可能にする)攻撃が可能となり、セキュリティリスクが増大してくると予測される。

このようなリスクに対応するためには、顔認識・生体認識(生体情報)だけでなく、パスワード(知識情報)や携帯電話番号(所持情報)なども含む複数の多要素認証などによる、より高いレベルのセキュリティの強化が求められてくる。

【予測3】ランサムウェア注7攻撃が進化し、2段階での脅迫攻撃へ

現在、システム攻撃者の間でパートナーシップが交わされ、攻撃の分業体制が進められており、その結果、2段階にわたる脅迫攻撃が行われるようになってきた。具体的には、サイバー攻撃用のツールの開発者と、それを用いて実際の攻撃を仕掛ける攻撃者が、金銭的なタッグを組んでサイバー攻撃を行う形態である。

従来のランサムウェア攻撃では、ランサムウェアを感染させて、「データを復元したければ身代金をよこせ」という攻撃であり、その後もランサムウェアの攻撃は続いている。さらに、これに追い打ちかけるように、第2段階目として「ランサムウェアを感染させる前に御社のデータは、すでに取得済みなので、そのデータを漏洩されたくなければ金をよこせ」という攻撃を仕掛けるようになってきた。

2020年は、前述したツール開発者と実際の攻撃者がタッグを組んで、明確なターゲット(1段階の攻撃が成功した企業)を定めた「ランサムウェア+α」という2段階目の攻撃が増大すると予測されている。

【予測4】APIは、クラウドネイティブの脅威につながる最も脆弱なリンク

先の「10大セキュリティ事件」で解説したように、クラウドがサイバー攻撃の戦場になってきているが、クラウドについて【予測4】と【予測5】の2点が予測される。

最近、クラウドネイティブ注8なシステムが次々に登場しているが、API注9が、クラウドにとって最も脆弱なリンクとなってきた。

APIは、クラウドと自社の間の管理インタフェース(接続口)として、また、パートナー(他社)とのインタフェースとして重要な役割を果たしている。このように、APIは、企業の重要な機密データにアクセスするインタフェースであり、APIへの依存度が増大しているにもかかわらず、企業においては、セキュリティ対策チームの管理外になっていることが多い。

このため、外部から不正なアクセスが行われないよう、APIの利用目的に応じて適切な、アクセス制御や認証、機能制限、さらにAPIの不審な使用者を発見するためにUEAB注10などを使用して検知するなど、セキュリティ対策の実装が急務になってきている。

【予測5】コンテナ化アプリケーションの運用増加に伴いセキュリティ制御をシフトレフト:DevSecOpsが注目の的に

最近、クラウド上のワークロード(作業負荷)の増加に対処するため、より迅速に、より簡単に開発できるコンテナ技術注11に注目が集まっている。表4の【予測5】左図に示すように、現在、コンテナ化されたアプリケーションの使用率は30%であるが、2022年には75%以上に達するなど、今後、使用率が急増していくアプリケーションとして予測されている(ガートナーの調査)。

コンテナ技術は新しい技術のため、セキュリティ対策もオンプレミス(自社内で保有し、運用する情報システム)とはまったく異なるものが求められる。

開発されたアプリケーションを運用環境に配布するまでのスピードも速いため、どの時点でセキュリティ対策を実装するかについてもオンプレミスと大幅に異なる。

そこで、コンテナ化アプリケーションの開発段階で、開発環境に脆弱性がないか、アプリケーションを作成するコードなどを事前にチェックするなど、セキュリティ対策をシフトレフト注12し、DevSecOps(デブセクオプス)注13へ移行する動きが注目されている。さらに、IPアドレスベースの制御ではなく、コンテナ化アプリケーションのIDベースの制御によって、セキュリティを向上させていくことも重要となってきている。

▼ 注5

AI:Artificial Intelligence、人工知能。人間の脳が行っている知的な行動の一部(推測等)をコンピュータ(ソフトウェア)を使用して人工的に模倣し、再現する技術。AIも人間と同じように、経験や知識がなければ推測できないため、判断するためのルールや法則を学習する必要がある。この学習方法は機械学習(Machine Learning)と呼ばれる。これを発展させた手法として深層学習(Deep Learning)がある。深層学習では、指示をしなくても自動的に学習するが、精度を高めるには大量のデータ(ビッグデータ)が必要になる。

▼ 注6

ディープフェイク(Deep Fake):AIなどを使用して高度な合成技術を用いて作られる、本物と見分けられないような、偽物の動画や画像のことで、「深層学習」(Deep Learning)」と「偽物」(Fake)を組み合わせた混成語。「敵対的生成ネットワーク」(GANs:Generative adversarial networks)と呼ばれる機械学習技術を使用して、高度に画像を合成し作製されたもの。

▼ 注7

ランサムウェア(Ransomware):Ransom(身代金)とSoftware(ソフトウェア)を組み合わせた合成語で、コンピュータウィルスの一種。これに感染するとパソコン内のデータは暗号化されて使えない状態になる。その状態を解除するために「身代金を要求する画面をパソコンに表示させる」というウィルス。

▼ 注8

クラウドネイティブ(Cloud Native):クラウド上での利用を前提にして設計されたシステムやサービスのこと。

▼ 注9

API:Application Programming Interface、アプリケーションとアプリケーションの間でデータをやり取りする方法(インタフェース)。

▼ 注10

UEBA:User and Entity Behavior Analytics、ユーザーおよびエンティティ(サーバやIoT機器等の実体)の振る舞いを分析し、不正な行動やリスクを早期に検知する技術。

▼ 注11

コンテナ技術(Container Technology):仮想化技術の1つ(コンテナ型仮想化)。コンテナの本来の意味は「容器」のこと。1つのOS上で「コンテナ」と呼ばれる「他のユーザーから独立したアプリケーション実行環境」を複数個つくり、それらをあたかも個別に独立したサーバのように使用できる技術。これを実現する代表的なソフトウェア(コンテナ管理ソフトウェア)として、「Docker」(ドッカー)というオープンソースのソフトウェアがある。

▼ 注12

シフトレフト(Shift Left):システム開発プロジェクトで、セキュリティを確保するために、例えば、下記の最終の「運用」(右側)の段階ではなく、より早期に当たる左側(Left)の「構築」の段階でセキュリティ開発に取り組むこと。すなわち、シフトレフトすること(左へセキュリティ開発を移動すること)を意味する。

[設計]⇒[構築]⇒[検証]⇒[運用]

▼ 注13

DevSecOps:DevOpsは、Development(開発)とOperations(運用)を組み合わせた用語で、開発部門と運用部門が一体となって、従来よりも迅速にさらに頻繁にアプリケーションをリリースしていくという考え方。DevSecOpsは、DevOpsにSecurity(Sec)を取り込んで一体化させて、セキュリティを担保しDevOpsを実現する考え方。