ニューノーマル時代においても変わらない本質、「三位一体」の視点の重要性

ニューノーマル時代においても変わらない本質、「三位一体」の視点の重要性

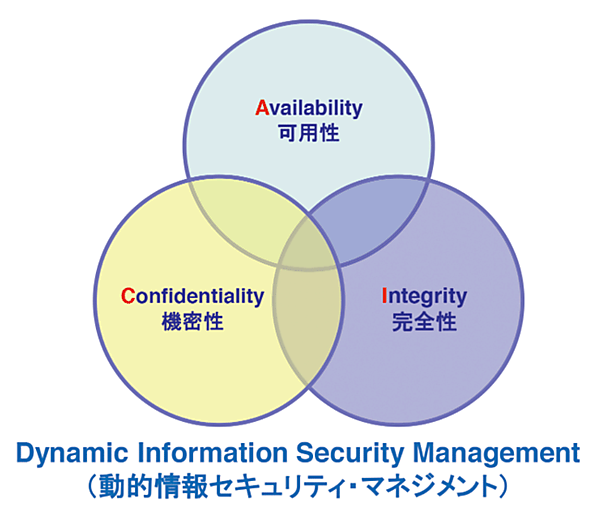

図2 サイバーセキュリティに求められる「動的な情報セキュリティ・マネジメント」

出所 渡辺 研司、「これからの重要インフラシステム・制御システムのセキュリティ 〜ニューノーマルにおける本質:三位一体の視点の重要性〜」(Day-2:Opening Remarks)、2021年2月10日

〔1〕柔軟性が高く動的な情報セキュリティ・マネジメントの必要性

「コロナ禍が続く中、DXあるいはニューノーマルなど、色々なものが変容する、あるいは変容せざるを得ない状況になってきています。重要インフラ・基幹産業の制御システムにおけるセキュリティもニューノーマル時代に入ってきていますが、本質的なものは外してはいけない。ここでは“三位一体”という視点で、その重要性を改めて見ていきます」と、冒頭、名古屋工業大学 教授の渡辺 研司氏は述べた。

図2は、「動的情報セキュリティ・マネジメント」における三位一体を表した図である。C(Confidentiality)は機密性、I(Integrity)は完全性、A(Availability)は可用性。もともとは、機密性(C)と完全性(I)を保つために重要な情報システムは外部につながない、外部からデータにアクセスさせないというような形で強固に守ることが主流だった。その後、可用性(A)を重んずる事業継続計画(BCP)、事業継続マネジメント(BCM)の概念が導入されて、柔軟な形になった。

機密性を下げて可用性を上げるには、物理的なアクセス制限や漏えいの可能性を下げる運用上の仕組み等で補完し、運用していく。「過去、災害時に、個人情報保護法との関係で個人情報に関わる可用性の確保が難しく、災害弱者の救援が遅れてしまうというケースもありました」と渡辺氏。

また、緊急時あるいは災害時には、100%よりも80%、場合によっては60%を救助するアクションを起こせるようにする(20%、40%は捨てる)ことが必要だという。混乱に乗じた情報の悪用を「ゼロ」にするために可用性を落としてしまい、緊急時対応で情報を受けとるべき人々が、適時にそれを受けられないという状況は回避すべきなのだ。

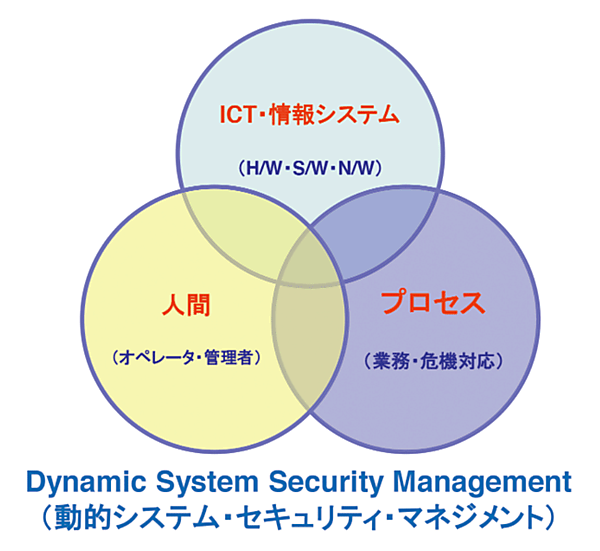

図3 サイバーセキュリティに求められる「動的なシステムセキュリティ・マネジメント」

出所 渡辺 研司、「これからの重要インフラシステム・制御システムのセキュリティ 〜ニューノーマルにおける本質:三位一体の視点の重要性〜」(Day-2:Opening Remarks)、2021年2月10日

「動的な情報セキュリティ・マネジメントにおいては、図3の三位一体の3つのファクターを状況に応じて、バランスや重みづけ、手法を変化させていくことが重要なのです」と渡辺氏は語る。

〔2〕柔軟性が高く動的なシステムセキュリティ・マネジメントの必要性

(1)「人間」「ICT・情報システム」「プロセス」の三位一体

図3は図2と同じ構図であるが、システムセキュリティ・マネジメントに関する「三位一体」を表したものである。

図3の「システム」は、そもそも仕組みを意味するが、ICTや情報システム(ハードウェアやソフトウェア、ネットワーク)だけでは、重要インフラサービスの提供や基幹産業の制御業務は遂行できない。そこにはオペレーターや管理者がいないといけない(図3の左側に示す「人間」)。

また人間がいても、通常業務と危機対応の「プロセス」がわかっていないといけない。さらにその人がプロセスの運用トレーニングを受けていないとシステムは動かない。一方、サイバー攻撃はあくまでも攻撃手段の1つでしかない。本当に攻撃目的を達成しようとすると、人間系、プロセス系への攻撃も併せた複合型攻撃が効果的で、攻撃される側も、システムだけを強化しても、インシデントへの対策は十分だとはいえない。

「サイバー、フィジカルを問わず、システムの継続を脅かすインシデントには、システムだけでも、人間だけでも、プロセスだけでも対応できません。人間、ICT・情報システム、プロセスの三位一体の対応が必要です」と渡辺氏は語る。

(2)「ゼロトラスト」は人間系、プロセス系にも必要

いまだに億円単位の横領が銀行などで起こっている現状は、組織側にまだ「性善説」がはびこっていると考えられる。では「ゼロトラスト」の導入で、全社員を単純に信用しないようにすればいいのかというと、そうではない。

システムやプロセスの改善、あるいは人間系をトレーニングして、プロセス的に不正行為ができないようにする。またシステムでそれをチェックしたりすることで、魔がさしたり、あるいは外から脅迫されて内部犯行者として仕立てられた社員が攻撃できないようにすることで、社員が犯罪者になることが回避でき、社員を守ることも可能となる。「ゼロトラスト」は、システムと人間系、プロセス系をまたがる仕組みとして行っていくことが必要なのだ。

このような三位一体の枠組みで現状を見直すことで、組織の業務や資産を守り、社員や職員も守りながら、重要インフラ・制御システムの‘レジリエンス’が確保できる。

〔3〕サイバーリスクマネジメントとBCMの融合

サイバーリスクマネジメントでは、組織やプロセスに内在する脆弱性に着目してBI(Business Impact、ビジネス影響度)とSI(Social Impact、社会影響度)ベースによる経営者の認識が必要である。

「情報漏えいやシステム侵入、データ改ざんなどの次に、何が起こるかをきちんと考える必要があります」「組織内でどのようにエスカレーション(段階的に上位の上司に報告)し、途中で経営層にわかるような言葉、あるいは数値として‘翻訳’しながら伝えていくか。この仕組みを、重要インフラのシステムや基幹産業の制御システムの運用体制に組み込んでいかなければならない」と渡辺氏は述べる。危機レベルに応じた指揮命令や意思決定体制、レベルに応じて最適(効率的かつ合理的)な体制を定義しておくことが重要なのだ。

「重要インフラや制御システムなどのように、停めたくないシステムほど、能動的に止めるような判断ができる仕組みをもっておかないと、その会社のビジネスへのインパクトだけでなく社会や経済に対するインパクトも大きくなってしまうのです。一方、攻撃者もそれが目的で、なるべく組織側の判断を遅らせ、システムが停止される前にどんどん攻撃を仕掛けることを考えているのです。企業にはぜひ、この枠組みを考えてもらいたい」と渡辺氏は、昨年、一昨年に続いて、変わらぬメッセージを発信した。