NGNのためのセキュリティ要求条件[Y.2701(Y.NGN-Security)]

NGNのためのセキュリティ要求条件

[Y.2701(Y.NGN-Security)]

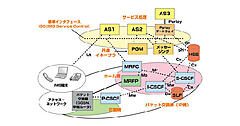

NGNリリース1のためのセキュリティ要求条件や、前提となるモデルについて、この文書では、ネットワークそのものや、提供されるサービス、ユーザーの通信を保護するために必要となるネットワークの条件が規定されている。ただし、最低限の要求条件が規定されており、規定以上のセキュリティ条件・防護策などを設けることを妨げるものではない。

このセキュリティ条件では、脆弱性を体系的に確認するためのフレームワークであるITU-T勧告X.805(エンド・トゥ・エンド通信を提供するシステムに対するセキュリティ・アーキテクチャ)を利用して、NGNにおけるセキュリティ上の脅威を分析することとされており、要求されるセキュリティ条件は厳しいものである。

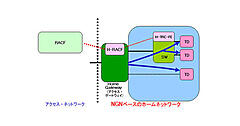

セキュリティ要求条件については、プロバイダが自ら所有している機器かどうか、物理的に自分の管理下にあるかどうかなどを基準として、個々の機器ごとに次の3つのセキュリティ・ゾーン(レベル)を設定し、それぞれのゾーンごとに要求条件を設定することになっている。

(1) Trusted(信用できる)

Trustedゾーンの機器は、接続要素(Border Element)で保護された内部機器用のアドレス体系を用いるものとし、またシグナリング(制御信号)・トラヒックは、盗聴や改変などが行われないよう、TLS(Transport Layer Security、IETFで標準化されたトランスポート層でのセキュリティ・プロトコル、RFC2264)等によって十分な安全性を確保する。

(2) Trusted but Vulnerable(信用できるが脆弱性あり)

Trusted but Vulnerableゾーンにおけるネットワーク接続要素(Network Border Element)は、内部機器用、外部機器用、保守管理用の3系統のアドレス体系をもち、それぞれ使い分ける。

外部からの要求に対しては認証を必要とし、もし通信チャネルでのセキュリティが確保されない場合は、個々の要求ごとに認証を必要とする。

(3) Untrusted(信用できない)

Untrustedゾーンにある宅内設備などは、遠隔で制御できないことが多く、セキュリティ機能の義務づけは難しいため、セキュリティ・ポリシーに応じた機能はTrusted but vulnerableゾーンにある接続要素(Border Element)より提供されるものである。

これらの3つのゾーンは、主に対象となる機器の管理が実質的に誰かということ基づいて決定される。通常、所有者や物理的な所在によって決定されるが、実質上、管理しているとみなされる場合は、物理的な所有者と異なる場合であってもTrustedゾーンとしても構わない。

また、NGNのアーキテクチャを規定する勧告Y.2012(NGN機能アーキテクチャ) における機能要素 (FE:Functional Element)を、どの機器(NE:Network Element)に実装するかは自由だが、それぞれのゾーンごとのセキュリティ条件が要求される。

それぞれのゾーンにおける要求条件は、共通的なものや、X.805に記載された8つのセキュリティ分野(アクセス制御、認証、否認不可、データ秘匿性、通信セキュリティ、データ完全性、可用性、プライバシー)ごとに規定している。主な共通的条件は、次の通りである。

(1) 実行するサービスは必要最低限とし、プログラムの実行権限も最低限とする

(2) セキュリティに関わるイベント(状態変化やリソースの使用に関わる事象など)はログ(記録)が取れるようにする(すべてをログの対象とするとDoS(Denial of Services、サービス拒否)攻撃につながる可能性があるので、実装者の判断に委ねる)

(3) パケットのフォーマット違反などはエラーを返さずに無視する

(4) 信頼できる時刻ソースにシステム・クロック(システム内部時計)を合わせ、記録するログのタイムスタンプを信頼できるものとする

(5) 重要なリソース(メモリ使用量など)は、DoS攻撃に対する防御を考慮して制限できるようにし、外部からモニタ可能とする

(6) セキュリティ・ポリシーにおいては、システム設定のモニタリングや定期的なウイルス・チェックを行うこととする

(7) システムの正常動作を保証するためのパッチや補助コードの適用は、署名付きコードを利用する

(8) 認証については十分な強度を持つものとする

■■■

関連記事

対談:NGNリリース1と技術的チャレンジを語る(1):標準化されたNGNリリース1の全体像と特徴

2007年2月21日 0:00

NGNの展望と課題を聞く(4):IPv6ベースへの拡充・発展か、IPベースの新ネットワークか

2007年1月18日 0:00

NGNの標準化動向(2):NGNアーキテクチャの基本と総務省・TTCの標準化体制

2006年8月31日 0:00

NGNの核となるIMS(6):IMSと課金およびQoS制御(その1)

2007年3月23日 0:00

IPTVの標準化動向(9):「IPTVアーキテクチャ」が勧告化の手続きへ

2008年6月12日 0:00

IPTVの標準化動向(4):標準化の方向が固まってきたホーム・ネットワークとIPTV端末

2007年6月19日 0:00