4つの領域から見た制御装置のセキュリティ対策状況

〔1〕4つの領域と攻撃への対策

大石氏は、図4のような①物理的侵入(左上)、②論理的侵入(右上)、③被害拡大(右下)、④復旧(左下)という4つの領域から標準設計された制御装置のセキュリティ対策マップを示し(図4)、その4つの領域を次のように位置づけた。

第1は、制御システムの環境下で、物理的侵入に対する対策(一般従業員や外部清掃員の侵入制限等)がされているかどうか。具体的には、物理的な資産(例:コンピュータ)にアクセスし、HMIをマウスで操作してバルブを閉めたり、スイッチを切ってしまったりするような操作、あるいはUSBメモリーをつないで、データを盗むなどの攻撃に対する対策が行われているのかどうか。

第2は、ネットワークを介して論理的侵入し、第1に示したのと同じような攻撃に対する対策が行われているかどうか。

第3は、侵入された後に、その攻撃によってコンピュータが停止してしまう、あるいは暗号化されて使用不能になってしまう、さらに隣のコンピュータにウィルスの感染が拡大してしまうなど、攻撃による被害拡大への対策がされているかどうか。

第4は、このような被害が発生した場合に、いかに早く復旧できるか、その対策等が行われているかどうか。

〔2〕4つの領域への攻撃に対する対策

図4に示した、赤い丸部分(常時監視、ネットワーク分離、ネットワーク分離+独自プロトコル)は、これらの攻撃に対する対策の例を示したもので、表4の右に具体的な対策の例を示す。

図4 標準設計された制御装置のセキュリティ対策状況(座標軸で分けられた4つの領域、表4参照)

出所 ABB Bailey Japan Seminar 2019「重要インフラを守るサイバーセキュリティの3ステップ」、2019年12月2日

| ≪標準設計された制御装置のセキュリティ対策状況≫ | ||

|---|---|---|

| 役割 | 対策 | |

| 【1】物理的侵入 | 常時監視:物理的に、資産にアクセスし直接操作や情報窃取を行う攻撃への対策 | ⇒資産を配置する場所を、有人監視可能場所に限定する。制御装置へ接続する記録媒体(メディア)を、常時ウィルスチェックする。 |

| 【2】論理的侵入 | ネットワーク分離:ネットワークを介して、資産にアクセスし、リモート操作や情報窃取を行う攻撃への対策 | ⇒インターネット回線や、オフィスネットワークと接点を作らず、ネットワーク越し(経由)の侵入や乗っ取りを防ぐ。 |

| 【3】被害拡大 | ネットワーク分離+独自プロトコル:侵入された後、事業被害と感染拡大への対策 | ⇒攻撃者がパケットを解析し、攻撃行動を実行するのは容易でないようにする。 |

| 【4】復旧 | 事業被害発生後、オペレーション復旧を迅速にする対策 | ⇒インシデント発生時にメーカーへの連絡体制、現地バックアップHDDによる復旧時間を短縮する等。 |

出所 ABB Bailey Japan Seminar 2019「重要インフラを守るサイバーセキュリティの3ステップ」、2019年12月2日

独自プロトコルの採用とネットワーク分離

表4に示したように、サイバー攻撃に対して、常時監視や制御装置に接続する記録媒体(メディア:USBやCD/DVDなど)を常時ウィルスチェックすることも重要なポイントであるが、ここでは、これらの制御システムに対するサイバー攻撃対策の例として、「独自プロトコルの採用」と「ネットワーク分離」について見ていく。

〔1〕独自プロトコルと標準プロトコル

(1)3つのタイプの違いを比較する

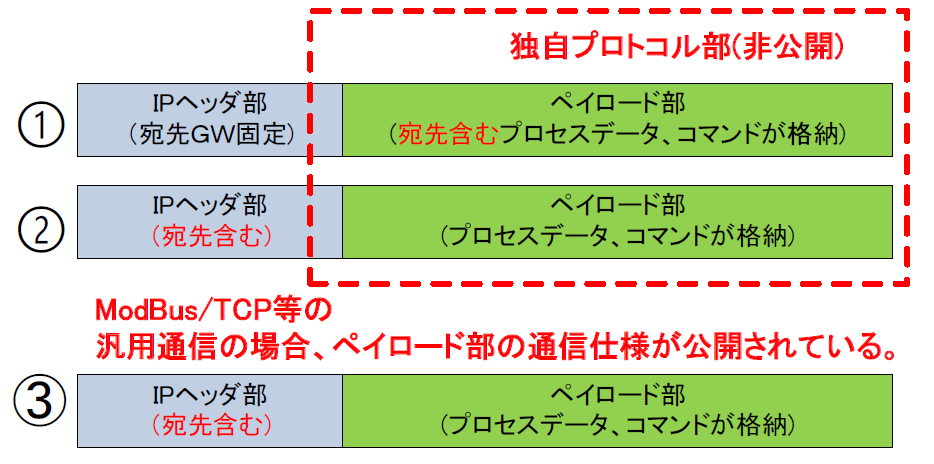

図5と表5は、制御システムに、独自の通信プロトコルと標準通信プロトコルを使用した場合の3つのタイプ(①~③)の違いを示したものである注7。

図5の①は、非IP系プロトコルの場合で(注:アドレス形式はIPアドレス形式を使用)、ABBのCネットやモジュールバスに当たるものである。その通信路はDCS用に独自のケーブルを使用し、ループ状に構成されている。また、この場合、前出の図3に示したOWCから出されるIPヘッダアドレスの宛先は、GW(ゲートウェイ)に固定されている。

このIPパケットを(盗聴は困難であるが)仮に盗聴できたとしても、GWから先にあり、他社制御ネットワークに接続されているDCS(右)のアドレスは記入されていない。そこで、このGWでGWの先に接続されているDCS(右)のアドレスが指定されることになる(図5①のペイロード部に「宛先含む」と書かれているのはこの意味である)。このため、OWSから発したメッセージ内容〔例えばDCS(左)が演算した数値「5」というコマンド(指令)〕は、先方のどのDCS(右)に接続されたバルブに送るコマンド(指令)なのかは解析できない。その理由は、非公開の独自ペイロード部に書かれているからである。

図5②は、IPヘッダ内にはGW向けIPヘッダも、GWの先にあるバルブなどのIPアドレスなども含んでいるが、ペイロード部が独自プロトコル(非公開)のケースであるため、①のケースと同様にペイロード部の解析は困難である。

図5③は、IPヘッダもペイロード部も公開されているModbus/TCPなどの通信仕様を使用するIPパケットであり、①、②に比べて盗聴や解析が容易となっている。そこで、セキュア(安全)な通信を行うため、ファイアウォールをはじめ、暗号化された通信路であるインターネットVPNや前出の表2に示したさまざまな国際標準に対応させて、サイバー攻撃に備えている。

(2)「独自プロトコルか」「標準プロトコルか」は目的に応じて

以上示したように、独自プロトコルを使用する場合と、標準プロトコルを使用する場合のシステムの通信方法の概略的な違いを見てきた。独自プロトコル(クローズなプロトコル)を使用する場合は、1つのメーカーが構築した生産システムによる非公開のプロトコルでセキュアな通信を行う例が多い。

一方、他社と連携した通信を行う際に、独自プロトコルの場合は、プロトコルが異なるため簡単には相互通信はできない。そこで、公開された国際標準プロトコル(オープンなプロトコル)を使用して、他社とセキュアな相互通信を行う場合は、ファイアウォール(FW)をはじめインターネットVPNや国際的なサイバーセキュリティ標準に対応したシステムを構築することが求められる。

「独自プロトコルか」「標準プロトコルか」の判断は、企業の目的に応じて選択する時代を迎えているのである。

図5 独自の通信プロトコルと標準通信プロトコルの違い

出所 ABB Bailey Japan Seminar 2019「重要インフラを守るサイバーセキュリティの3ステップ」、2019年12月2日

| 非IP系プロトコル通信 | IP系プロトコル通信 | 標準IPプロトコル | ||

|---|---|---|---|---|

| 通信路 | DCS独自メディア | イーサネットケーブル | イーサネットケーブル | |

| ABBの例 | Cネット/モジュールバス | PN800通信 | MODBUS/TCP, OPC/DA※ | |

| 通信方式 | 汎用規格ではない | TCP/UDP | TCP/UDP | |

| 盗聴 | 非常に困難 | 容易 | 容易 | FWやVPN、各種の国際標準等で対応 |

| 解析 | 非常に困難 | 困難 | 容易 | |

※OPC/DA:OPC Data Access、OPCファンデーションが、安全で信頼性あるデータ交換を行うために、1996年にWindows OSをベースに発表した第1世代のプロトコル規格(OPCクラシック)。現在は2008年に発表された、OSに依存しない第2世代のOPC UA(OPC Unified Architecture、国際標準IEC 62541)が普及している。また、OPCの定義も当初の「OLE for Process Control」から「Open Platform Communications」に改められた。

出所 ABB Bailey Japan Seminar 2019「重要インフラを守るサイバーセキュリティの3ステップ」、2019年12月2日

〔2〕ネットワーク分離のケース

サイバー攻撃の対策として、制御ネットワークと、他のネットワークの接続点をなくすことは最強の対策である。しかし、本当に接続点はないのだろうか?

図6は、ABB(単一メーカー)の制御ネットワークと他社の制御ネットワーク、インターネット環境(オフィスネットワーク/VPNやクラウド)などが、各ゲートウェイ(GW)を介して有機的に接続されている環境を示している。また表6は、ネットワーク分離と多様な環境におけるサイバー攻撃の侵入経路などを示したものである。

これからわかるように、サイバー攻撃は多様化し、その対策には多様なファイアウォールや国際標準仕様が登場しているが、単一メーカーの完全な独立ネットワークといえども、侵入経路はスイッチングハブやUSBポート、CD/DVDメディアからのウィルス感染が多くなっている。このためウィルスチェックが行われているが、最近は検出が難しいマルウェアが登場している。

このように、サイバー攻撃は多様化してきており、単一メーカーの完全な独立ネットワーク、すなわち「クローズドな制御システムは安全だ」とは言い切れない状況となっている。

図6 制御装置ネットワークを取り巻く環境

出所 ABB Bailey Japan Seminar 2019「重要インフラを守るサイバーセキュリティの3ステップ」、2019年12月2日

| ネットワーク形態 | 侵害方法と侵入経路 | |

|---|---|---|

| 【1】単一メーカーの完全な独立ネットワーク | 侵害方法 | 物理的侵入 |

| 侵入経路 | スイッチングハブ、USBポート、CD/DVDメディア | |

| 【2】他メーカーと接続したネットワーク | 侵害方法 | 物理的侵入+ネットワーク越し |

| 侵入経路 | 上記+他装置ネットワークからの正常な通信 | |

| 【3】オフィスネットワーク/VPNと接続したネットワーク | 侵害方法 | 物理的侵入+ネットワーク越し |

| 侵入経路 | 上記+オフィスネットワークからの横展開 | |

| 【4】インターネットと接続したネットワーク | 侵害方法 | 物理的侵入+ネットワーク越し |

| 侵入経路 | 上記+インターネットからの侵入 | |

出所 ABB Bailey Japan Seminar 2019「重要インフラを守るサイバーセキュリティの3ステップ」、2019年12月2日

▼注7

図5に示す「IPヘッダ部」とは、IPパケット(送信するメッセージ)の送信先の住所(手紙の住所のようなもの)を、「ペイロード部」(手紙の内容本体のようなもの)とは、送信するIPパケットのメッセージ内容(送信情報)を示したもの。