導入段階を迎えたIndustrie 4.0の課題とサイバー攻撃への対応

〔1〕サイバー攻撃から防御するためにケーブルを外す

2015年4月のハノーバー国際見本市(HANNOVER MESSE)では、Industrie 4.0はコンセプトから現実に導入できるシステムとなって姿を現した。すなわち、Industrie 4.0に対応した製品を、工場へ直接導入できる段階までに達しているというデモが行われた。

しかし、このような先駆的なIndustrie 4.0対応のシステムや製品が、工場のインフラ製品として実際に使用可能かどうかという視点から見ると、まだ課題も多い。例えば、工場にとって致命的ともなるサイバー攻撃に対して、これを防御するため、インターネットに接続するケーブルを外して対処しているのが現状だからである。

〔2〕米国:エネルギーと製造業へのサイバー攻撃が60%へ

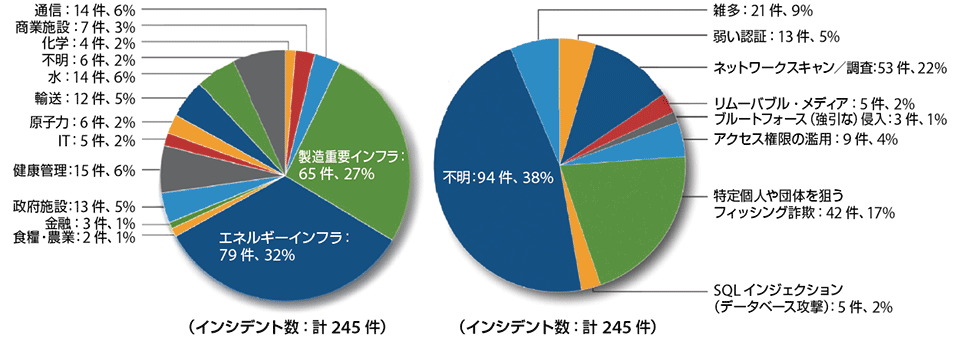

米国の国土安全保障省(DHS注6)が発行しているサイバー攻撃などに関する報告書「ICS-CERT2014」注7の調査によると、図2の左側に示すように、エネルギーインフラと重要な製造インフラに関するインシデント(サイバー攻撃)の件数が、約60%(27%+32%)にも達する状況となっている。

図2 ICS-CERT2014のレポート

〔出所 「ICS-CERT MONITOR」、 September 2014 ? February 2015、https://ics-cert.us-cert.gov/sites/default/files/Monitors/ICS-CERT_Monitor_Sep2014-Feb2015.pdf〕

さらに、電力エネルギーの場合、米国には400社以上の電力会社が存在しているため、米国の場合、サイバー攻撃に対してかなり強固な国の法整備が必要とされる。

日本国内の場合は電力会社がまだ10社と少ないこともあり、各社がそれぞれ電力指針を策定し、その指針の中で具体的な対策をとっている。例えば、電力の制御システム「SCADA」などについては、各電力会社の指針に対応したものが導入されているのが現状である。しかし、日本においても電力システム改革が進み、電力の小売全面自由化が2016年4月からスタートすることもあって注8、電力システムのサイバーセキュリティへの取り組みも活発化してきた。

図2の右側は、米国におけるサイバー攻撃の内容を示しているが、特定個人や団体を狙うフィッシング詐欺(17%注9)や、不明(Unknown、38%)が多い傾向にある。

不明(Unknown)が多くなっているということは、攻撃する側の技術がかなり高度になってきているため、簡単に発見できなくなっているということを意味している。

日本の制御システムのセキュリティ:業界ごとに対応

一方、日本の制御システムのセキュリティの現状はどうであろうか。

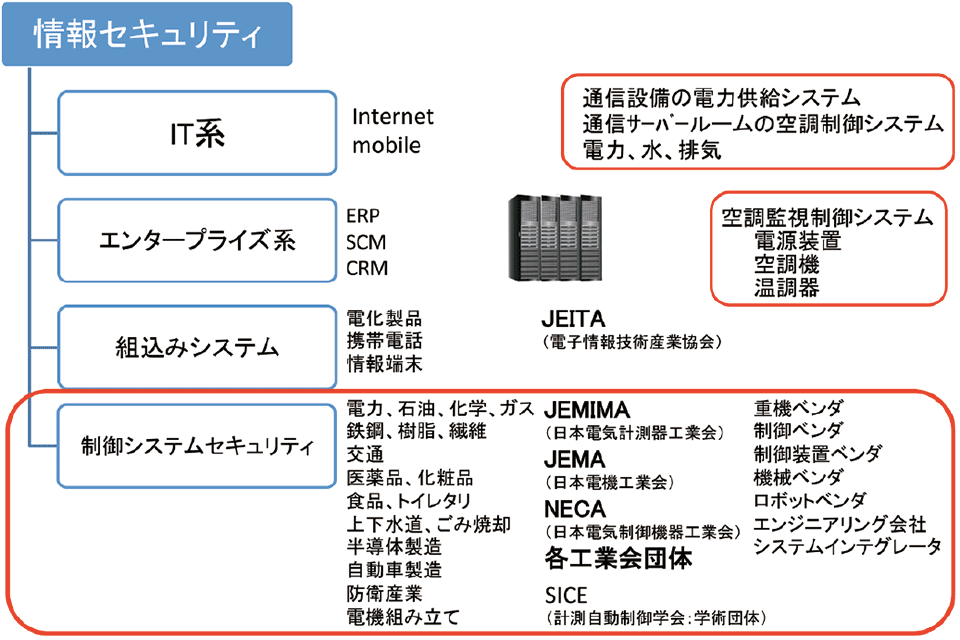

最近のセキュリティに関しては、「情報セキュリティ」という枠組みで、1つのジャンルが形成されおり、そのうちの1つとして制御システムセキュリティが位置づけられている(図3)。

図3 「情報セキュリティ」と「制御システムセキュリティ」

〔出所 VEC公開セミナー「“Industry4.1J”構想と制御システムセキュリティ対策」(2015年6月)〕

現在、日本における情報セキュリティに関しては、

(1) IT系:インターネット上などのサーバなど

(2)エンタープライズ系:企業の自前 あるいはレンタルのサーバなど

(3)組込みシステム系:家電製品や情 報端末など(電子レンジや、スマ ホ・タブレットなど)

(4)制御システムセキュリティ:図3 に示す電力・製造等々のシステム

の4つが位置づけられており、このうち(1)〜(3)は、IPA(Information-technology Promotion Agency, Japan、独立行政法人情報処理推進機構)においてそれらのセキュリティガイドラインなどが策定されている。

ところが、(4)の制御システムセキュリティについては、産業ごとにその制御する対象によって、制御するシステム装置の設計や安全に対する細部の対策などが異なっているため、1つのガイドラインだけではすべてをカバーしきれない。このため、図3の下段に示すように、

- JEMIMA(一般社団法人 日本電気計測器工業会注10)

- JEMA(一般社団法人 日本電機工業会注11)

- NECA(一般社団法人 日本電気制御機器工業会注12)

- その他、各工業化団体

などの各工業会が連携して、それぞれの産業に適したセキュリティのガイドラインを作成、あるいは作成中であるというのが現状である。

▼ 注6

DHS:United States De-partment of Homeland Security、国土安全保障省

▼ 注7

ICS-CERT:Industrial Control Systems Cyber Emergency Response Team、産業制御システムセキュリティ担当機関(2009年設立)

▼ 注8

新電力:PPS(Power Pro-ducer and Supplier、特定規模電気事業者)への参入企業は2015年7月17日時点で、710社に達している、http://www.enecho.meti.go.jp/category/electricity_and_gas/electric/summary/ operators_list/

▼ 注9

フィッシング:Phishing。インターネットのユーザーに銀行やクレジットカード会社などを装った電子メールを送り、住所や氏名、銀行口座番号、クレジットカード番号などの個人情報を奪う詐欺行為のこと。

▼ 注10

JEMIMA:Japan Electric Measuring Instruments Manufacturers’ Associ-ation、一般社団法人日本電気計測器工業会。計測・制御の総合的な発展をめざす計測器関連の企業で構成された団体。1948年設立。

▼ 注11

JEMA:Japan Electrical Manufacturers’ Associ-ation、一般社団法人 日本電機工業会。発電用、送変配電用、公共施設用、産業設備用、家庭用の電気機器およびエンジニアリングまでを含む電機(エネルギー)産業の発展をめざす企業で構成された団体。1936年設立。

▼ 注12

NECA:Nippon Electric Control Equipment In-dustries Association。一般社団法人日本電気制御機器工業会。制御機器産業を中核とした需要の創造活動、産業振興の促進をめざす企業で構成された団体。1993年設立。