米国・日本の公的機関のセキュリティ関連規制の動向

米国・日本の公的機関のセキュリティ関連規制の動向

〔1〕米国の法規制

次に、このようなサイバー攻撃に対する、米国の公的機関におけるセキュリティに関する法的規制の動向を見てみよう。

米国の商務省配下の米国国立標準技術

研究所(NIST:National Institute of Stan-dards and Technology)では、米国における制御システムセキュリティに関するガイドラインやルール、あるいはどのようなセキュリティ標準が求められるか、などを定義した文書を出している。これは米国の大統領令(Executive Order)として位置づけられているもので、具体的には重要インフラに対するサイバー対策(内容は、安全な制御システムに向けたセキュリティ対策)に関する法規制「NERC CIP Ver5.0 Effective Data of Rule」注17が出されている(2014年2月3日施行)。これに違反すると、1日100万ドル(1日1.2億円)とかなり高い罰金が科せられる。

前述したように、米国では、電力・エネルギー関係の会社が400社以上もあるので、停電等なども含めて社会的影響が大きいところから、このような厳しいセキュリティのルールが規定されている。

さらに、もう1つ注目されるのが、米国のNISTが、2015年2月に発行した、「Guide to Industry Control System(ICS) Security」(Special Publication 800-82。インダストリー制御システムセキュリティへのガイド注18)である。

これは、すべての産業で使用されている一般的制御システムを対象としており、SCADAやDCS、PLC、さらに生産に関わるコンピュータ機能をもつ制御システムなど、すべてが対象となっている。

〔2〕日本の「サイバーセキュリティ戦略」

一方、日本では、2013年6月に策定された日本のサイバーセキュリティに関する国家戦略「サイバーセキュリティ戦略」を背景に、「サイバーセキュリティ基本法」が2014年11月に成立した。続いて2015年1月には、同法に基づいて、内閣に「サイバーセキュリティ戦略本部」が設置され、内閣官房組織令に基づいて、その前身である「情報セキュリティセンター」(2005年4月設置)が改組されて、内閣官房に「内閣サイバーセキュリティセンター(NISC注19)」が設置された。

このような流れの中で、政府のサイバーセキュリティ戦略本部では「サイバーセキュリティ戦略(案)」注20が作成され、NISCによって広く意見募集(パブリックコメント)が発表・開始された(2015年5月25日。期間:6月8日まで)。これらによる新しい法制化の動きが活発化してきている。

これまで、企業における安全性をいかに考えるかについては、日本でも法制化され、さらにIECやISOでも国際標準化されてきた(例:IEC 61508、IEC 61513、ISO 26262、ISO 12100など)。

しかし、これまでの安全性(リスクアセスメント注21)についてはいったん安全対策(機能安全・機械安全・電気安全等)を策定すると、現場で定期的にチェック(点検)すれば済むことであった。ところがセキュリティの場合は相手(サイバー攻撃者)がいるので、相手が成長するとこちら(担当者)も成長せざるを得ない。そこで現在は、「制御システムのセキュリティ」(制御システムの設計や製品の仕様段階におけるセキュリティ対策)も加えた「リスクアセスメント」(リスク評価)をせざるを得なくなってきた。

現在、国内において、制御システムへのサイバー攻撃の事例は、あまり発表されていないように見えるが、実際は現場ではかなりの頻度で起こっているのである。なぜこれらが公表されないのか。その理由は、サイバー攻撃にあったことを公表すると会社の株価が下がるなど、マイナス要因となる可能性があるからである。

〔3〕日本における「サーバ攻撃」の例

日本におけるサイバー攻撃の例を見てみると、例えば、日本の防衛産業における生産管理システム(MES注22)では、組織だって激しく攻撃されており、5分おきくらいに頻繁に新手の攻撃パターンが繰り返されているのが日常的になっている。また、プラントや工場内のユーティリティ設備注23が攻撃されダウンすると、ほぼ工場全体が操業停止となってしまうため、攻撃者は、ユーティリティ設備をサイバー攻撃のターゲットの1つとして位置づけるようになってきており、ユーティリティ設備のリスクが高くなってきている。

また、自治体の排水処理制御システム、ゴミ焼却場の制御システムのほか、オフィスビルのビルオートメーションシステム、交通における道路交通管制システムなども社会的に大きなダメージ受けやすい。このため、2020年の東京オリンピック・パラリンピックに備えたサイバーセキュリティ対策も重視されるようになってきている。

セキュアな国際的プライベートクラウドで実証へ

このような背景から、よりセキュアな製造現場を実現することを目的に、Industry 4.1Jの取り組みが開始されたのである、すでに前編でも紹介したように、NTTコミュニケーションズからは、光ケーブルを使用して、世界13カ国/地域16拠点(2015年時点。予定も含む)で、セキュアなプライベートクラウド「Bizホスティング Enterprise Cloud」注24のサーバが提供されている。

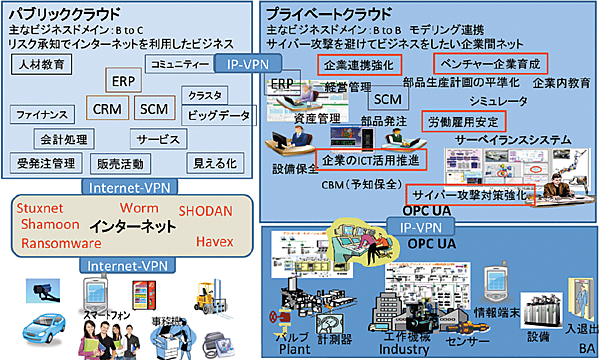

これによって、例えば、東南アジアや中国、あるいは欧米に設置されている日本の工場がこのクラウドを使用し、直接プライベートクラウドにつなげば、日本国内と同じようにリアルタイムに各種の処理が可能となる。このような背景から、主に、B to Cのビジネス領域で使用されているパブリッククラウドではなく、B to Bのような領域で使用されるセキュアな(サイバー攻撃に強い)プライベートクラウドによって、欧州が推進するIndustrie 4.0のコンセプトを、さらにセキュアに実現できる日本版「Industry 4.1J」の実証実験が開始されたのである(図4)。

図4 次世代工場(Industry 4.1J)は、よりセキュアなプライベートクラウドで実現へ

〔出所 VEC公開セミナー「“Industry4.1J”構想と制御システムセキュリティ対策」、2015年6月〕

▼ 注17

NERC CIP Ver5.0 Effec-tive Data of Rule:FERC (Federal Energy Re-gulatory Commission、米国エネルギー省・連邦エネルギー規制委員会)で策定された CIP (Critical In-frastructure Protection 、重要社会インフラを保護する技術)のルール第5版。

▼ 注18

2015年6月5日にアップデート版(第2版)が発行(NIST Releases Update of Industrial Control Systems Security Guide June 5, 2015、http://www.nist.gov/el/isd/201506_ics_security.cfm)

▼ 注19

NISC:National center of Incident readiness and Strategy for Cybersecurity、内閣官房サイバーセキュリティセンター

▼ 注20

サイバーセキュリティ戦略(案)

http://www.nisc.go.jp/active/kihon/pdf/cybersecurity-senryaku.pdf

▼ 注21

リスクアセスメント:企業における計画を実行する場合、事前にリスク(危険性)の大きさを評価し、そのリスクが計画実行のうえで許容できる範囲内かどうかを決定する手法である。すなわち、セキュリティ対策として、従来と異なり、基本的に(ユーザー側の視点ではなく)攻撃側の視点から防衛対策を講じておくことが重要となってきたのである。

▼ 注22

MES(エムイーエス):Manufacturing Execution System、製造実行システム(工程管理システム)。製造現場の生産活動において、製品の品質やコスト、納期を改善するため、現場の情報を収集し、評価・分析を通じて生産の最大化をめざすシステム。

▼ 注23

ユーティリティ設備:工場におけるプラントの運転に必要な電気やガス、水、圧縮空気などを供給する設備のこと。工場のライフラインとも言われる。

▼ 注24

Bizホスティング Enterprise Cloud:NTTコミュニケーションズが2012年6月から提供を開始したクラウドサービス。SDN(OpenFlow)やセキュアなIETF標準(RFC 3031ほか)であるMPLSも採用されている。

SDN:Software Defined Network。ソフトウェアによってネットワーク機能や構成を制御する技術。

MPLS:Multi-Protocol Label Switching、通信データ(例:IPデータ)に短いラベル情報(20ビット)を添付して転送するセキュアなネットワーク技術。

OpenFlow:通信ネットワークを構成するネットワーク機器を1つの制御装置で集中管理し、複雑な転送制御を行ったり柔軟にネットワーク構成を変更できる技術。ONF(Open Networking Foundation)で標準化されている。