米国におけるM2M/IoT関連のセキュリティ政策

米国におけるM2M/IoT関連のセキュリティ政策

前置きが長くなったが、ここまでの議論を踏まえたうえで、今回は、米国におけるM2M/IoT関連のセキュリティ政策とはどのようなものかを紹介したい。

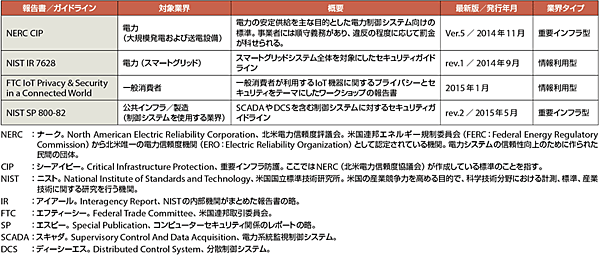

近年行われているM2M/IoTのセキュリティに関する米国政府主導の取り組みを表3に示す。このうち、スマートグリッドに関する取り組みと、一般消費者が利用するIoT機器に関する取り組みを詳しく紹介する。また、スマートグリッドに関しては、電力会社における対策事例も簡単に紹介する。

表3 米国におけるM2M/IoTに関連する主なセキュリティガイドライン(標準)および報告書

〔出所 インテル セキュリティ資料より〕

スマートグリッドに関するセキュリティ標準およびガイドライン

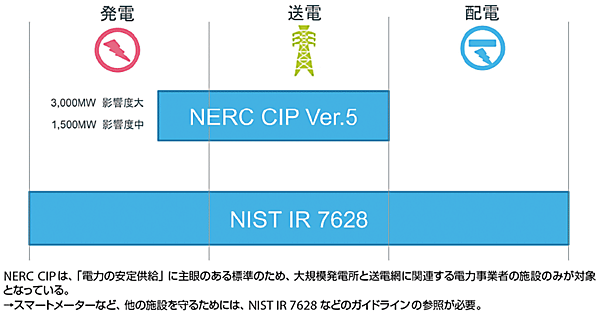

スマートグリッドに関する米国のサイバーセキュリティ政策は、NERC CIPとNIST IR 7628(表3の注釈を参照)という2つの標準およびガイドライン注6の策定が代表的なものである。ただし、図2に示すように、NERC CIPはスマートグリッドに限らず、大規模発電と送電設備を対象にした電力制御システムのセキュリティ標準であり、NIST IR 7628はスマートグリッド全般をカバーしたセキュリティガイドラインである。

図2 NERC CIP v5とNIST IR 7628の適用範囲の違い

〔出所 インテル セキュリティ資料より〕

なぜ同じ業界に2つの標準およびガイドラインがあるのだろうか。それぞれの内容を解説したうえでその理由を述べる。

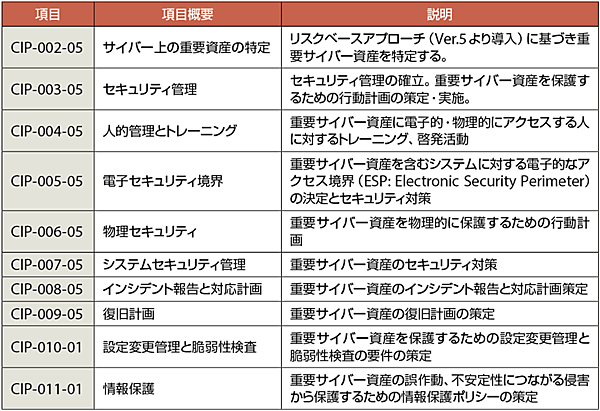

〔1〕大規模発電および送電施設を対象としたNERC CIP

NERC CIP は、2003年に北米で発生した大停電注7をきっかけに、米国連邦エネルギー規制委員会から権限を委譲された民間団体であるNERCが策定した、大規模発電および送電施設を対象としたサイバーセキュリティに関する標準である。現在はVer.5(バージョン5)まで改定が進んでおり、表4に示したCIP-002-05〜CIP-011-01の項目からなっている。

表4 NERC CIP Ver.5 の概要説明

〔出所 インテル セキュリティ資料より〕

NERC CIPは、可用性/完全性の維持に重点を置いているセキュリティ標準であり、そのための最低限のセキュリティ対策をチェックリストのように具体的に示しているのが特徴である。表3に挙げたように順守義務があり、違反すると罰金が生じるという厳しい標準となっている。

〔2〕スマートグリッドを対象としたNIST IR 7628

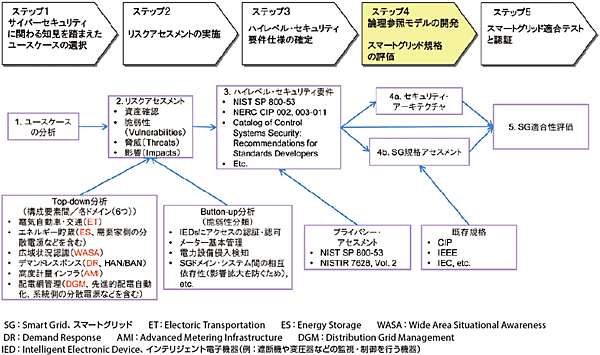

これに対して、NIST IR 7628は、NISTにより2010年に発表されたスマートグリッドに関するセキュリティガイドラインである。図3にNIST IR 7628の枠組みの概要を示す。NIST IR 7628では、リスクベースアプローチ注8によって、スマートグリッドにおける脅威のシナリオをもとに、ハイレベルな安全性要件、リスク評価の枠組み、プライバシー問題の評価などが定められている。

図3 NIST IR 7628のセキュリティガイドライン策定の考え方

〔出所 平成25年度 経済産業省「平成25年度次世代電力システムに関する電力保安調査」より抜粋〕

NERC CIPとの大きな違いは、スマートメーターシステムをメインの対象に含んでいることから、いわゆる「情報利用型」の色合いが強いことである。またリスクベースアプローチを採用しているため、適用する事業者による裁量が大きいのが特徴である。また、このガイドラインについての事業者の順守義務はない。

NERC CIPとNIST IR 7628についてまとめると、M2M/IoTのセキュリティ業界別分類の観点で、スマートグリッド全体を見た場合には、発電/送電のような「重要インフラ型の部分」と、スマートメーターシステムのような「情報利用型の部分」が混在している。このため、米国政府としては、前者については、チェックリスト型のセキュリティ標準を義務化することで、最低限のセキュリティ対策を国として責任をもって確保しており、後者については、主に事業者側の自助努力を促すために、費用対効果を考慮したリスクベースアプローチ型の順守義務のないガイドラインを提供している。

▼ 注6

標準とガイドラインの違い:「標準」(Standards)が、特定の順守すべき対策を指すのに対して、「ガイドライン」(Guidelines)は、推奨すべき対策やベストプラクティス(最善の方法)などを指す。

▼ 注7

2003年8月14日に北米のエリー湖、オンタリオ湖周辺で発生した大規模な停電のこと。停電電力は約6,180万kW、影響範囲は約5,000万人にのぼり、停電時間は完全復旧までに2日以上を要した(電力中央研究所資料より、http://criepi.denken.or.jp/koko/powerline/data/final.pdf)。

▼ 注8

リスクベースアプローチ:考えうる脅威シナリオをもとに、対象システムに対してどのような被害が考えられるかを分析したうえで、セキュリティ対策を検討する手法のこと。

関連記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第5回 スマートファクトリーに見るサイバーセキュリティの脅威と対策 ―

2015年12月26日 0:00

【創刊5周年記念】特別座談会 IoT時代のサイバーセキュリティにどう対処すべきか ≪前編≫

2017年11月9日 0:00

バックナンバー

筆者の人気記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ―第1回 エッジデバイスとクラウドの相互接続によって拡大する侵入経路と影響範囲―

2015年9月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第5回 スマートファクトリーに見るサイバーセキュリティの脅威と対策 ―

2015年12月26日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00