M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

佐々木 弘志 インテル セキュリティ(マカフィー株式会社) サイバー戦略室 CISSP

2015年10月30日 (金曜) 0:00

本連載では、スマートグリッド、スマートハウス(コネクテッドホーム)、スマートファクトリーが登場し、複雑化するM2M/IoT時代に、セキュリティをどのように捉えるべきかについて、事例(想定例)を交えながら平易に解説している。前回(第2回)は、M2M/IoTのセキュリティの前提となる「重要インフラ型」と「情報利用型」の2つのタイプの説明と、米国のサイバーセキュリティ政策について解説した。連載第3回となる今回は、欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向を中心に紹介する。

欧州におけるM2M/IoT関連のセキュリティ政策

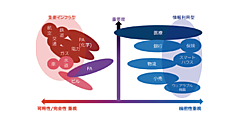

前回(連載第2回)では、まずM2M/IoTのセキュリティを議論する前提として、「システムの可用性/完全性を重視するのか(重要インフラ型)」「情報の機密性を重視するのか(情報利用型)」で、M2M/IoTに関する業界を大きく2つのタイプに分けられることを述べた。さらにM2M/IoT時代の新たなセキュリティ脅威に対してどのような取り組みが行われているのかを示すため、米国のM2M/IoTにおけるサイバーセキュリティ政策と対策事例を紹介した。

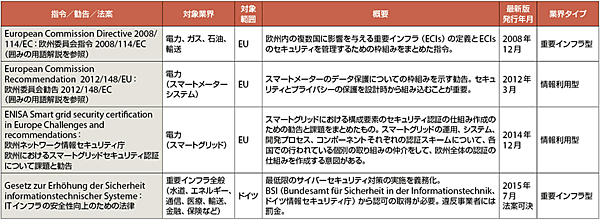

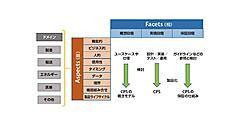

今回は、最初に、欧州におけるM2M/IoT関連のサイバーセキュリティ政策を紹介する。近年行われているM2M/IoT関連のセキュリティに関する欧州での取り組みを表1に示す。対象業界が電力などの重要インフラ系に偏っているが、これは、欧州では、他の業界に対する政府レベルの取り組みで特筆できるようなものが見当たらないことを示している。これらのうち注目すべき取り組みを説明する。

表1 欧州におけるM2M/IoTに関連する主なセキュリティ指令、勧告および法案

EU:European Union、欧州連合。欧州における政治・経済の国家間連合体。加盟国の国家主権の一部を超国家機構に委譲し加盟国の政治的・経済的統合を進めることを目標としている。欧州理事会(EU首脳会議)、EU理事会、欧州委員会、欧州議会などから成る。現時点での加盟国は28か国。

欧州委員会:European Commission、EUの諸機構において唯一、法案提出権を有する立法機関。EU法の立法はすべて欧州委員会の提案に基づいて開始される。

ENISA:エニーサ。European Network and Information Security Agency、欧州ネットワーク情報セキュリティ庁。EU加盟各国の情報セキュリティにおける取り組みを支援する組織として、ネットワーク情報セキュリティに関する情報、ベストプラクティス共有、欧州委員会や加盟国に提言を行うEUの関係組織。

ITインフラの安全性向上のための法律:https://www.teletrust.de/fileadmin/docs/IT-Sicherheitsstrategien/IT-Sicherheitsgesetz/IT-Sicherheitsgesetz_2015.pdf

出所 インテル セキュリティ資料より

第二次法(以下、EU法)は適用範囲と法的拘束力の強弱によって、

- 規則(Regulation)、

- 指令(Directive)、

- 決定(Decision)、

- 勧告(Recommendation)

- 意見(Opinion)

バックナンバー

関連記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00

スマートグリッドにおけるサイバーセキュリティの徹底解析!─前編─

2013年4月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第2回 米国におけるM2M/IoTサイバーセキュリティ政策の最新動向―

2015年10月11日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

【創刊5周年記念】特別座談会 IoT時代のサイバーセキュリティにどう対処すべきか ≪前編≫

2017年11月9日 0:00

筆者の人気記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ―第1回 エッジデバイスとクラウドの相互接続によって拡大する侵入経路と影響範囲―

2015年9月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第5回 スマートファクトリーに見るサイバーセキュリティの脅威と対策 ―

2015年12月26日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00