米国の最新の動き:NIST Framework for Cyber-Physical System

最後に、NISTのCPS PWG注7から、2015年9月18日にドラフト版(ver.0.8)としてリリースされた「NIST Framework for Cyber-Physical Systems」について紹介する。本来は、米国の取り組みを中心に取り上げた前回(第2回)に紹介すべき内容であるが、前回の記事の執筆以降に発表されているため、ここで説明する。

〔1〕NISTフレームワークの目的

同フレームワークの目的は、CPSをはじめIoT、M2Mなど類似の言葉が乱立するなかで、まずはCPSにおける基礎的な概念や開発手順の定義を行い、関係者間での認識の相違をなくし、自由な意見交換ができることによって、CPSシステムの開発を促進することである。このようなフレームワークの意義は、言葉の通り「型にはめる」ことができることであり、それぞれが独自に考えたやり方で開発を行うよりもはるかに効率が良くなる。次に、このNISTフレームワークはどのようなものかを簡単に紹介したあとで、「セキュリティ」がどのように扱われているかを説明する。

〔2〕CPS、M2M/IoT関連業界の「面」と「相」

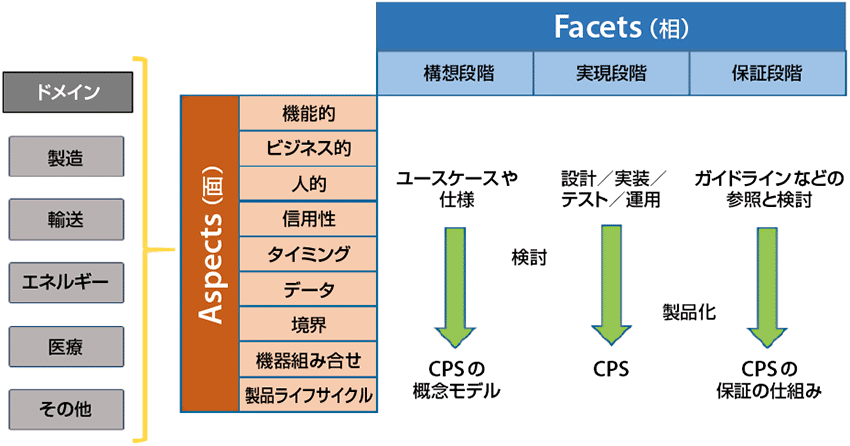

図2は、CPSシステムの開発手順を示したものである。一番左の「ドメイン」は、CPS関連業界のことである。「製造」「輸送」「エネルギー」「医療」など、これまで本連載で議論してきたM2M/IoT関連業界をカバーしている。そして、これらの業界ごとに、Aspects(面)とFacets(相)のマトリクスが存在する。

図2 NIST CPS Frameworkの概念図

出所 NIST Framework for Cyber-Physical Systems draft ver0.8より

「面」とは、CPSシステムにおいて考慮すべき要件であり、9つの面(「機能的」「ビジネス的」「人的」「信用性」「タイミング」「データ」「境界」「機器組み合せ」「製品ライフサイクル」)が定義されている。

次に、「相」とは、CPSシステムにおける開発過程を表しており、3つの相(「構想段階」「実現段階」「保証段階」)が定義されている。マトリクス内には、CPSシステムの開発過程の詳細が示してあり、構想段階では、ユースケースや仕様から、CPSの概念モデルが生成され、それをもとに、設計、実装、テスト、運用を行い、CPSが製品としてできあがる。最後の相では、ガイドラインなどを参照しながら検討を行った結果、CPSの保証の仕組みが整備されるというわけだ。

したがって、CPSフレームワークとは、簡単にいえば、さまざまなドメインの業界において、「面」で示された要件を考慮し、「相」で示された開発段階ごとに、必要な検討を行っていくということである。そのために利用できる概念がこのフレームワークで定義されている。

〔3〕CPSのリスク分析における5つの「信用性」

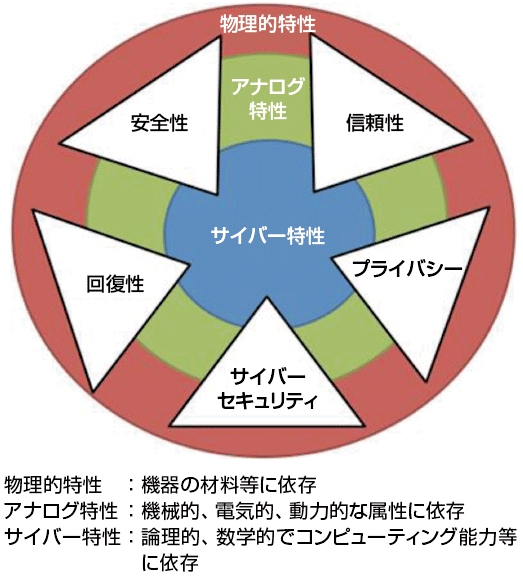

このフレームワークのなかで、セキュリティの要件がどのように扱われているかを紹介する。セキュリティ要件は、プライバシー要件とともに、「面」の中では、Trustworthiness(信用性)に含まれる5項目に分類されている。他の3つの項目は、「Safety(安全性)」「Reliability(信頼性)」「Resilience(回復性)」である。

このフレームワークでは、CPSにおけるリスク分析を行う場合、旧来の方法では不十分で、これらの5つの項目を「信用性」として相互に関連付けてリスク分析を行うアプローチが必要だと述べている。

図3 CPSの構成要素〔物理(ハードウェア)、アナログ、サイバー〕と信用性に含まれる5つの項目との関係図

出所 NIST Framework for Cyber-Physical Systems draft ver0.8をもとに日本語化

〔4〕CPSシステムの構成とリスク分析の考え方

図3は、「信用性」についてリスク分析する際の考え方についての模式図である。CPSシステムを構成する要素として、「Physical(物理的特性:機器の材料等に依存)」「Analog(アナログ特性:機械的、電気的、動力的な属性に依存)」「Cyber(サイバー特性:論理的、数学的でコンピューティング能力などに依存)」の3つを考慮し、リスクを検討するというものだ。

同フレームワークでは、例えば、Stuxnet注8で破壊されたイランの核の遠心分離機を例にとり、もし、この遠心分離機が、設計制限よりも高速に回らないように物理的、アナログ的に制限がかかっていたなら、たとえサイバーの要素(通信コマンド)が攻撃を受けて改ざんされたとしても、攻撃を防げただろうとしている。つまり、サイバー攻撃を防ぐ方法として、サイバー要素だけを考えるのではなく、CPSシステム全体で防ぐことを考えるということだ。

このように、このフレームワークは、単に他のセキュリティガイドラインや標準の寄せ集めではなく、CPSであることを深く掘り下げて、新しい概念や定義を生み出している。まだドラフト段階のため、実際に役立つかどうかは産業界の評価を待つこととするが、このような取り組みが、業界全体の発展に寄与することは間違いないだろう。

▼ 注7

CPS: Cyber-Physical Systems、サイバーフィジカルシステム。NISTの定義では、物理的およびコンピューティング的な要素のエンジニアリングされた相互作用ネットワークを含むスマートシステムのこと。

PWG:Public Working Group、公的ワーキンググループ。CPS PWGは、CPSのキーとなる性質を定義し、形成することを助けるために、NISTにより2014年に設立された。

▼ 注8

Stuxnet:スタックスネット。産業用制御システムを攻撃する最初のマルウェアとして知られている。イランの核施設にある遠心分離機を破壊するために作成されたマルウェアといわれている。