M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第2回 米国におけるM2M/IoTサイバーセキュリティ政策の最新動向―

佐々木 弘志 インテル セキュリティ(マカフィー株式会社) サイバー戦略室 CISSP

2015年10月11日 (日曜) 0:00

スマートグリッド、スマートハウス(コネクテッドホーム)、スマートファクトリーが登場し、複雑化するM2M/IoT時代に、セキュリティをどのように捉えるべきかについて、事例(想定例)を交えながら平易に解説する本連載は、先月号(2015年9月号)からスタートした。第1回では、M2M/IoT時代の新たなセキュリティ脅威は、セキュリティ対策の難しいエッジデバイス注1がインターネットに接続され、クラウド/データセンターにつながることで生まれたものであり、すでにその脅威が現実化していることを解説した。第2回では、このような脅威に対して、現在、どのような取り組みが行われているのかについて、米国のM2M/IoTにおけるサイバーセキュリティ政策とその対策事例を紹介する。

業界ごとに異なるM2M/IoTセキュリティ

M2M/IoTに関するセキュリティを議論する際に、必ず問題となるのが、どの業界を対象としたセキュリティかということである。これは非常に重要な観点なので、最初に整理しておこう。

第1回の連載時に定義した「エッジデバイス」「通信網」「クラウド/データセンター」の各層において、セキュリティ保護対象の基本的な3要素である、

(1)Confidentiality(機密性)

(2)Integrity(完全性注2)

(3)Availability(可用性注3)

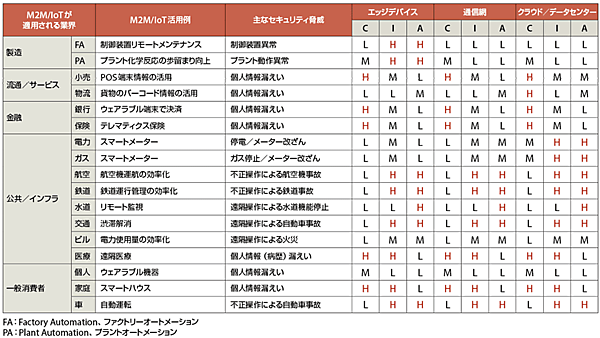

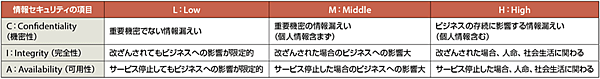

に対するリスク影響度が、M2M/IoTが適用されるそれぞれの業界の活用事例に対して、どの程度のものなのかを表1に整理した。表2は、表1の記号(H/M/L:高/中/低)の意味を定義したものである。ここで、表1の見方について、例を挙げて説明する。

表1 M2M/IoTを適用する業界別のセキュリティ脅威とM2M/IoTの3層におけるセキュリティリスク評価

〔出所 インテル セキュリティ資料より〕

表2 表1内のConfidentiality(機密性)、Integrity(完全性)、Availability(可用性)に対するリスク影響度(Low/Middle/High)の定義

〔出所 インテル セキュリティ資料より〕

〔1〕製造業のFA分野におけるセキュリティ

製造業のファクトリーオートメーション(FA)分野におけるM2M/IoTの活用例として、工場内の制御装置から装置のデータを収集し、分析することによって、故障を事前に予知できる例が知られている。この場合の最大のセキュリティ脅威は、サイバー攻撃によって制御装置が異常動作を起こすことである。

エッジデバイス側の可用性、完全性が損なわれると暴走などの事故が発生する恐れがあるので、それらのリスク影響度がHigh(H)となっている。逆に、リモートメンテナンスに使う情報が何らかの形で漏えいしたとしても大きな問題とはならないので、機密性のリスク影響度はLow(L)となっている。

〔2〕公共/インフラ業界における電力分野のセキュリティ

また、公共/インフラ業界である電力分野のM2M/IoT活用事例として、各戸へのスマートメーターの普及が挙げられる。スマートメーターのおかげで検針作業の削減や、電力需給の安定化などのメリットがあり、世界中で普及が進んでいる。

スマートメーターにおけるセキュリティ脅威はいくつか考えられるが、代表的なものとしては、停電やメーター改ざんなどが挙げられる。ただ、スマートメーターシステム全体を考えた場合、仮にエッジデバイス(ここでは、スマートメーターそのものをエッジデバイスとしている)のいくつかがハッキングを受けたとしても、電力会社のビジネス継続に影響を与えるような大規模な停電につながるわけではない。どちらかというと通信網や、集中管理しているデータセンターがハッキングを受けるほうが大規模な停電の可能性があるため、データセンター側に近くなるほど可用性のリスク影響度を大きく設定している。

ただし、末端のメーターにしても、開閉機能注4があるかどうかや、通信網がメッシュ方式(日本国内ではマルチホップ方式と呼ぶ)注5かどうかによって、リスク影響度は変わるため、ここではあくまで例として考えていただきたい。

〔3〕セキュリティ対策の2つのタイプ

このように表1を見ていくと、業界分野が異なれば、各層ごとの機密性、完全性、可用性のリスク影響度はバラバラであり、M2M/IoTのセキュリティ対策として、統一的なアーキテクチャを定義することが難しいことがわかる。

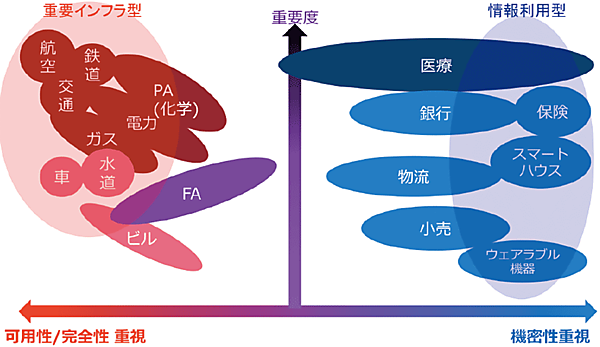

とはいえ、強いて分類をするならば、対象の業界がセキュリティにおいて可用性/完全性を重視するのか、機密性を重視するのかによって、図1のように、ほぼ次の2つのタイプに分けられる。

(1)「重要インフラ型」:サービスの提供の継続/安全性(可用性/完全性)を重視する

(2)「情報利用型」:情報(主に個人情報)の保護(機密性)を重視する

図1 重視するセキュリティ観点によるM2M/IoT業界別分類

〔出所 インテル セキュリティ資料より〕

今後の議論も、このどちらのタイプに属するものなのかを明確にして進めていきたい。

▼ 注1

エッジデバイス:末端の組込み機器およびシステムのこと。ここでは、ファクトリーオートメーション(FA)工場のようなローカルなネットワークも含むこととする。

▼ 注2

完全性:対象のシステムやサービスに関する情報が破壊、改ざんまたは消去されていない状態を確保すること。

▼ 注3

可用性:対象のシステムやサービスが稼働し続けること。例えば、「可用性が失われる」とは、システムやサービスが停止することである。

▼ 注4

開閉機能:遠隔からスマートメーターの電源をON/OFFする機能。

▼ 注5

メッシュ方式(マルチホップ方式):端末がお互いに網の目(メッシュ)のように接続されて通信を行い、データの送受信を行うネットワークのこと。マルチホップとは、複数の端末(例:スマートメーター)を経由してバケツリレー式にデータを送受信すること。

バックナンバー

関連記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第5回 スマートファクトリーに見るサイバーセキュリティの脅威と対策 ―

2015年12月26日 0:00

【創刊5周年記念】特別座談会 IoT時代のサイバーセキュリティにどう対処すべきか ≪前編≫

2017年11月9日 0:00

筆者の人気記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ―第1回 エッジデバイスとクラウドの相互接続によって拡大する侵入経路と影響範囲―

2015年9月1日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策 ― 第5回 スマートファクトリーに見るサイバーセキュリティの脅威と対策 ―

2015年12月26日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 0:00