IoTの進展と製造業へのサイバー攻撃

昨今、「IoTの進展を妨げるのはサイバー攻撃(セキュリティ)である」という認識が広まり、欧州も米国も日本も共通の課題となってきている。特に、最近では、サイバー攻撃が、従来の情報システムから製造システム(制御装置)へとシフトし激しさを増している。

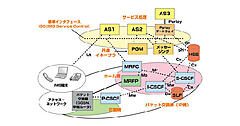

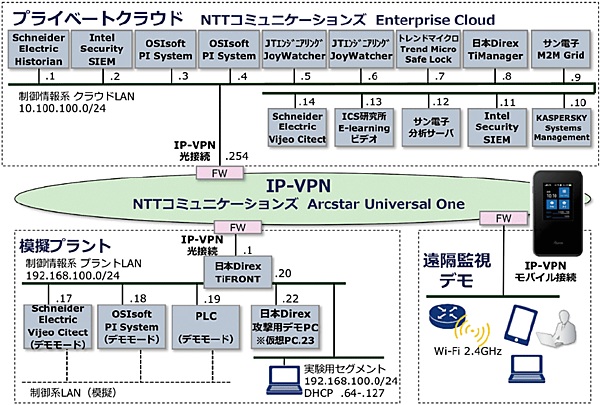

このため、Industry 4.1J実証実験では、図1に示すように、インターネットを経由しないセキュアなIP-VPN(仮想専用線)を利用して次のようなシステム構成で実証実験が行われている。

(1)図1に示す最上位のプライベートクラウド注4に各種サーバソフト(計14個:当初は5個であった)が設置され、各サーバは制御情報系クラウドLANで相互接続されている。

(2)図1の中段に示すプライベートクラウドと模擬プラントを接続するプライベートネットワークには、セキュアなIP-VPN注5を使用(具体的には、光ファイバによる固定IP-VPN回線とモバイルのIP-VPN回線を提供)。

(3)図1の最下位に示す模擬プラントとして、NTTコミュニケーションズ内に、Schneider ElectricのVijeo Citect(見える化などを簡単に構築できる監視・制御ソフト)、OSIsoftのPI System(データ管理用インフラソフト)、PLC〔Programmable Logic Controller、機器のシーケンス(順番)を制御するコントローラ〕、日本Direxの攻撃デモPCなどが、制御情報系ネットワークで接続されている。この模擬プラントとプライベートネットワークは、日本DirexのTiFRONT(ティフロント)というL2(レイヤ2)スイッチをゲートウェイとして接続されている。

図1 Industry 4.1J実証実験システムの構成

出所 NTTコミュニケーションズ「製造現場とクラウドをセキュアにつなぐ“Industry 4.1J” 実証実験成果報告」、2015年11月

(4)遠隔監視には、光回線による固定IP-VPVおよび3G/LTEのモバイルIP-VPN(専用SIMを使用して閉域網を実現)、さらにWi-Fiも使用して行われている。

使用されるサーバソフトとサイバーセキュリティ対策

〔1〕使用されているクラウド上の見える化ソフト

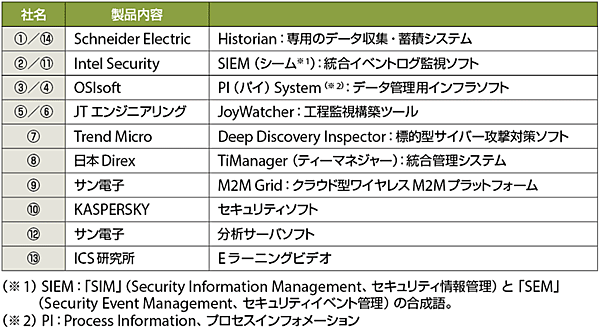

今回のIndustry 4.1J実証実験に使用される表2に示したサーバソフトは、国際的に見ても市場で普及し標準的に使用されているソフトである。

表2 Industry 4.1J 実証実験におけるプライベートクラウド側のサーバソフト(14個)

出所 各種資料をもとに編集部作成

例えば、サーバーソフト(アプリケーションソフト)の市場での普及状況をみると、JTエンジニアリングのJoyWatcherソフトは、日本の製造業の30〜40%で使用されている。また、Schneider ElectricのHistorianソフトも、化学プラントや製造工場で30〜40%のシェアをもつ。さらに、OSIsoftのPI Systemは、日本の化学プラント工場などの見える化ソフトとして広く普及し、米国では送配電管理会社の電力網(送配電ネットワーク)の見える化監視ソフト(SCADA注6)として100%のシェアを、さらに欧米においては、石油・化学・製造・ガスなどの分野においても広く普及している。

〔2〕サイバーセキュリティ対策の実証

表2に示すIntel Securityが提供するサイバーセキュリティのエンジン「SIEM」は、クラウド上に現場から集めたデータ(サーバ)を読み込んで、解析する実証実験を展開している。また、日本Direxは、現場に設置された制御装置のデータをフィールドネットワーク上(図1の制御情報系ネットワーク)で読み取るL2スイッチ「TiFRONT」を提供している。このL2スイッチは、異常なパケットを発見するとこれを検知し、フィールドネットワークにおける該当のポート(出入口)を閉じてネットワークを遮断する機能をもつ。

さらに同スイッチは、Intel SecurityのSIEMエンジンと連携し、異常パケットを検知したという情報をSIEMエンジンに送る。SIEMエンジンで解析した情報は、JTエンジニアリングの見える化ソフト「JoyWatcher」に送られ、その異常パケットの発生をJoyWatcher画面上に表示して知らせる機能が提供されている。

このように、現場のL2スイッチと、クラウド上の見える化ソフト「JoyWatcher」とSIEMエンジンが連携してサイバーセキュリティのインシデントを発見し、その対処などについて実証が行われている。

▼ 注4

プライベートクラウド:NTTコミュニケーションズの「Enterprise Cloud」を使用。

▼ 注5

IP-VPN:Internet Protocol VPN、プライベートVPN。クローズド(インターネットを経由しない)IPによる仮想専用線。NTTコミュニケーションズの「Arcstar Universal One」を使用。

▼ 注6

SCADA:Supervisory Control And Data Acquisition、スキャダ。産業用監視制御システム。インフラ(例:送電網や大規模工場システム)や諸設備の状態監視や制御を行うために、コンピュータによってシステム監視やプロセス(製造工程)制御を行うシステム。