枯れた技術を組み合わせて最新の安全性と安定性を実現

最後に、前述した3つのキーワード「落ちない」「改ざんできない」「でも安い!」を支える技術について具体的に説明していこう。

ブロックチェーンで使われている技術の注目ポイントとしては、従来からの“枯れた技術”を巧みに応用している点が挙げられる。このため、まったく新しいテクノロジーにありがちな未知数が少なく、堅牢で安定したネットワークを構築できるのも大きな特長だ。

〔1〕落ちない:ファイル交換で実績のあるP2Pの技術を活用

P2Pは〔Peer to Peer(ピア・ツー・ピア)〕とは、複数のコンピュータ端末が対等の立場で通信するネットワークの仕組みを指す(前出の図3を参照)。一般的な企業の業務システムでは、いわゆるクライアント/サーバ型のように、中央に置かれたサーバに個々のPC端末からアクセスを行う。このため、データベースのデータやファイルは中央のサーバにしか存在せず、サーバやデータベースが壊れるとデータが失われてしまう危険がある。

一方P2Pでは、各端末の中に同じデータをもち、データの追加や更新が発生するたびに、皆が隣の人に次々にデータを送っていくネットワークが形成されている。これだと誰か1人がいなくなっても、他の皆がデータを補完しているので安心できる。結果的に台数が多くなればなるほど、一度にすべてが壊れない限り、システムは24時間365日動き続けることができる仕組みになっている。

〔2〕改ざんできない:秘密鍵/公開鍵、そしてハッシュの組み合わせ

秘密鍵/公開鍵は、通信の暗号化で使われている、最も標準的で堅牢な暗号化の方式だ。大まかに言うとデータを暗号化する際に公開鍵を使用し、この暗号を解読(復号)する際には、データの受信者だけがもっている秘密鍵を使う仕組みである。ちなみにBitcoinでは、ある人が送金する際には、送金元の側で秘密鍵を使って署名をする。これによって、送金相手にしかわからない形で送金内容を確認できるというわけだ。

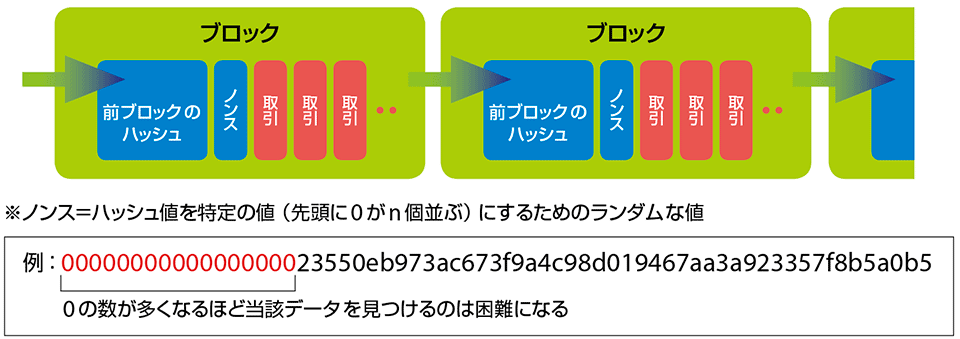

もう1つのハッシュ(hash)注4とは、元になるデータから特定の計算式を使って算出した文字列で、同じデータからは同じ文字列(ハッシュ値)が算出される仕組みになっている(図4)。反対に、もし1文字でもデータが変わっていると、まったく違う文字列が出てくる。これを「同じデータかどうか?」の確認に応用して、改ざんの有無を見破る。

図4 枯れた技術「ハッシュ」を駆使したブロックの仕組み

※新たに作成されるブロックには、1つ前のブロックの情報(ハッシュ値)が付加され、鎖のようにつながる。

出所 平野 洋一郎氏(インフォテリア株式会社)、2017年9月14日、いまさら聞けないブロックチェーン講演資料より

たとえば、ある権利証のPDFファイルをハッシュ計算にかけ、結果のハッシュ値をシステムに保管しておくとする。そして3か月後に、もう一度ハッシュ計算にかけて同じ文字列が返ってくれば、改ざんされていないことが確認できる。もちろんこのハッシュ値から逆算して、元のPDFファイルを復元することは不可能だ。

ブロックチェーンでは一定期間(Bitcoinでは約10分)の取引をまとめた「ブロック」を作成してデータを管理する。ブロックは1つ前のブロックのハッシュ(正確にはブロックのヘッダのハッシュ。次回以降説明)をもつため、データの改ざんが難しく、改ざんを検知することも可能である。

* * *

次回は、ブロックチェーンのさらに詳しい技術や種類、そして具体的な利用例について紹介する。(第2回に続く)

▼ 注4

Hashとは「細切れにする」という意味で、データを「細切れにして」何かしらの値を取り出す関数をハッシュ関数と呼んでいる。