ブロックチェーンを選ぶべき3つの大きな特長とは?

ここからは、ブロックチェーンの技術的な面に踏み込んでみよう。

Bitcoinを例にとると、ブロックチェーンとは「仮想通貨のトランザクションを取り扱う仕組み」だ。トランザクションとは、コンピュータ同士がデータの処理を行う“やりとり”であり、Bitcoinでは仮想通貨の「一連の取引=売り買い」を扱う仕組みにあたる。

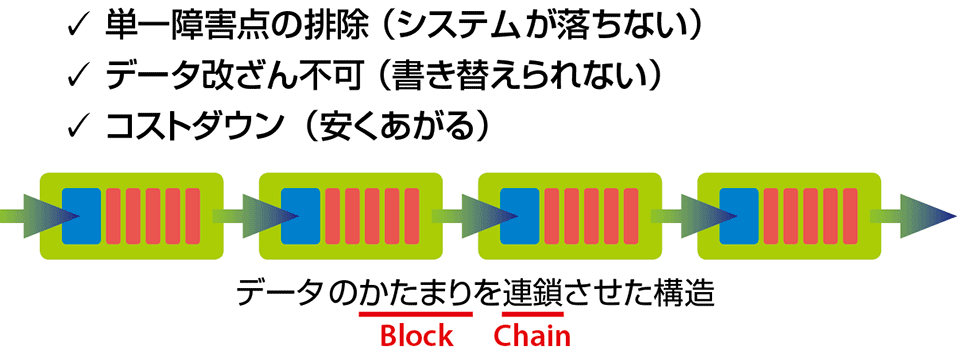

このブロックチェーンの特長としては、大きく3つのキーワードが挙げられる。「落ちない」「改ざんできない」「でも安い!」(図2)だ。

図2 ブロックチェーンならではの3つの大きなメリット

出所 平野 洋一郎氏(インフォテリア株式会社)、2017年9月14日、いまさら聞けないブロックチェーン講演資料より

〔1〕落ちない:24時間・365日稼働し続けることで貴重な取引を保証

企業システムなどでは、たとえば取引管理システムのデータベースが停止してしまえば、当然すべての取引業務も止まってしまう。時おりニュースをにぎわす銀行のATMや航空会社の搭乗管理システムの停止事故を見ても、その被害は甚大だ。

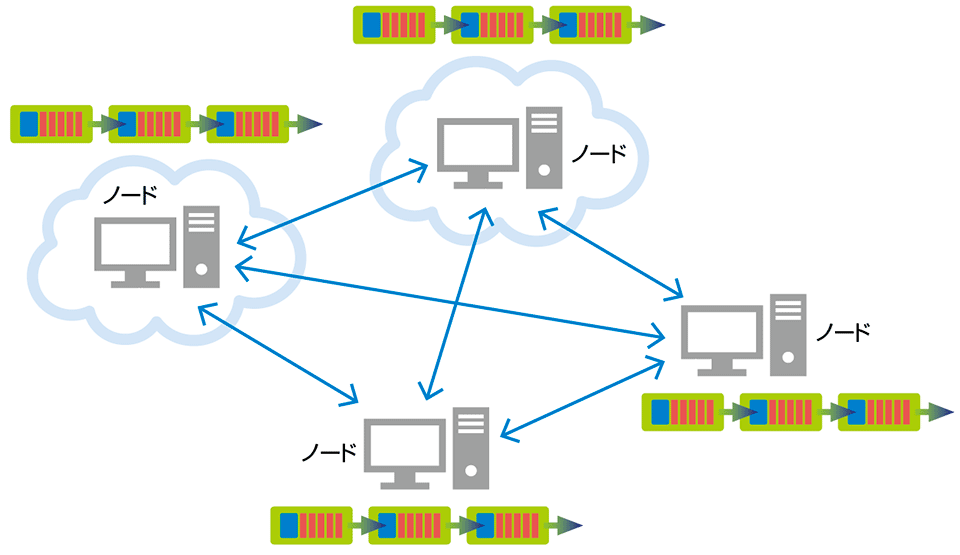

ところがブロックチェーンは、ブロックチェーンのネットワークに参加するコンピュータ(ノード)の1つひとつがデータをもっている。つまり全ノードがバックアップをもっていることと同じなので、仮に1つのノードが壊れたとしても、データが失われることはない。金融の取引データなどを扱うには、まさにうってつけなのだ。

〔2〕改ざんできない:データを不正に書き換えられてもすぐに発見できる

現在、情報セキュリティで大きな問題となっている1つが、データの改ざんだ。もちろん企業はファイアウォールや侵入検知システムなどを備えて、自社システムへの外部からの侵入者を防いでいる。しかし実際は、システムやOSの脆弱性を突かれたり、アクセス権限をもった人間になりすました侵入者にセキュリティ認証を突破されたりするなど、イタチごっこの攻防が続いている。いったん防御を破られてシステム内部に侵入され、データベースやファイルにニセの情報を書き込まれる可能性は否定できない。

その点ブロックチェーンは、侵入を防御するのではなく、改ざんに膨大な計算が必要となる仕組みを採用している。このため、いわゆる不正アクセス以外の、正当なアクセス権限をもつ人間がデータの改ざんを試みようとしても、事実上不可能である。不動産取引に利用されているのも、そうしたブロックチェーンならではの長所が高く評価されているからだ。

〔3〕でも安い!:同じ機能を実現するならブロックチェーンが断然安い

先に述べた〔1〕、〔2〕の機能を従来のシステムで実現しようとすると、膨大なコストがかかる。だがブロックチェーンならば、専用のサーバやネットワーク、スイッチなどの自前のハードウェアも、高価なライセンス料を払って業務用アプリケーションを購入する必要もない(図3)。このため同じ機能を実現するなら、ブロックチェーンのほうが初期投資としてはかなり安く済むのは事実だ。

図3 P2P技術を使って複数の「ノード」をもつ(処理を分散するわけではない)

出所 平野 洋一郎氏(インフォテリア株式会社)、2017年9月14日、いまさら聞けないブロックチェーン講演資料より

だが実際に自社導入する場合、まだ日本国内にはブロックチェーンに精通した技術者は少なく、それなりの希少価値としてのコストを求められる可能性もある。また、日本のようにどこの銀行にもオンラインシステムが導入され、ほぼ行き渡っている場合、やみくもにブロックチェーンに移行するのは、移行コストやリスクを考えると必ずしも得策ではない。

東南アジアなどの新興国でブロックチェーンが注目されている理由は、これまでは金融システムなどの高度な技術を要するシステムは、どうしても欧米や日本のベンダに依頼することになり、費用のハードルが高くて導入できなかった。それがブロックチェーンによって、比較的安いコストで実現できるようになったからで、「ブロックチェーン=とにかく安い」という早とちりは禁物だ。