SA WG3における5Gセキュリティの具体的な内容

次に、3GPP SA WG3における具体的な活動内容を見てみよう。

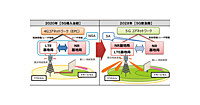

例えば、2020年から日本で商用サービスの開始が予定されている、5GのNSA(ノンスタンドアロン)の場合、4G(LTE)時代と、どのようにセキュリティが変わるのか、さらに、SA(スタンドアロン)の5Gでは、NSAとどのようにセキュリテイが変わるのかを見てみよう。

〔1〕5Gセキュリティに関する仕様化の変遷

3GPP SA WG3における5Gセキュリティに関する仕様化の変遷(リリース14〜リリース16)は、

- リリース14:表3に示す17のセキュリティ領域(課題と対策)を整理

- リリース15:5Gフェーズ1のセキュリティとして、eMBBサービスを中心にトラストモデルや鍵階層などの仕様を策定

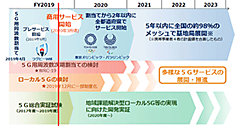

- リリース16(現在審議中):2019年末に5Gコアネットワークの仕様(5Gフル仕様)が完成するため、5Gフェーズ2(mMTCやURLLCのサービスも開始)のセキュリティとして、フェーズ2でメインとなるmMTCやURLLCのサービスに関するセキュリティを審議する。具体的には、5GのSCAS(Security Assurance Specification、ネットワーク機器のセキュリティ要件を定めた仕様)、ネットワークスライスに関するセキュリティ、5Gにおける256ビット暗号のサポートなどが審議されている。

表3 3GPP SA WG3における17のセキュリティ領域(課題と対策)

セキュリティ・コンテキスト:利用する暗号アルゴリズムや鍵情報等のセキュリティ関連情報

NG-UE:Next Generation-User Equipment、次世代ユーザー端末(5G端末のこと)

加入者プライバシー:加入者IDや位置情報の秘匿等

クレデンシャル・プロビジョニング:認証用の鍵情報等の準備や登録

リレー・セキュリティ:UE(ユーザー端末)による通信の中継を行う際のセキュリティ

認証(Authentication):そのユーザーが本人であることを確認すること

認可(Authorization):そのユーザーの属性に応じて、アクセスできる範囲を限定して認可すること

出所 窪田 歩(KDDI総合研究所)「5Gセキュリティに関する標準化動向」(2019年6月17日)をもとに編集部で作成

〔2〕3GPP フェーズ1のセキュリティ

現在は3GPP リリース15において、5Gフェーズ1のセキュリティに関する仕様が策定され、前述したように2019年6月に、最新版が公開されたところである。

5Gフェーズ1では、eMBB(超高速通信)がメインとなるユースケースであるため、セキュリティ面では、LTEのセキュリティをベースにより強化された仕様が規定された。しかし、5Gフェーズ2では、mMTC(多数端末の同時接続)やURLLC(高信頼・超低遅延)という、本格的な5Gシステムの新しいユースケースが提供されるため、現在、それらをカバーする新しいセキュリティに関する議論がされている。

〔3〕デュアル・コネクテビティの導入

日本で、2020年から開始されるNSA(ノンスタンドアロン)による5Gの商用サービスは、LTE(4G)のコアネットワークを使い、無線アクセス部分は5G NR(NSA)を使うという形で開始される。この方式は、既存のLTEシステムのデュアル・コネクティビティ(Dual connectivity)という仕組みを拡張したものであるため、LTEシステムとほぼ同じ仕組みとなっている。

LTEのデュアル・コネクティビティとは、「LTEの主・基地局とLTEの従・基地局」という複数(2つ)の基地局を接続して同時通信し、高速大容量通信を実現する仕組みである。

これに対して、5Gシステムにおけるデュアル・コネクティビティ(5GのNSAにおける複数の基地局)は、前出の図2に示したように、既存のLTEの基地局を主(マスター)として、5Gの基地局を従(セカンダリー)とする構成であり、これと4Gコアネットワークを組み合わせて、超高速な通信を実現する方式である。このため、セキュリティの手順は、ほぼLTEのデュアル・コネクティビティを流用した形となっている。

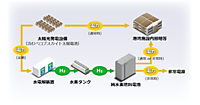

〔4〕C-PlaneとU-Planeの役割

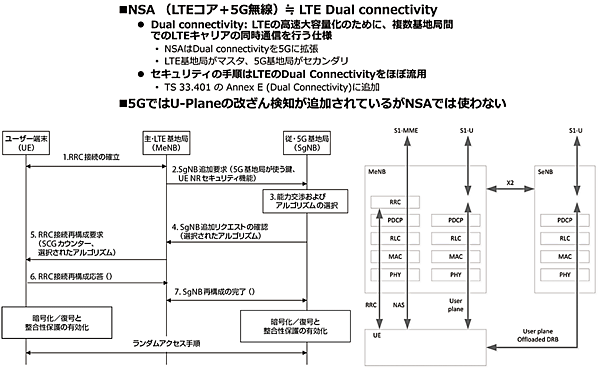

図4に、NSA(Non-Standalone)のセキュリティの仕組みを示す。

図4 NSA(Non-Standalone)のセキュリティの仕組み

RRC:Radio Resource Control、無線リソース制御。「ユーザー端末(UE)とLTE基地局(eNB)という無線区間」におけるチャネル(無線リソース)の割り当て等の制御を行うこと

MeNB:Master eNB、主(マスター)となるLTE基地局。eNBとはevolved Node B、LTEの基地局

SgNB:Secondary gNB、従(セカンダリー)といなる5G基地局。gNBとはNR Node B、5Gの基地局

UE NR:UE(ユーザー端末)のNR(5G無線)

SCG:Secondary Cell Group、セカンダリーセルグループ。MeNB/SgNB に関連付けられたサービスセルのグループ

S1-MME:LTE基地局とコアネットワークを接続するインタフェース

S1-U:S-GWとeNBを接続するインタフェース

DRB:Data Radio Bearer、データ用の無線通信路

出所 窪田 歩(KDDI総合研究所)、「5Gセキュリティに関する標準化動向」、2019年6月17日

図4の下部左に示すように、①左側がユーザー端末(UE)、②中央がMeNB(Master Node B:主・LTE基地局)、③右側がSgNB(Secondariy gNB、従・5G基地局)になっている。

基本的には、制御信号の送受(C-Plane注4、制御プレーン)は主(マスター)のLTE基地局(MeNB)に接続されているサーバを使用して行い、ユーザーデータの送受(U-Plane注5、ユーザープレーン)は、従(セカンダリー)である5G基地局(SgNB)に接続されているサーバを使用して行う(すなわちデュアル・コネクティビティ)になる。

このため、セキュリティの手順は、LTEの主基地局と従基地局を接続して利用する「デュアル・コネクティビティ」手順をほぼ流用している。また、5GではUプレーンの改ざん検知が追加されているが、NSAではコアがLTEのため、Uプレーンの改ざん検知は行われない。このため、最初に商用サービスが開始されるNSAによる5Gシステムでは、セキュリティの観点から見ると、LTEと大きな違いがない状況からスタートする。

▼ 注4

C-Plane:Control Plane、制御プレーン(Cプレーン)。ネットワークにおいて、通信接続の設定や開放等を行う制御信号の送受信行うためのプロトコル。

▼ 注5

U-Plane:User Plane、ユーザープレーン(Uプレーン)。ネットワークにおいて、ユーザーデータ(例:文書・音声・画像データ)を送受信するためのプロトコル。