フル仕様の5Gシステムのセキュリティ

それでは、2019年12月末に策定される、無線アクセスにSAを使用し、5Gコアネットワークを使用したフル仕様の5Gシステムのセキュリティはどうなるのか。

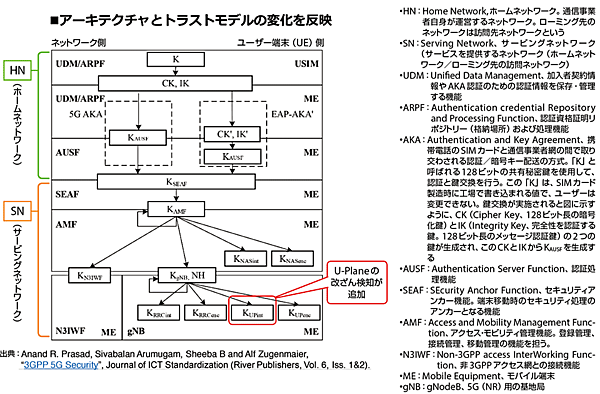

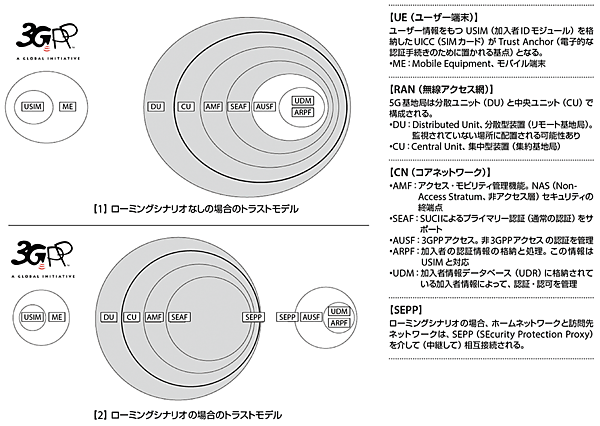

その基本的な考え方は、図5のタマネギ型のローミングシナリオ「あり」と「なし」に示すように、コアから遠ざかるに従ってトラスト(信頼性)が低下する(つまりセキュリティが弱くなる)という考え方(後出の図6参照)に基づいて、鍵の階層や構造など、さまざまな機能が検討・設計されている。

図5 5Gシステムにおけるセキュリティの2つのトラストモデル

SUCI:スシ。Subscription Concealed Identifier、暗号化された加入者識別子。4G(EPC/LTE)においてユーザーを一意に特定する IMSI (国際モバイル加入者識別子。5GではSUPIに相当)は、部分的に暗号化(一部手順において平文で送信)されるため、セキュリティ上の課題があった。5GのSUCIは、これ(SUPI)をすべて暗号化し作成して解決した

SUPI:スッピー。Subscription Permanent Identifier、国際モバイル加入者識別子

AMF:Access and Mobility Management Function、アクセス・モビリティ管理機能。登録管理、接続管理、移動管理の機能を担う

SEAF:SEcurity Anchor Function、セキュリティアンカー機能。端末が移動すると接続する基地局等が変わっていくが、SEAFは端末の移動に影響されないセキュリティに関する錨(アンカー)になって、サービングネットワークで利用する暗号鍵の管理等を行う

AUSF:Authentication Server Function、UE(ユーザー端末)の認証機能を担う

ARPF:Authentication credential Repository and Processing Function、認証資格証明リポジトリーおよび処理機能

UDM:Unified Data Management、加入者契約情報やAKA認証のための認証情報の保存・管理機能

AKA:Authentication and Key Agreement、携帯電話のSIMカードと通信事業者網の間で取り交わされる認証/暗号キー配送の方式

UDR:User Data Repository、加入者情報データベース(UDR)に格納されている加入者情報によって、認証・認可を管理する機能

SEPP:Security Edge Protection Proxy、セキュリティ保護サーバ。通信事業者ネットワークの相互接続の部分に設置され、サイバー攻撃に備えたセキュリティ機能

出所 3GPP「3GPP 5G Security」、2018年8月6日

2つのトラストモデルとSEPPの導入

〔1〕「ローミングあり」と「ローミングなし」

フル仕様の5Gシステムでは、次のようなセキュリティが強化されている。

- まず、図5に示すように、無線アクセスネットワーク(RAN)側が、①DU(Distributed Unit)という、より端末(ME)に近い部分と、②多くのDUを束ねるCU(Central Unit)に分離された。このDUは、よりエッジに近い(端末に近い)、安全性の低い場所に配備されるので、暗号化の鍵などはもたせない。

このため、暗号化鍵はよりコアに近いCU側にもたせ、ユーザープレーンへのセキュリティはCUで終端させる。 - また、ローミングの場合、ホームネットワーク(HN:Home Network)とローミング先の訪問先ネットワーク(Visited Network)の関係について、訪問先ネットワークが、信頼性の高い通信事業者のネットワークとはいえ、HN側から見れば、より遠いところにあるため、トラストが低下するとみなすことになった(必ずしも信頼性が高いとはいえない、とみなす)。

このため、ローミング先で管理者が端末を認証したという結果を、きちんとホーム側で検証、確認してから接続を受け付けるというような、HN側での制御が強化されている。 - さらに、図5の下段に示すように、通信事業者ネットワークの相互接続の部分に、SEPP(Security Protection Proxy、セキュリティ保護プロキシーサーバ)を設置して、セキュリティを強化している。これは、現在のLTE(4G)の世界において、通信事業者間のインタフェースに対して、過去にさまざまなサイバー攻撃があったという報告もあり、その解決を目指して、SEPPの仕組みを導入することになった。

〔2〕トラストモデルの変化に対応した5Gにおける鍵の階層構成

図5のトラストモデルの変化に基づいて作成されたのが、図6に示す5Gにおける鍵の階層構成である。

図6の右側に示す、①ユーザー端末側にはSIMの中に鍵があり、②ネットワーク側には前述したARPF(認証資格証明リポジトリーおよび処理機能)や、UDM(加入者契約情報やAKA認証のための認証情報を保存)というデータベースなどがあって、③中核となる鍵、すなわち図6の最上段に示す共通に保有している秘密鍵(K)から、暗号化の鍵(CK:Cipher Key)と完全性を認証する鍵(IK:Integrity Key)を導出する注6。

それをいくつかの階層と対応づけて、何段階かの導出を経て、AMF(Access and Mobility Management Function)や5G基地局(gNB)などの鍵に変換される。更に、このような鍵が実際に使われる場合には、鍵の更新なども繰り返しながら、使われていくという構造になっている。

〔3〕LTEとの違いは何か?

LTEとの違いを見てみると、鍵の階層構成が一部増えた注7ということもあるが、当然のことながら、制御プレーンの制御信号におけるセキュリティは確保されている。

しかし、これまでLTEにおいては、ユーザープレーンにおけるインテグリティーチェック(UPint:User-Plane Integrity、データの完全性検査)機能がないため、実際のユーザーが送るIPパケットデータは暗号化されているものの、改ざんを検知することができなかった。このため、実際には、暗号化されたままの状態で改ざんされ、DNS(名前解決システム)注8の応答を、故意にねじ曲げる攻撃などが発生していた。そこで、図6の右下に示すように、ユーザープレーン改ざん検知「KUPint」が追加された。

また、前述したように、通信事業者間のセキュリティとしてSEPP機能が規定され、これによって通信事業者間のセキュリティが確保されるようになった。

〔4〕プライバシーの保護(加入者IDの保護)

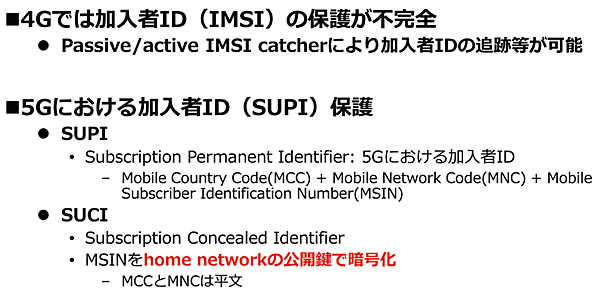

図7に、プライバシーの保護(加入者IDの保護)について、4Gと5Gの比較を示す。

図7 プライバシー(加入者IDの保護):4Gと5Gの比較

MSIN:Mobile Subscriber Identification Number、加入者番号。IMSI(全体15桁)の先頭5桁または6桁(MCC+MNC)で、国(MCC)と通信事業者(MNC)までが決まり、残りの9~10桁がMSIN(加入者を表す番号)となる。

出所 窪田 歩(KDDI総合研究所)「5Gセキュリティに関する標準化動向」、2019年6月17日

現在の4G(LTE)場合、加入者IDの保護が不完全なため、IMSI catcher注9などを使用して、加入者IDが平文(暗号化されていないテキスト)で流れるタイミングを捉えて盗聴する、あるいは加入者IDを不正に取得して端末のロケーション(位置)をトラッキング(追跡)する、というような攻撃が可能となっていた。

これに対して5Gでは、この加入者ID(15桁)の呼び名がIMSI(イムジー)からSUPI(Subscription Permanent Identifier、5Gにおける15桁の加入者IDの名称。スッピー)へと変わっているが、5Gでは、加入者IDを無線区間に流す場合は平文でなく、常に暗号化して送ることが規定された。

具体的には、図7の下部に示すように、SUPIのうち先頭のMCCとMNC(5桁または6桁)は平文で、残りのMSIN(9〜10桁のMSIN)をSUCI(Subscription Concealed Identifier、暗号化された加入者ID。スシ)として、HN側の公開鍵で暗号化した状態でネットワークに流すことによって、加入者IDがすべて平文でネットワークに流れないような仕様となった。

〔5〕用途ごとにセキュリティのネゴシエーションが可能へ

今後、5Gの利用がどんどん多様化していくと考えられるが、特にIoTなど超低遅延なユースケースがある中で、例えば、低遅延を優先した場合には、セキュリティをあまり強化すると遅延が大きくなってしまう。このように、すべての要件を満たすことが難しいため、用途ごとにセキュリティ機能のネゴシエーション(折衝)ができるような仕組みが規定された。

これによって、基地局がAMF(アクセス・モビリティ管理機能)経由でセキュリティポリシーを入手して、例えば、セキュリティサービスに関して「暗号化と改ざん検知の両方を行う」、あるいは「暗号化のみ行う」というようなネゴシエーションが可能になる仕様となっている。

以上が、5Gフェーズ1に関してセキュリティの観点(LTEと比較)で見たときの大まかな内容になっている。

5Gフェーズ2へ向けたセキュリティの展開

5Gフェーズ1(リリース15、2018年6月)に続いて、5Gのフル機能の仕様が完成する5Gフェーズ2(リリース16、2019年12月)に対応して、どのようなセキュリティが検討されているのだろうか。ここでは簡単に紹介しておく。

5Gフェーズ1では、LTEの更なる高速化を目指すeMBBのユースケース(例:スマートフォンの高速化)が中心であったため、セキュリティの観点からは、LTEに比べてよりセキュリティやプライバシー保護が強化される方向で取り組まれてきた。

これに対して、現在、3GPPでは、5Gフェーズ2に向けて、より5GらしいIoT向けのmMTC(大量同時接続通信)やURLLC(高信頼・超低遅延通信)などのユースケースをカバーする際のセキュリティについて、議論が行われている。詳しくは「3GPP Work Items per TSG/WG(Active 3GPP Work Items for group: s3)」注10に、その作業項目の一覧が掲載されているので参照していただきたい。

具体的な作業項目として、例えば、URLLCセキュリティをはじめ、Vertical/LANのセキュリティ、ネットワークスライス・セキュリティ、さらに前述したSBAセキュリティなど、多数の項目が議論されている。

▼ 注6

暗号化方式には、共通鍵暗号と公開鍵暗号の2つの方式がある。

共通鍵暗号とは、暗号化と復号に同じ鍵(共通鍵)を使用する。主な共通鍵暗号化方式として広く使用されているAES(Advanced Encryption Standard)がある。AESでは、必要とされる暗号化の強度によって使用できる鍵のサイズも128ビット、192ビット、256ビットから選択可能となっている。共通鍵暗号では通信接続先ごとに共通鍵を生成する必要がある。

一方、公開鍵暗号とは、暗号化と復号に別の鍵を使用する。暗号化に使用する鍵を公開鍵といい、復号に使用する鍵は秘密鍵という。公開鍵暗号では、受信者側で公開鍵と秘密鍵を生成する。

▼ 注7

下記URLのFigure 5 - Key Hierarchy in 4G and 5G (LTEと5Gの鍵階層を対比させた図)を参照。

https://www.cablelabs.com/insights/a-comparative-introduction-to-4g-and-5g-authentication

▼ 注8

DNS:Domain Name System、名前解決システム。ドメイン名とIsPアドレスを対応付けて管理するシステム。

▼ 注9

IMSI catcher:IMSIキャッチャー。携帯電話の基地局の機能を疑似的に作り、標的にしているユーザーの携帯端末を接続させて、インターネットへのアクセス情報を盗聴したり、偽の情報を送信したりするために利用されている。IMSI(国際モバイル加入者識別子、いわゆる加入者ID)は、書換え不能な15桁の番号として、SIMカードに書き込まれている。