日本独特の事情による機能強化した「Industry 4.1J」

〔1〕他の生産システムとも連携

今日の日本の製造業は、国際的に世界をリードしているとも言われ、Industrie 4.0とまで至らなくとも、Industrie 3.xの状態(例:Industrie 3.7あるいはIndustrie 3.8)と言われている。このような現在の日本の状態でも、現場のベテラン作業員ならば何かの異常を直感的に判断できると言われている。

しかしベテラン作業員でない場合は、現場で表示盤に正常(オーケー)であると表示されていると、正常だと思って製品を製造してしまう。また、どこか工場のほかの部分で異常が起きている、あるいは例えば工場の生産システムがウィルスに侵されていても、それが正しいと思って操作してしまうケースもある。そのよう場合、Industrie 4.0の場合は、前述したように、現場とつながっている裏側(他の生産システム)のさまざまなネットワークなどをすべて調べて、生産計画とつじつまが合ってない場合は、なにかしらのサインを出して、警告することができるようになる。

〔2〕日本の進化したIndustry 4.1Jによるソリューション

すでに日本国内では、2004年以降の生産現場において、装置に入る加工前の製品のRFIDを読み取って加工レシピを変えて加工するソリューション(技術)は、アセンブリ生産の現場ではすでに多く使われていた。このソリューションは、2012年に始まったドイツにおけるIndustrie 4.0によるシーメンスのソリューションに匹敵するとも言われている。

その後、日本ではインターネットに現場のソリューションをつないでいくという動きが広がりを見せていたが、2010年のサイバー攻撃「Stuxnet」注10が登場したため、製造業は、生産工程の制御システムにつながっているインターネットケーブルをすべて外し、サイバー攻撃に備える事態となった。Industry 4.1Jは、まさに、そのような問題を解決する進化したソリューションなのである。

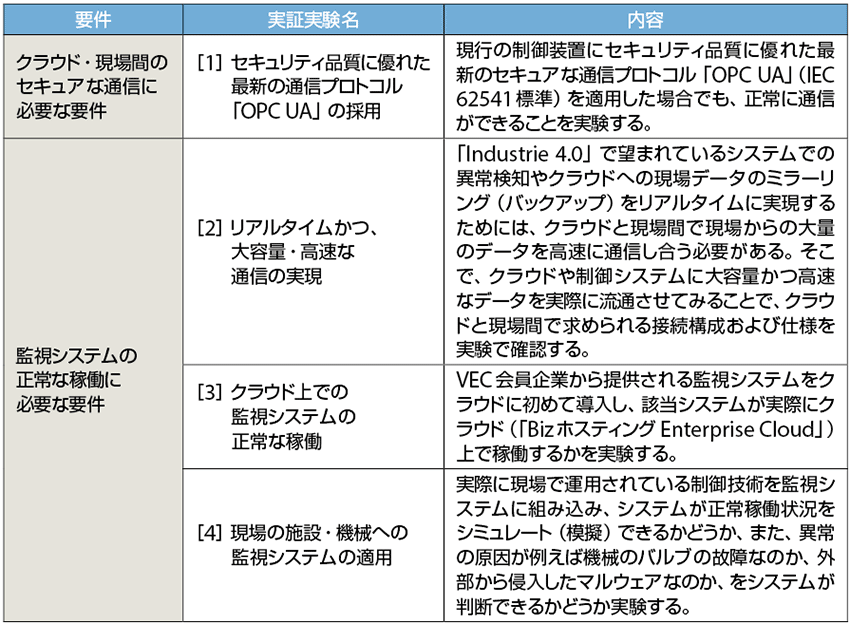

このような背景から、日本では日本独特の事情による製造業の機能強化を目指して、表5に示すような「Industry 4.1J」の実証実験プロジェクトが開始されたのである(2015年3月10日、前出の注3を参照)。これによって、製造分野における監視システムの運用にあたり、発生する現場とクラウド間の通信頻度や通信速度、通信量(トラフィック)が、現在設置されているネットワーク機器で実際に対応できるのかどうか、また生産現場の効率化に必要な各種の技術要件の確認など、実証実験プロジェクトが進められている。

表5 「Industry 4.1J」実証実験プロジェクトの内容

OPC UA : OPC Foundationが2008年に発表した通信プロトコル。複数の工場の制御装置が相互接続する際の共通プロトコルとして開発された。主な特徴のひとつに、セキュリティの観点から安全に通信できるという特徴がある。

OPC UA : OPC Foundationが2008年に発表した通信プロトコル。複数の工場の制御装置が相互接続する際の共通プロトコルとして開発された。主な特徴のひとつに、セキュリティの観点から安全に通信できるという特徴がある。

マルウェア: システムなどで不正かつ有害な動作を行うよう設計された悪意のあるソフトウェアや悪質なコードの総称。

〔出所 http://www.ntt.com/release/monthNEWS/detail/20150309.html〕

〔3〕日本と欧米のネットワーク環境の違い

すでに広く知られていることであるが、欧州(ドイツなど)や米国では、1つの工場は1つのメーカーが工場などのネットワークを統合して構築するケースが比較的多いため、工場のネットワーク構成は、比較的シンプルに構築されている。このため、Industrie 4.0やIICでは、パブリッククラウドをベースにしたシンプルなネットワークが提唱されている。

一方、日本の場合は、1つの工場を複数のメーカー(マルチベンダ)がネットワークを統合して構築するケースが多いため、工場のネットワークは、欧米に比べて複雑であり、これに対応するため、セキュアなプライベートクラウドをベースにした、ネットワークの機能強化が求められている。

〔4〕「Industry 4.1J」はセキュアなプライベートクラウドを

(1)パブリッククラウドの課題

これまで、パブリックなインターネットを利用したネットワーク構築は、数多くの企業に導入されてきた。しかし、パブリックなインターネットは多数のユーザーが同一の回線を同時に使用するため、常にサイバー攻撃注11を受ける脅威にさらされている。

このため、インターネットでネットワーク構築した企業は、製造現場の運用システムのサイバー攻撃やウィルス感染による事故を避けるために、製造現場に存在する制御システムをインターネットから切断するしかない。しかし、このように孤立させては、他の拠点やクラウドサーバと情報を共有し合うことができない。

(2)セキュアなプライベートクラウド

一方、セキュア(安全)なプライベートクラウドが世界中で使用できる条件が、技術的にも経済(コスト)的にも揃ってきたことで、状況が改善され、制御システムを直接セキュアなクラウドに接続して運用することが可能になってきた。これによって、世界中に点在する工場やビルをつないで、資産管理や(消耗)部品の発注管理、消耗部品サプライヤーとのSCM、リモートサービス、高度制御技術のサポートなどを、総合的に安全に管理できる環境が実現できる。

具体的には、例えば、世界に分散する工場プラント群で使用している、交換時期にきている部品や装置のデータを、センサーで収集して分析することで、部品の発注時期を予測することが可能になる。これによって部品メーカーは、数カ月先の受注情報を受けることで、生産計画の平準化を実現でき、また生産の平準化が可能となることで雇用の安定化も実現できる。

「Industry 4.1J」実証実験プロジェクトでは、このようなセキュアな環境での現場改善・効率化の実現に必要な技術的要件を確認し、それらを標準化した形で世界へ発信することで、全世界で更なる現場改善・効率化が展開されることを目指している。

〔5〕抜本的なセキュリティ対策

現在、製造業では、抜本的なセキュリティ対策が求められている。

前述したように、ドイツや米国ではネットワークがシンプルであるがゆえに、例えば、誰でもアクセス可能なインターネットを活用するパブリッククラウドであるアマゾンのWebサービス(AWS:Amazon Web Services)や、マイクロソフトのアジュール(Microsoft Azure)などが使用されている。しかし、日本の製造業の場合は、もともとネットワークが複雑なため、すべてのネットワーク構成を把握している担当がいないことに加えて、普通のパブリックなインターネットで共有してしまうと、問題が発生した際にまったく管理不能な状態になってしまう危険性がある。

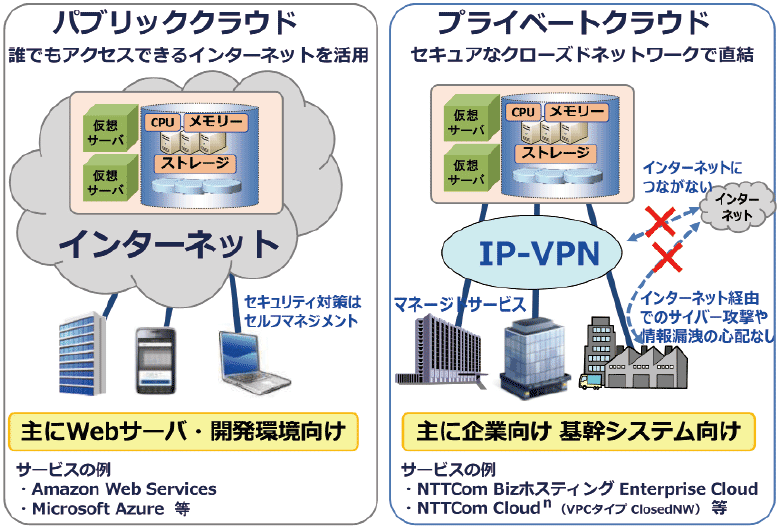

そこで、このような状態を排除するために、図7の左側に示す自己管理型のパブリッククラウドではなく、図7の右側に示すプライベートクラウド(IP-VPNで構築注12)という、インターネットと完全に切り離しサイバー攻撃のないセキュアなクローズドネットワーク、すなわちIP-VPN(Virtual Private Network、仮想専用線)を構築するほうが日本の事情には適したネットワークとして求められている。

図7 パブリッククラウドとプライベートクラウドの違い

〔出所 VEC、NTTコミュニケーションズ:「製造現場とクラウドをセキュアにつなぐIndustry 4.1J 実証実験中間報告」、2015年6月〕

このようなプライベートクラウドの例として、図7右下段に示したNTTコミュニケーションズの、「Arcstar Universal One」(アークスターユニバーサルワン)というIP-VPNを使用した「Bizホスティング Enterprise Cloud」などがある。

▼ 注10

Stuxnet(スタックスネット):2010年7月に確認され、外部記憶デバイス(USBメモリデバイス等)を経由して、米マイクロソフト社のWindows 2000以降のソフトウェアの脆弱性を利用しながら、ドイツ・シーメンス社の制御システム用ソフトウェアを狙ったマルウェア(Malware)。マルウェアとは、コンピュータウィルス、ワームなどの悪意のあるソフトウェアのこと。

▼ 注11

サイバー攻撃(Cyberattack):コンピュータやインターネットなどを使用して、ターゲットとするコンピュータやネットワークなどに不正に侵入し、データの破壊や改ざん、情報漏えい(盗難)などを行ったり、ターゲットとするシステムを機能不全にしてしまうこと。

▼ 注12

IP-VPN:Internet Protocol-Virtual Private Network、通信事業者の保有する広域IP通信網(インターネットを介さない閉域IP網)を経由して構築されるセキュアな仮想専用網(VPN)のこと。これに対してインターネットVPNとは、パブ

リックなインターネットを経由して構築される仮想専用網(VPN)のこと。一般にコスト面ではインターネットVPNが優れ、品質や信頼性(セキュリティ)ではIP-VPNが優れている。

〔参考サイト http://www.ntt.com/vpn/data/basicknowledge.html?link_id=univ_048〕