M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第7回(最終回) 相互接続性をもつオープンプラットフォームとレジリエンス(回復性)要件を含んだ規制/ガイドラインの重要性 ―

2016年3月6日 (日曜) 0:00

本連載では、スマートグリッド、スマートハウス(コネクテッドホーム)、スマートファクトリーが登場し、複雑化するM2M/IoT時代に、セキュリティをどのように捉えるべきかについて、事例(想定例)を交えながら平易に解説している。最終回注1となる第7回では、M2M/IoTにおけるセキュリティの鍵となるオープンプラットフォームについて触れたのち、これまでの総括を行う。

オープンプラットフォームとは?

〔1〕オープンプラットフォームの定義

オープンプラットフォームとは、具体的に何を指すのだろうか。M2M/IoTの発展において、もっとも重要なことは、エッジデバイス注2からデータセンターまでがシームレスにつながり、情報のやり取りがスムーズに行われることである。これらの相互接続を、その業界に参加する事業者が自由に使用できるインフラの基盤がオープンプラットフォームである。広い意味では、連載第5回(本誌2016年1月号)に紹介したOPC UA注3もオープンプラットフォームに含まれる。

〔2〕相互接続性(インターオペラビリティ)の重要性

日本では、従来から「囲い込み」の考え方が強く、国内だけでもマーケットがそれなりに大きいことから、オープンプラットフォームでなくてもビジネスが成立してしまうケースが多かった。しかし、M2M/IoTの世界では、「相互接続性」(インターオペラビリティ)がビジネスのキーポイントとなる。

「囲い込み」を行うと、システムに参加できるベンダが限られてしまうことから、競争によるコストダウンが行われず、結果として利用者に受け入れらないため、ビジネスの大きな発展が望めない。したがって、オープンプラットフォームを採用することが、ビジネスを拡大するうえでは大切な要素となる。

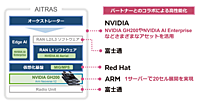

例えば、連載第4回(本誌2015年12月号)に紹介したように、AllSeen Alliance 、Industrial Internet Consortium (IIC)、OPEN INTERCONNECT Consortium (OIC) のような国際的な業界団体が提供するフレームワークにおいては、セキュリティを強化しようという取り組みが徐々に進んでいる。これらの業界団体が提供するフレームワークにセキュリティがビルトイン(設計段階から組み込むこと)されれば、個別の参加者は特に意識しなくても、提供されたフレームワークを利用することで、対象システムのセキュリティ対策のための開発コストを下げることができる。

〔3〕デファクトスタンダードの選択が重要

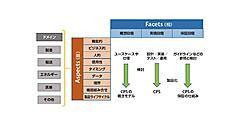

ただし、注意点が1つある。それは、どの「オープンプラットフォーム」が、実現したいシステムにとって有用なのかを見極めることが必要だということである。オープンプラットフォームといってもいろいろな階層や種類があり、標準化もさまざまな団体が行っている。

したがって、いわゆるグローバル市場において、デファクトスタンダード注4となっているものを選択することが重要である。また、やみくもにオープンプラットフォームを採用すると、本来実現したかったことができなくなってしまう場合もある。これらを念頭において、適切なオープンプラットフォームを選択すべきである。

▼ 注1

これまでの連載のタイトル

- 第1回:2015年9月号「エッジデバイスとクラウドの相互接続によって拡大する侵入経路と影響範囲」

- 第2回:2015年10月号「米国におけるM2M/IoTサイバーセキュリティ政策の最新動向」

- 第3回:2015年11月号「欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向」

- 第4回:2015年12月号「AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み」

- 第5回:2016年1月号「スマートファクトリーに見るサイバーセキュリティの脅威と対策」

- 第6回:2016年2月号「スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性」

▼ 注2

エッジデバイス:システムの中で、末端に設置される組込み機器およびシステムのこと。

▼ 注3

OPC UA:産業オートメーション分野やその他の業界における、データ交換を目的とした相互運用を行うための標準規格 ‘OPC Classic’ 仕様の機能性のすべてを、拡張可能なフレームワークに統合したアーキテクチャのこと。OPC

(OLE for Process Control) Classic(オーピーシー クラシック)は、1996年にマイクロソフトと制御装置ベンダによって共同で発表された。

OPC UAは、セキュリティ対策も施された国際標準規格(IEC 62541)であり、欧米におけるスマートファクトリーのデータ交換のデファクト規格。

※OLE(Object Linking and Embedding)とは、Windowsの機能の1つ。

▼ 注4

デファクトスタンダード:事実上の標準規格(業界標準規格と言われる場合もある)。市場で多くの人に利用され、標準となったもの。例えば、マイクロソフトのWindows、グーグルのAndroidなど。