セキュリティ・バイ・デザインの重要性

普遍的なセキュリティガイドラインといっても、ピンとこない人もいるかもしれない。ポリシーや概念的な上流の話になればなるほど、現場ですぐ使えるようなものではなくなりがちだ。セキュリティに関しては、概念論が先行しすぎると、正論だが実際の場面ではあまり役立たないものになりかねない。

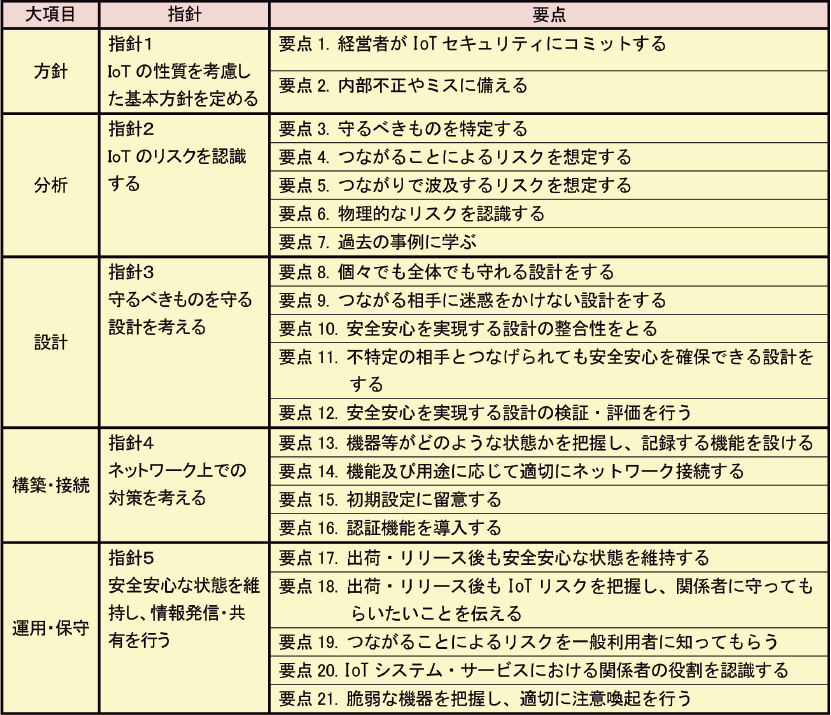

そこで、本ガイドラインでは、指標が具体性をもつように「セキュリティ・バイ・デザイン」を基本原則として、方針、分析、設計、構築・接続、運用・保守という5つの指針を示し、それぞれに適用可能な対策手法、アプローチといった情報を整理している(表2)。

表2 IoTセキュリティガイドラインにおけるセキュリティ対策指針一覧

出所 「IoTセキュリティガイドラインver 1.0」、2016年7月、IoT推進コンソーシアム、総務省、経済産業省

セキュリティ・バイ・デザインとは、製品の要件定義、設計段階からセキュリティ要件を組み込み、製品のライフサイクルを考えた安全品質の維持、向上をめざすという考え方だ。例えばマイクロソフトは「Software Development Lifecycle」と呼んで、この考え方を10年以上前から同社の製品開発に適用している。

ガイドラインでセキュリティ・バイ・デザインにこだわる理由は、「IoT機器はCPUをもたなかったり、耐用年数や使用環境の問題からICT機器とは違ったセキュリティを考える必要があります。まず、ハードウェアの交換、リプレース(置換)が容易ではないこと。ソフトウェアやファームウェアのアップデートができないか、コストがかかること。なにより、自動車など人命に直接かかわるシステムにも利用されていることから、構築や運用でセキュリティを確保するだけでは不十分で、設計段階から攻撃耐性のあるものを作ることの意義が高いからです」(道方氏)と言う。

ガイドラインが示した5つの指針

〔1〕方針

IoTの特性、性質を考慮した基本方針を考える。このとき経営者に関与させ、方針作成やその後の実装、運用でもコミットさせることが重要となる。また、外部からの攻撃だけでなく、内部不正や単純ミスによる障害、問題にも対応できる基本方針を考える。

〔2〕分析

セキュリティマネジメントの基本だが、IoTにはどんなリスクが潜んでいるかを認識(分析)する。そのリスクは、守るべき資産、リソースによって決まる。そのため、まず自社にとって価値のあるリソースはなにかを明確にする。そのうえで、IoTがネットワークにつながることで発生するリスクを分析する。リスク分析では、サイバー攻撃だけでなく、人への攻撃(詐欺)、盗難・破壊などの物理的攻撃の考慮も必要。

〔3〕設計

つながる相手に迷惑をかけない設計を考える。このとき、異常時に攻撃を受けたとき、システムの停止、遮断、復旧方法などを想定する。またIoTでは、想定した相手だけがつながることを前提にしてはならない。そして、設計や対策が本当に有効かをチェックする検証や評価といったプロセスも欠かせない。

〔4〕構築・接続

構築・接続で注意しなければならないのは、セキュアな機器を適切にネットワークに接続することだが、センサーなど構造上、セキュリティ機能を実装できない場合は、インターネットや外部ネットワークの間にゲートウェイを設置し、そこで認証やスクリーニング(選定)を行うこと。必要ならばデータの暗号化を行う。初期値やデフォルト設定もセキュリティを考慮することを忘れない。

〔5〕運用・保守

出荷後に発覚・顕在化する脆弱性・攻撃に可能な限り、対応するためのソフトウェアのアップデート方法を用意する。脆弱性への対応は、業界や関連機関との情報共有が重要。インシデント発生時の報告ライン、情報公開、外部機関との連携といったルールや体制づくりが必要となる。