制御システムとの違い

制御システムとの違い

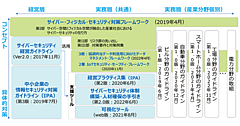

ファームウェアのアップデートが難しい、製品の交換サイクルが長い、といった特徴は、SCADAと呼ばれる制御システムや重要インフラ(交通機関、発電所、ガス・水道など)のセキュリティ対策の特徴と似ている。もともとインターネットにつながっていなかったものがつながることで、新しい脅威にさらされるといった特徴も共通する。

制御システムに関しても、セキュリティガイドラインは存在するし、脆弱性情報を取り扱うフレームワークや製品開発のための業界テストベッドなども稼働している。ならば、IoTセキュリティではなく制御システムセキュリティを適用すればよいのではないかと考えるかもしれない。

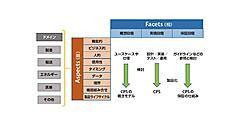

この疑問について道方氏は「SCADAの分野で利用されているセキュリティガイドラインと今回のガイドランとの違いは、一言でいうとレイヤの違いと言えるでしょう。IoTの領域はかなり広いもので、製造業や発電所などのインフラ事業のような業界ごとの枠では収まりません。それより1つ上のレベルでのセキュリティ対策や注意点をまとめています」と答えた。

ガイドラインは特定の業界に限定することなく、複数の業界が横断的に利用することを前提としている。考え方としては、IoTや製品をインターネットにつなぐ場合(前述のステークホルダーに該当するなら)、まずこのガイドラインを参考に、ポリシー策定、要件定義にセキュリティ・バイ・デザインの導入を考える。そのうえで、業界ごとのセキュリティガイドラインを参考に、具体的な対策・運用、技術に落とし込んでいけばいいだろう。

ガイドラインに含まれていないこと

ガイドラインには「ver1.0」とサフィックス(接尾辞)が付いているように、これで完成というわけではない。セキュリティマネジメントで重要なのは、常に効果や状況の変化をチェックし、施策や運用を改善していくことだ。

その意味で今回のガイドラインでは、議論していない部分もある。IoT製品やサービスが浸透してこないと見えてこない脅威やリスクもあるだろう。また、広い業界に浸透させるためには段階的な展開も必要だ。

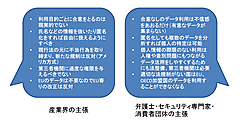

〔1〕法的責任の所在

まず冒頭で述べたように、ガイドラインは対策の有無や結果に生じた被害や問題について、法的責任の所在はどこにあるのか、という問題は扱っていない。

原則として、IoT関連でセキュリティ問題が発生した場合、その業界の既存の法律や規制によって対応やペナルティなどを判断することになる。しかし、IoTではこれまで接点がなかったような業界が関係してくる。法律とは別にガイドラインとして、業界横断の調整や整理を決めていく必要がある。

〔2〕情報管理主体の所在

もう1つは、データ管理・保管の在り方の指標である。センサーやカメラが直接インターネットにつながり情報を収集した場合、そのデータの管理主体は何になるのか。機器やクラウドなどさまざまな場所に分散した情報の管理をどうするかといった問題がある。以前は、センサーなどはそれを制御するコンピュータの一部としてとらえていればよかったが、インテリジェントなIoTカメラの場合、そのデータは個人情報保護法の規制を受けるのだろうか。個人情報の管理主体はカメラメーカーになるのか、サービスプロバイダになるのか。水平統合で1つのサービスを実現するIoTでは整理すべき状況は複雑だ。

関連記事

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第4回 AllSeen、IIC、OICと日本におけるM2M/IoTサイバーセキュリティへの取り組み ―

2015年11月30日 0:00

【創刊5周年記念】特別座談会 IoT時代のサイバーセキュリティにどう対処すべきか ≪前編≫

2017年11月9日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第3回 欧州におけるM2M/IoTサイバーセキュリティ政策の最新動向 ―

2015年10月30日 0:00

拡大するサイバー空間、事業継続の価値をどう担保するか!

2023年4月17日 0:00

M2M/IoT時代に登場した新たなセキュリティの脅威とその防衛策― 第6回 スマートハウスのセキュリティにおけるデバイスごとの対策と監視ビジネスの可能性 ―

2016年1月30日 0:00

迫るマイナンバー制度導入と求められる電力自由化との連携 ―制度利用拡大の可能性とスマートメーターのセキュリティ対策―

2015年9月1日 0:00