経営層のセキュリティへの理解はどうか

名和:現場の担当者は、ネットワークにつなげないといけないことはわかっているのです。たしかに言い訳している場面はたくさんありますが、現場担当者はその両方の立場を使い分け、場が変わると違ったほうの言い方(反対の言い方)をする立場でもあるのです。

受託側システムは、決められた業務委託契約の中では、契約した内容以上のことはしたくないのです。また、経営層が前述したような現場の気持を認識していないので、受託者(メーカーや保守事業者)はそのようなセキュリティリスクまで解決すべきことではないということになります。仮に私が現場の担当者に強く説得しても、彼らは権限もお金もないので、とる手段としては言い訳しか返ってこないと思います。

江崎:私の経験からも、現場の方々は話をすると理解はするのですが、それを実行しようとすると上司のほうからストップがかかる、というようなことはよく聞きます。

名和:それはいつものことです。ですから、現場の味方をすると、どうしても私が一緒になって言い訳をしないといけなくなるのです。

このような実状ですから、まずはセキュリティの怖さを知らない上層部(経営側)に理解していただく、というところポイントなのです。

江崎:佐々木さん、いかがですか。

佐々木:私も同じ状況だと思います。やはり経営側の認識、さらにその会社のガバナンスも含めて、上層部がきちんと理解していることが重要なのです。つまり、IT(情報システム担当)の人とOP(制御システム運用担当)の人は、基本的に利害は異なるわけです。

OPの人は現場でモノの生産を効率化することが仕事ですが、一方、ITの人はシステムの安定運用やセキュリティを確保することが仕事だからです。それをそのまま同じレベルでぶつけてしまうと、いつまでたっても解決しません。

そこで、上層部が、「自社のビジネス目標はこうであるから、例えばIoTに取り組むのであれば、セキュリティ対策をきちんとやりなさい」と、きちんとガバナンスを効かせ両者が折り合える方針を指示しないと、いつまでたっても両者の溝は埋まらないのです。

米国企業におけるセキュリティの認識具合

江崎:ところで、米国企業のセキュリティの認識は、いかがでしょうか。

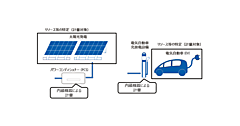

名和:私の実体験から申し上げますと、米国も、日本と同じような状況です。NEDO(新エネルギー・産業技術総合開発機構)の案件で、米国におけるスマートグリッド関連の実証事業をメキシコ州とハワイ州(図6)で行いました注6。この実証事業の関連で、数回にわたってさまざまな規模の電力会社やガス会社などの現場を訪問しましたが、一部においては日本よりもひどいセキュリティに対する意識が存在していることに、びっくりしました。

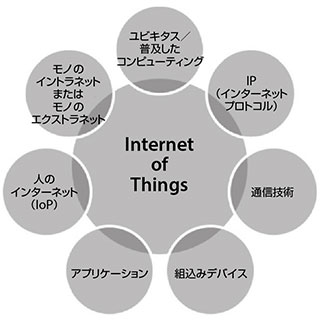

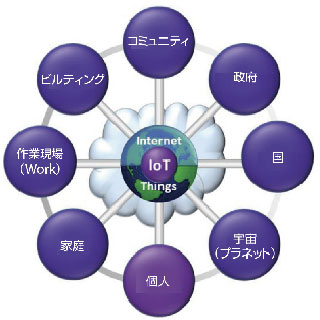

江崎:しかし、米国におけるIoTのセキュリティについては、DoD(国防総省)が、「IoTのための国防総省の政策提言注7」を2016年12月に発表するなど、頑張っていますよね(図7、図8)。

名和:はい。当社(サイバーディフェンス研究所)は、他国政府の関係組織と連携してビジネスを展開しています。特に、国防関連の組織のミッションは国民を守ることですから、そのために必要なことに最大限取り組んでいます。現在は、エネルギー業界を守るための取り組みにシフトしています。

例えば、米軍の一部では、マイクログリッドのサイバーセキュリティに関する取り組みを強化するために、数年間にわたってSPIDERSプログラム注8に取り組んでいます。何かインシデントがあった場合には、軍が自らの力でエネルギー事業者を防御できる体制や準備が整いつつあります。

江崎:DoD自身がセキュリティシステム自体を調達する、というようなことはやらないのですか。

名和:はい、やっています。DoDが電力会社と同じようなグリッドシステム(電力網)をつくって、軍が独自に運営し、そこでセキュリティのノウハウや運用技術について調査研究や実証を行っています。最終的に国のインフラを守るミッションをもっている軍が、自らの能力を向上させています。

江崎:DoDは、そもそもシステムに事故が起こらないようにする、ということまでもやっていますね。というのも、私はスマートグリッドについて米国NIST(National Institute of Standards and Technology、米国立標準技術研究所)が進めていたプロジェクト(パネル)の1つに参加して活動したことがあります。

NISTのパネル(SGIP注9)のなかにサイバーセキュリティグループがあって、ここが技術仕様をOKといわないと、NISTの資材調達リスト(COS注10)に載らないという仕組みがきちんとできています。

米国ではそのような調達の仕組みも含めて、企業などがサイバー攻撃を受けたときに、乗り込んで行って、助けてあげるというシステムをつくっていますね。

名和:その通りです。日本ではサイバー攻撃を受けてしまったら、被害組織やセキュリティ開発関連企業などに、その被害状況について官公庁から問い合わせが殺到します。

日本の場合は残念ながら、サイバー攻撃を受けた企業に対して国の組織や機関が主体的に「守る」仕組みを作ろうとする意思はもっていないようです。

佐々木:名和さんが米国の良い面を話されましたが、悪い面もあります。それは、セキュリティに関連する組織や機関が多過ぎるという問題です。例えば、DoDをはじめ、「DHS」(米国国土安全保障省注11)や、電力業界では民間団体「NERC」注12などもあります。

さらに州政府などにもセキュリティ部局があり、何かインシデント(サイバー攻撃)が起こったときに、各組織への報告義務があるため、サイバー攻撃を受けた企業や事業者などは書類の作成が多くなってしまい、それだけで疲弊してしまう面があります。

江崎:それは、制度疲労のようなものですね。

佐々木:そうです。制度ががっちりし過ぎているために、多くの関係組織や部署に、しかもそれぞれ異なるフォーマットでサイバー攻撃の報告をしなくてはならないので、現場の担当者には負担がかかり、困っています。ですから、日本がそのまま米国を真似るのはどうかな、と思います。

▼ 注6

①米国ニューメキシコ州における実証事業(事業期間:2009〜2014年度)

②米国ハワイ州における実証事業(事業期間:2011〜2015年度)

https://www.jstage.jst.go.jp/article/ieiej/34/8/34_541/_pdf

▼ 注8

SPIDERS:Smart Power Infrastructure Demonstration for Energy Reliability and Security、米国国防省(DoD)が推進している「エネルギーの信頼性と安全保障のためのスマートパワー・インフラストラクチャ・デモンストレーション」計画。一般の電力網の事故や攻撃という事態が発生した場合に、ミッションクリティカルな施設(例えば交通機関や金融機関等の社会的に重要なシステム)に電力を供給するために、マイクログリッドの導入が検討されている。

▼ 注11

DHS:Department of Homeland Security、米国国土安全保障省。ハイジャックされた民間航空機がニューヨークのWTC(世界貿易センタービル)などに激突した同時多発テロ事件(2001年9月11日に発生。死者は3,025人にものぼった)の後の2013年1月に発足した。

▼ 注12

NERC:ナーク。North American Electric Reliability Corporation、北米電力信頼度協議会。北米の電力システムの信頼性向上のために作られた民間の団体。米国連邦エネルギー規制委員会(FERC:Federal Energy Regulatory Commission)から、北米唯一の電力信頼度機関(ERO:Electric Reliability Organization)として認定されている機関。電力インフラにおけるサイバーセキュリティ対策に関する重要な標準「CIP:Critical Infrastructure Protection」を策定し提供している。各電力事業者には順守が義務付けられ、違反した場合には罰則規定もある。