サイバーセキュリティに関して誰が責任をとるのか?

江崎:それでは、サイバーセキュリティに関して、政府などは責任を果たせないのではないですか。また、それを教育するのは誰の仕事になるのでしょうか。

名和:IT部門のほうは、会社業務を効率化することがミッションですから、他社と連携するISAC的なことはしないのです。しかし、電力については安定供給というミッションがあります。つまり電力システム分野は、IT部門とはプレイヤーが異なるため、教育するとなると、ビジネスセンスをもった責任ある人が教えることになります。

江崎:最終的には、誰が責任をとることになるのでしょう?

名和:インフラについては国家だと思います。

米国では、DHS(米国国土安全保障省)などの政府機関や公的機関が、インフラ事業者に対してサイバーセキュリティの運用上の直接的支援を段階的に始めています。そして、その組織および予算とも集約化の傾向にあります。つまり米国は、国家の意思としてインフラを守る姿勢を打ち出しており、国がその責任を担おうとしています。

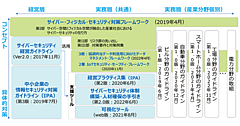

しかし日本では、それぞれの省庁が独自の施策を進め、いまだに組織も予算も分散化しているため、他国に比べるとそれぞれの施策は小粒で、一部重複も見られます。

江崎:立場によって、いろいろな受け取り方がありますが、米国政府はサイバーセキュリティを理由にして、企業をコントロールしようとしているとは考えられませんか。

名和:たしかに、そういう面はあります。しかし、コントロールしないと国家としてのセキュリティは守れません。

江崎:サイバーセキュリティというのは、企業をコントロールする理由をつくりやすい面がありますが、そのような気配はありませんか。

名和:そのような気配は、上部機関においては感じるところもあります。ですから、国家は、多重人格者的な面を持ち合わせているように感じています。

佐々木:米国は、重要インフラ防護に関して、なるべく国家がコントロールしようとしている意図があるかと思いますが、現実問題として、規制だけで事業者のセキュリティレベルが十分になるわけではないので、民間の自主努力を促したりしています。

例えば、米国の電力会社は3,000社以上もあるので、ES-C2M2注15と呼ばれるセキュリティ成熟度を向上させるための自己診断ツールをDoE(米国エネルギー省)が策定して、事業者に提供しています。また、英国では、スマートメーターのプライバシーについての規制を除いて、電力システムのセキュリティ規制はなく、事業者に任せていますので、その国の文化や業界特性によるのかもしれません。

江崎:そのような状況で、国家を信用していいのでしょうか。

名和:あくまでも米国の話ですが、国家として国を守るためにサイバーセキュリティを強化しているのですから、信用せざるを得ないという雰囲気です。国家レベルのサイバー攻撃に対して、一企業は無力に近いと認識している(米国の)経営者が多くなっています。

一企業の判断で独自で取り組みを進めて攻撃対処に失敗してしまった場合、その後は謝罪だけでは済まされない状況になってしまうと思います。この必然的に考えられる最悪の結果は、すでに十分予見可能となっています。

シーサート(CSIRT)とピーサート(PSIRT)の違い

江崎:国や政府レベルでほんとうに頑張っている国と、政府が機能していない国という話が出てきましたが、実際の現場の状況は、どこの国でもほぼ同じでしょうか。

名和:他国と比較すると、日本人のほうが、与えられた仕事以上のことを頑張ってくれるので非常に優秀だと思います。

IT部門の方は、サイバーセキュリティに関して、教育訓練のための予算や時間がほとんどないのに独学に近い形で勉強して、1年経って習得できるようになっている方も相当いらっしゃいます。

江崎:具体的には企業のどういう部門の人々ですか。

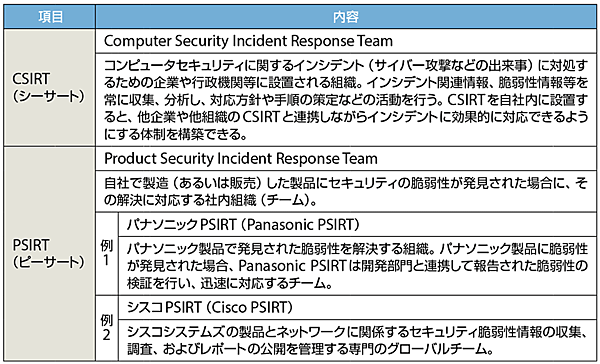

名和:具体的には、CSIRT(シーサート。Computer Security Incident Response Team、コンピュータ・セキュリティ・インシデント対応チーム)です。この部門の人々は、上層部から軽くいわれた程度なのに、いろいろと研究・勉強してできるようになったのです。これはすごいと思いませんか? 給料はまったく上がっていないのに、ですよ。

江崎:それはIoTのビジネスをしているところに、CSIRTが徐々に入っていって、うまく回り出しているということですか? また、現在の日本のレベルは小学生レベルぐらいにはなったということでしょうか。

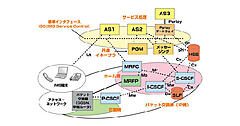

名和:いや、すでに現場では中学生レベルくらいまで上がっています。実際に現場へ行くと、ある程度解決できるようになっていて、新たな見通しはついてきています。OTとITを結合したCSIRTも作られ、ほんとうに頑張って、解決しています。

江崎:企業の工場などで生産され、出荷される製品(セキュリティ製品ではない)のセキュリティ品質についての現状はどうでしょう?

名和:製品については、CSIRTとは別に、製品の脆弱性などを取り扱うピーサート(プロダクトサート。PSIRT:Product Security Incident Response Team)があります

(表5)。PSIRTは、CSIRTとは別の取り組みをしていますので、両者を単純に比較することはできないと思います。

表5 シーサート(CSIRT)とピーサート(PSIRT)の違いとその例

出所 各種資料をもとに編集部作成

佐々木:CSIRTについては、一部の先進的な企業を除いて、箱だけはできてはいるが中身はまだこれからというところが多いかと思います。工場のCSIRTとなると、セキュリティの事故が起こったときに、ITとOT部門の連携を密にするための橋渡しをする必要がありますが、IT、OT両方がわかる人材が不足しているため、十分に機能するにはまだ時間がかかるという印象です。

PSIRTは、まだ設置している企業は大手に限られていますが、IoTの進展とともに広がっていくと思います。

江崎:PSIRTは、きちんと機能しているのでしょうか。

名和:表5の例1、2に示すように、パナソニック製品(例:家電製品やエアコンなど)で発見された脆弱性を解決する「Panasonic PSIRT」や、シスコシステムズの製品(例:ルータやスイッチなど)についての「Cisco PSIRT」があり、たいへん活躍しています。

パナソニックの場合は、品質管理の中にPSIRTがあります。また、横河電機グループでは、組織を横断したYOKOGAWA PSIRTを推進しています。

佐々木:IoT時代を迎え、インターネットに接続されるIoTデバイスの数が急速に増えてきています。このため、これまでセキュリティや脆弱性と関係が薄かった製品メーカーにも、サイバーセキュリティへの対応が厳しく求められるようになってきました。このような背景から、急速に各企業内においてPSIRTの設立や準備が進展し始めています。

江崎:エネルギーや電力系の企業の場合は、PSIRTのような組織はどちらかというと機能していないように見えますが。

名和:その分野については、先ほど話題になった電力ISACなどがスタートしていますので、その取り組みが期待されています。現状は、すでに機能している企業もありますが、機能していない企業も同じ数だけある、という認識です。

3年前であったら、全部だめという状況だったと思います。しかし現在は、対応できているところと、できていないところが混在していると見ています。

江崎:セキュリティの取り組みで先進的に活躍されているような部署は、会社からきちんと評価されているのですか。

名和:そこは会社の仕事としての位置づけですから、「特別な活動をしている」という評価はされていないと見ています。

江崎:そのような状況ですと、会社のなかで今後とも継続的に取り組んでいくための「ビジネスインセンティブ」(奨励金)というようなことが起こりにくいですよね。頑張ってきた人が、昇格して他部門に異動して現場を離れると、その取り組みが消失してしまうことになりませんか。

名和:そうですね。今わずかな人たちがリードして汗をかいて頑張って、それにみんな感化されて頑張っているのが現状だと思います。OTからITに歩み寄って一緒に頑張っているのですが、そのリーダーがいなくなると、もとに戻ってしまう危惧はあります。

佐々木:セキュリティの分野は、サイバー攻撃を受けるとその瞬間は話題になりますが、何も攻撃を受けない日常は、ただ粛々(しゅくしゅく)と地道にコツコツと取り組むことになります。ですから、誰かがそれをきちんと評価してあげないと、キーパーソンが会社を辞めてしまうケースもあります。

そこで、PSIRTやCSIRTなどの組織をきちんと位置付けて、経営層の理解はもとより、組織的に、持続的に対応する社内のチーム作りが重要となってきているように思います。(後編に続く)

◎Profile(敬称略)

江崎 浩(えさき ひろし)

東京大学 情報理工学系研究科 教授

1987年 九州大学 工学部電子工学科 修士課程修了。同年4月に株式会社東芝に入社。1990年より2年間、米国ニュージャージー州ベルコア社、1994年より2年間、米国ニューヨーク市コロンビア大学にて客員研究員。

1994年 ラベルスイッチ技術のもととなるセルスイッチルータ技術をIETFに提案し、その後、セルスイッチルータの研究・開発・マーケティングに従事。1998年10月より東京大学 大型計算機センター 助教授、2001年4月より東京大学 情報理工学系研究科 助教授。2005年4月より現職。

WIDEプロジェクト代表。MPLS-JAPAN代表、IPv6普及・高度化推進協議会専務理事、JPNIC(日本ネットワークインフォメーションセンター)副理事長、ISOC(Internet Society)理事(Board of Trustee)。東大グリーンICTプロジェクト代表、日本データセンター協会 理事/運営委員会委員長。工学博士(東京大学)。

名和 利男(なわ としお)

株式会社サイバーディフェンス研究所 専務理事・上級分析官

海上自衛隊において、護衛艦のCOC(戦闘情報中枢)の業務に従事した後、航空自衛隊において、信務暗号・通信業務/在日米空軍との連絡調整業務/防空指揮システム等のセキュリティ担当(プログラム幹部)業務に従事。

その後、国内ベンチャー企業のセキュリティ担当兼教育本部マネージャ、JPCERTコーディネーションセンター早期警戒グループのリーダーを経て、サイバーディフェンス研究所に参加。専門分野であるインシデント・ハンドリングの経験と実績を生かして、CSIRT構築および、サイバー演習(机上演習、機能演習等)の国内第一人者として、支援サービスを提供。

最近では、サイバーインテリジェンスやアクティブディフェンスに関する活動を強化中。

佐々木 弘志(ささき ひろし)

マカフィー株式会社 サイバー戦略室シニア・セキュリティ・アドバイザー CISSP

PLC(Programmable Logic Controller)などの制御システム機器の開発者として14年間商品開発に従事した後、2012年マカフィー株式会社に入社。制御機器開発者としての知識を生かし、マカフィーにおける重要インフラおよびIoTセキュリティのエバンジェリストとして関連各社への啓発活動を行っている。また、2016年5月より、経済産業省 非常勤アドバイザー「情報セキュリティ対策専門官」として、経済産業省のサイバーセキュリティ政策への助言を行っている。

最近の主な活動は、内閣サイバーセキュリティセンター委託調査「EU諸国及び米国における情報共有体制」に関する調査において欧州現地ヒアリング調査実施(2016年)、独立行政法人 情報処理推進機構(IPA) 産業サイバーセキュリティセンターのサイバー技術研究室リサーチフェロー、および事業者向けカリキュラムの講師担当(2017年)

▼ 注15

ES-C2M2:Electricity Subsector Cybersecurity Capabiålity Maturity Model、電力分野におけるサイバーセキュリティへの自己診断ツール。