困った問題:人事配置のローテーションが早過ぎる

江崎:そういう意味でいうと、日本のセキュリティを、海外の例を参考にしながらどう着地させていくかをきちんと考えなければいけませんが、幸い日本の本格的な取り組みはこれからなので、逆に取り組みやすいかもしれませんね。しかし、日本の企業においても、国(政府)においても人事配置のローテーションが早過ぎるのは困った問題です。セキュリティに関するエキスパートが育っていないこと、担当者の業務経験のノウハウがドキュメント(文書)化されていないことも問題です。

佐々木:はい。それもこれもすべて日本の企業の場合は、経営層の理解がなく、セキュリティ担当者の社内の地位が低いためです。セキュリティの部署に配属されてそこで活躍しても、すぐ他の部署に異動になってしまう。これは、企業だけでなくて日本の政府内でも普通に起こっています。政府の場合、各省では2年おきくらいのローテーションで人事異動が通例となっていますね。理解ある人が異動してしまい、また新しくセキュリティを知らない人が配属される、というようなことを繰り返しているのです。海外の方に、この話をするとびっくりされます。

カギとなるのはやはり経営層の理解やガバナンス

〔1〕日本で情報共有が進まない理由

江崎:サイバー攻撃に対処するには、企業間の「情報提供と情報共有」が重要なカギになってくるということですね。

佐々木:その場合、情報共有は確かに大事なのですが、これは順番でいうと最初ではなく最後のほうかなと思っています。その理由は、まず経営層の理解やその会社の体制(ガバナンス)が重要だからです。与えられた情報(情報共有)を生かす仕組みがないと、結局、「会社の経営にまで影響があるかもしれない脅威の情報をもらいました」「こういう事件がありますよ」と報告しても、それを社内で展開することもできず、結局、会社で使えないのです。

日本で情報共有があまり進まない理由の1つに、そもそもそれを大事なこととして扱う体制や、それを価値がある情報と思える人がまだまだ少ないということがあります。

ISAC注7については海外などで話を聞いていても、失敗するところと成功するところがはっきりしています。失敗するところは、そこにいる人たちの業界自体もそこまで重要視されていないのです。

例えばオランダには水のISACなどがあるのですが、あまりうまくいっていないと聞きます。なぜかというと、彼らの中でそこまで意識が高くない人たちが集まって一生懸命情報共有しても、何を共有していいかわからないし、もらった情報の利用方法もわからない。結局、そこにいる人たちのレベルが上がらないから、ISACによる本格的な情報共有も進まないのです。

江崎:そうすると、その情報共有にしても、1つには経験則的に言うと、多分あまり急に立ち上げ過ぎてもよろしくないということですね。

佐々木:そうです。だから成功しているISACの話を聞くと、結局最初はワークショップなどで、みんなで学びながら仲よくなっていくという過程をとる。その過程でみんながレベルアップし、互いに理解を深められるので、ちょっと機微な情報なども交換しやすくなる。だからISACの成長とともにその人たちも成長できるのです。頻繁に担当者が代わったらだめなのです。

江崎:ISACでうまくいっているところは、最初にISACを立ち上げたコアのメンバーが頑張っています。業界のコアの人たちがほんとうに情報共有して、コアの部分を残しながら少しずつ共有部分を増やしていっています。

〔2〕日本のテレコムISACと米国の成功例

名和:そのようなことに留意して、うまく運営している典型が、日本の場合、テレコムISAC(Telecom-ISAC Japan、2016年に一般社団法人ICT-ISACに改組、「前編」参照)です。

最近、日本では、政府のサイバーセキュリティ戦略本部が、2020年およびそれ以降のサイバーセキュリティの在り方について、「サイバーセキュリティ戦略中間レビュー」を発表しました(2017年7月13日)注8。ここでは、今後、サイバー空間を構成するネットワークやコンピュータなどの高性能化に加え、IoT、人工知能(AI)、ブロックチェーン(分散型台帳技術)などの新しい技術革新にも適切に対応していく必要がある、という先進的な方針を出しています。

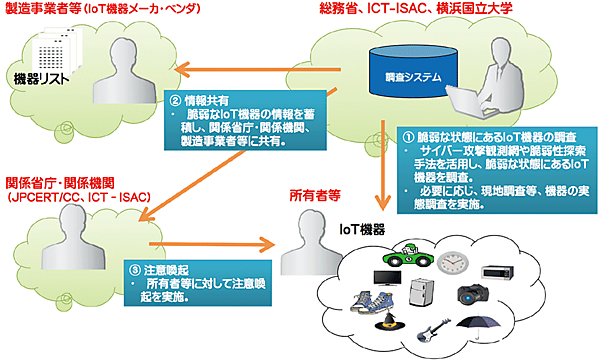

このような動きと同期して、テレコムISACは、図4に示すように、総務省、横浜国立大学などと連携して、重要IoT機器を中心にIoT機器の実態調査を予定しています。脆弱なIoT機器を特定した場合には、その所有者などに対して注意を喚起する方針となっています。

図4 テレコムISACにおける脆弱なIoT機器の調査および注意喚起のイメージ

出所 http://www.soumu.go.jp/menu_news/s-news/02ryutsu03_04000088.html、http://www.soumu.go.jp/main_content/000505558.pdf

江崎:米国の場合はいかがですか?

名和:米国でもそのような問題意識があって、防衛領域におけるISACに相当するものとして、DoD DIB(Defense Industrial Base、国防総省 防衛産業基盤)のサイバーセキュリティ/情報保証プログラム、およびその運用管理部門としてのDC3(DoD Cyber Crime Center、国防総省サイバー犯罪センター)という組織があります。

ここでは、新しい取り組みとして数年前から、各組織の共有情報を収集し、それを分析して還元するということを行っています。アナリスト(A:Analyst)という言葉を使って、AtoAミーティングというミーティングが適時行われ、情報共有が行われています。

このミッションはISACと多少違うのですが、これが米国でうまく行われている事例です。

▼ 注7

ISAC:アイザック。Information Sharing and Analysis Center、重要インフラに関連する業界(分野)内でセキュリティに関する情報共有を行うための組織。分野ごとに固有のISACがある。米国で多く設立されているが、日本でもTelecom-ISAC Japanや金融ISACが設立されている。