ボトムアップではなくトップダウンで「部分最適」を防ぐ

江崎:要は、丸投げしてしまっているが、その丸投げ先がどんどん変わってきているという現象が起こっているのですね。

名和:そうです。

江崎:それは、企業にとってかなり深刻な状況になってきていますね。

名和:ここ数年、特に顕著にそれを感じます。

佐々木:そのような背景から考えますと、セキュリティに関しては、ボトムアップではなかなか難しいというのが正直な感想です。いろんな事業部門がある会社で、それぞれの「現場が頑張ればいい」とよく言われるのですが、そうすると、全社的ではなく、「部分最適」が起こってしまうのです。

例えば、USBメモリの取り扱いの方法1つをとっても、社内のA部署とB部署でUSBメモリの取り扱い方が違う、ということが普通に起こってしまう。その部署が完全に独立していればいいのですが、何らかの形で各部署がみんなつながっているので、例えば、2017年5月に確認されたワナクライ(WannaCry注4)によるサイバー攻撃の場合、国際的にサーバへの大規模な攻撃を受けてしまい、その企業だけでなくグループ企業全体がウィルス(ワナクライ)に感染してしまったケースもありました。

このようなことが起こってしまうため、ボトムアップではなくトップダウンでないと、セキュリティに対応できない状態が発生しています。つまり、現在の日本の経営形態では対応しにくいところがあるため、いろいろな現場の方とお話していて、ここが一番苦労しているところなのです。

江崎:ということは、経営層の人は、先ほど話したように、CIOとCISOをきちんと区別して、セキュリティに関して、経営的視点からリスク管理も含めてきちんとしなさい、ということですね。

名和:そうです。多分、今の多くの経営層の方々は、ほとんどサラリーマンから上がっているので、セキュリティ対策を行う場合、具体的なコストや人手もかかるため、ミニマムのことしから行わない傾向があります。

江崎:ミニマムのことしかやっていないため、いざという時のリスク管理ができないという現象が起こりつつあるわけですね。

電気・ガスのエネルギー自由化時代のセキュリティ

〔1〕自由化によるコストダウン体質で低下するセキュリティレベル

江崎:ところで、去年(2016年4月:電力自由化)と今年(2017年4月:ガス自由化)と続けて、電気・ガスなどのエネルギー市場自由化時代を迎えて、例えば具体的に電力網(グリッド)に関係するスマートグリッドやVPP(Virtual Power Plant、仮想発電所)などに関するセキュリティはどのように対応されているのでしょうか。

名和:エネルギーの小売完全自由化が始まり、エネルギー関連の大手企業ほどコスト意識が非常に高くなりました。また、エネルー業界の統廃合注5も進んでいます。

このため、IT化を図りコストを切り詰めて、競争力を高めていこうとしています。そうすると、3年後の2020年まで、急激に変わっていくと見ています。さらに日本においては、2020年から送配電部門の中立性を一層確保する観点から法的分離による送配電分離が行われますので、セキュリティ対策に関する投資捻出へのモチベーションが低下していくのではないかと危惧しています。

江崎:今後、エネルギー業界は頑張っていくけれども、企業の統合化が進み、市場での競合が激しくなるため、コスト面から、セキュリティ分野にあまり人も金も投入できなくなる、ということですね。

名和:一番怖いのは、サイバー攻撃の脅威を知らない企業のリーダーがそれを進めていることです。多くの企業のリーダーは、経験上、10年前あるいは20年前の低いセキュリティレベルあるいは低い脅威(サイバー攻撃)のレベルしか、認識(あるいは体験)されていません。ですから、現在の、以前とは比べられないほど高いサイバー攻撃のレベルを理解しにくいのです。このような背景から、そのような企業ででき上がったセキュリティ対策は、未来のサイバー攻撃に対して、脆弱なものなっていくと予想されます。

江崎:佐々木さんいかがですか。

佐々木:まったく同じ意見です。今の電力・ガスなどのエネルギー業界は、自由化を背景に、各社が厳しいコストダウンを求められています。IoT(つなぐこと)を活用して、これまでよりはエネルギーをユーザーに安く提供するようになりますが、まだ発展途上ですからセキュリティレベルは下がる傾向にあると思います。

ただ、それに気づいて何とかしようとしている電力会社もありますが、そのような意識がない会社もあります。一方、電力ISAC(「前編」参照)のような動きや、ITとOTの融合をさせるようなことも認識されるようになってきており、業界でも取り組みが始まっています。

ただし、業界全体でセキュリティに関する情報共有に取り組もうとすると、今までデータを出すことにクローズだった人たちは、なかなかデータを出したがらない。これをどうやって説得し解決するかという点は、電力分野に限らず、どの業界でも課題になっています。また、これは日本だけではなくて、世界中で同じ課題となっています。

江崎:私も、政府の委員として電力のセキュリティ対策をつくるときはいろいろ取り組みましたが、最初はそもそも情報共有したくないというところから始まって、かなり抵抗されました。

名和:まさにその通りです。

〔2〕民間のセキュリティシステム向上のための業界基準

江崎:かなり抵抗が強く難しい面がありましたが、政府の審議会などで審議の結果、例えば、経産省の報告書などには、サイバーセキュリティの重要性が書かれるようになってきました。しかし、書いてもらったことを実際にできるかどうかということが勝負なのです。そこで、とりあえず民間ではどうすればよいのでしょうか。

名和:民間では権限がないので厳しいと思います。先日も早朝に、北朝鮮のミサイルに対処するために、各政府機関の局長が緊急参集チームということ召集されましたが、局長が参加する理由は、局長が法的な権限をもっているからです。各種法律について、最高レベルの権限をもつのは大臣ではなく局長クラスなのです。民間にはそういう権限が十分に与えられていないのです。

江崎:しかし、インシデントの際の実際のオペレーション(対応)は、民間の仕事になるため、政府の動き以前に民間がシステムのレベルを上げておく必要がありますね。これは、前編の最初の話に近づくわけです。つまりインシデントが起こったときに、助けてくれるのは、国の仕事になるのかもしれないけれども、それ以前に、民間のクオリティを上げておかなければいけないわけですよね。

名和:そうです。しかし、クオリティを上げるのは企業の経営層にとってコストになりますので、やはりレギュレーション(規制)をつくる公的機関や業界団体がないと、ちょっと対応が厳しいと思います。

江崎:業界の皆さんが守れるような基準などを、まず業界がつくるのが一番健全なような気がしますが。

名和:はい。商慣習(日常的な商取引の過程で形成されている慣習)に入れ込むのが一番いいのではないかと思います。

江崎:商慣習に入れ込むというのは、具体的にはどのような例がありますか。

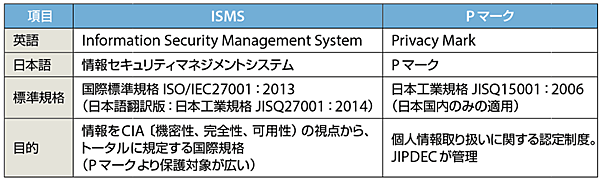

名和:成功事例としては、国際標準としてのISMS(情報セキュリティマネジメント システム。ISO/IEC27001:2013)や国内標準としてのPマーク(Privacy Mark。プライバシーマーク)などが、多くの賛同を得て作成されました(表1)。

表1 国際標準のISMSと国内標準のPマーク

JIPDEC:ジップデック。Japan Institute for Promotion of Digital Economy and Community、一般財団法人日本情報経済社会推進協会

CIA:Confidentiality(機密性)、Integrity(完全性)、Availability(可用性)

ISMS:Information Security Management System、情報セキュリティ管理システム。企業や組織が情報を管理し、機密を守るため管理システム。ITシステムのセキュリティ対策をはじめ、情報を扱う場合のセキュリティポリシー(方針) を含めた総合的なリスク管理体系のこと。国際標準規格 ISO/IEC27001:2013、日本工業規格 JISQ27001:2014などで標準化されている。

Pマーク:Privacy Mark、プライバシーマーク

出所 各種資料より編集部作成

これによって、日本もセキュリティレベルがだいぶ上がっています。例えば、現在、日本は、世界におけるISMS認証取得事業者数の3分の1以上の企業が取得するなど、すごい数になっています。これらは経産省の管轄(商慣習)ですが、同じようにセキュリティ対策も商慣習として、日本でも入れ込むことができるような気がします。

▼ 注4

ワナクライ(WannaCry):ワナクリプター(WannaCryptor)あるいはワナクリプト(WannaCrypt)とも呼ばれる。2017年5月に、全世界の企業や組織を攻撃したマルウェア(ウィルス)の一種。データをウィルスで暗号化して(人質にして)読めないように改ざんし、身代金を要求するランサムウェア(Ransomware)の一種。自己増殖するため、社内ネットワークに接続された各端末へ次々に感染が拡大した。

ランサムウェアとは「Ransom」(身代金)と「Software」(ソフトウェア)を組み合わせた造語で、身代金要求型ウィルスとも言われる。感染した端末内に保存されたデータをウィルスで暗号化して読めないように改ざんし(「人質」にして)、その暗号化したデータ(人質)を復号するために、脅迫文書(例:お金を払えば復号するという文書)を送り金銭を要求する攻撃方法。

▼ 注5

例えば、2017年4月1日、JXホールディングスと東燃ゼネラル石油が経営統合し、JXTGホールディングスという新会社を発足させた。