なぜ、日本でPマークがうまくいったか

なぜ、日本でPマークがうまくいったか

江崎:Pマーク(図3)がなぜうまくいったかというと、その仕様づくりを政府だけではなく、民間と政府の中間のところで基準をつくったからです。しかも、法律(守らないといけないというもの)ではなく、この基準でつくるとPマークを付けられますよ、というインセンティブで関心を集め、導入しやすくしたのです。

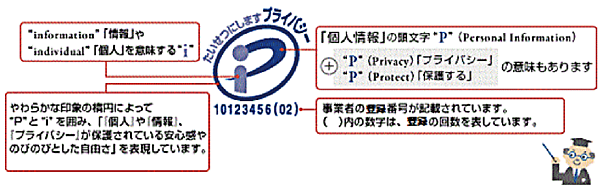

図3 プライバシーマーク(Pマーク、中央※1)とそのデザイン・コンセプト

※1 プライバシーマーク制度:企業や団体など(事業者)の個人情報保護の体制や運用の状況が適切であることを、消費者に上図のような“プライバシーマーク”(Pマーク)というロゴマークを用いてわかりやすく示す制度。1998年から日本情報経済社会推進協会(JIPDEC)が運営している。プライバシーマークの使用が認められた事業者はプライバシーマーク付与事業者(2017年11月現在、約1万5,000社※)と呼ばれ、「個人情報」を大切に取り扱う事業者として、ホームページや名刺、ポスターなどにプライバシーマークを使用している。

※ https://robins.jipdec.or.jp/robins/reference_ImportSearchAction.do

出所 https://privacymark.jp/wakaru/about.html

名和:政府の調達仕様書の項目に入った(加えられた)ということですね。

江崎:そうです。そういうことが、効果があるのです。そこが一番大切ではないかと思うのです。ですから私も、政府の委員会で話す時は、サイバーセキュリティは大事なのでPマークを位置づけた調達仕様書にしたほうがよいと、進言しているのです。それが米国の場合、私の認識では、GAO(会計検査院)とGSA(米国連邦政府調達庁)とNIST(米国国立標準技術研究所)の関係注6がうまくいっているので、そのように進むとよいと思っています。

名和:私も、そうだと思います。

江崎:CISOが、会社全体のリスク管理の視点から、自分の会社の発注形式を統一してくれればよいのです。特に大きな会社の場合、部門ごとに違うのではなく、調達仕様の面倒をみる監査機関があって、サイバーセキュリティに関するチェックをすべて行うようなガバナンスが欲しいですね。そうするとアウトソースもしやすくなる。

佐々木:その通りです。

江崎:なぜかというと、アウトソースはとても重要だからです。つまり企業の内部だけでやると、CISOというのは、会社の利益が短期間に上がるほうに引きずられてしまうので、できればサードパーティや中立性(ニュートラリティ)の高いところにアウトソースしたほうがよいと思います。

そうすると、今後、そのような視点からサイバーセキュリティ関連のビジネスやサービスを展開するのは、結構よいビジネスになるのではないでしょうか。今後、産業構造も大きく変化しますし、リスクはますます増える方向にあります。例えば会社を買収する場合にも、そのリスクをどう減らすか、というようなことが増えてくるのではないでしょうか。

名和:その際、今後、リスクが増えていくということを、その会社のすべての関係者に認識していただかないと、私などがコンサルタントとして訪問したときに「またあの人が来て、言っている」と、迷惑そうに言われてしまうのです。

佐々木:私もよく言われますね。「あの人、また来た」というように見られています。

江崎:お話を聞いていると日本の会社では、全般的に、セキュリティに限らず、リスク管理というのはあまり熱心にやっていないようですね。

名和:やっていませんね。

江崎:サイバー攻撃関連以外にも、会社の中には、セキュリティに関連することがいっぱいありますが、会社として、そこもあまり管理できていない。そこをきちんとしていくことも重要ですね。

▼ 注6

GAO:Government Accountability Office、会計検査院

GSA:General Services Administration、米国連邦政府調達局

NIST:National Institute of Standards and Technology、米国国立標準技術研究所