5Gセキュリティの最新動向<その2>ITU-T SG17における5Gセキュリティの展開

― SDN/NFV対応の新セキュリティ方式「SDSec」を策定へ ―2019年9月11日 (水曜) 0:00

5Gセキュリティについては、国際標準機関であるITU-TのSG17(Study Group 17、第17研究委員会。担当:セキュリティ)でも議論が重ねられている。

TTC セキュリティ専門委員会 委員長およびITU-T SG17副議長を務める、三宅 優(みやけ ゆたか)氏(写真、株式会社KDDI総合研究所 スマートセキュリティグループ グループリーダー)は、2019年6月17日、「ITU-T SG17での5Gセキュリティの議論」についての講演を行い、ITU-T SG17のWP1(Telecom/ ICT security)内での検討状況について紹介した。

なお、ITU-Tに対する日本からの5Gセキュリティに関する提案や対処方針などの技術的な中身の検討は、2011年12月に設立された「TTC セキュリティ専門委員会」で行われている。この専門委員会は、2018年9月に設立された「5GMF(第5世代モバイル推進フォーラム)」のセキュリティ検討アドホック(特別委員会)とも連携して活動している。

ITU-T SG17における5Gセキュリティの検討:3つの課題

写真 株式会社KDDI総合研究所 三宅 優氏

出所 編集部撮影

ITU-T SG17は、ITU-Tの中にある研究委員会の1つ注1で、セキュリティを担当しているが、SG17の下には、4つの作業部会(Working Party。WP1〜WP4)注2がある。

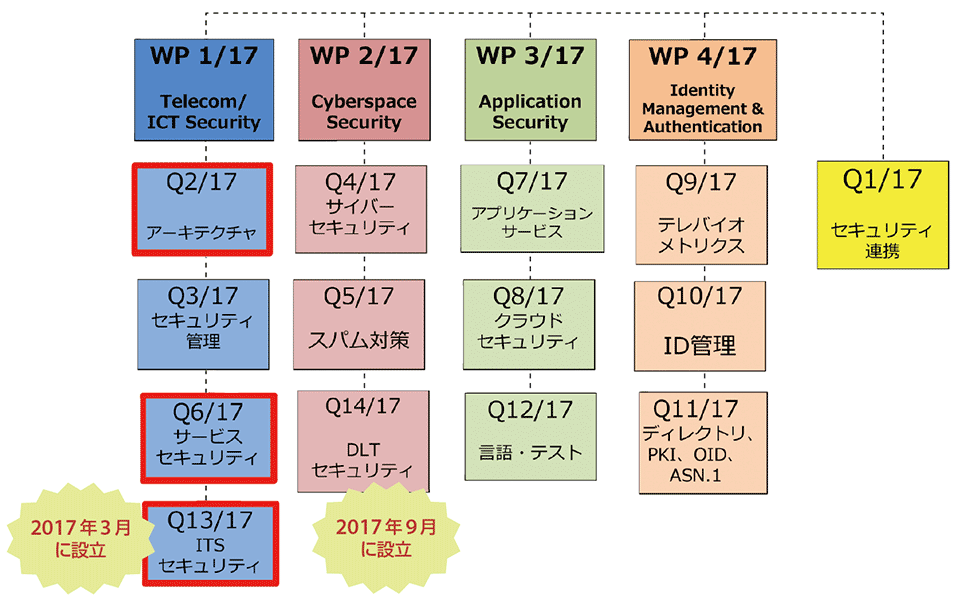

図1に示すように、ITU-T SG17では現在、Q1(課題1)〜Q14(課題14)(Q:Question)の14の課題が設定されており、5Gに限らず広くさまざまな議論が行われている。

図1 ITU-T SG17(担当:セキュリティ)の課題構成

ITU-T:International Telecommunication Union Telecommunication Standardization Sector、国際電気通信連合 電気通信標準化部門

SG 17:Study Group 17、第17研究委員会

WP:Working Party、作業部会。SG 17にはWP1~WP4(WP1/17、WP2/17、WP3/17、WP4/17)の4つの作業部会がある

Q:Question、課題

ITS:Intelligent Transport Systems、高度道路交通システム

DLT: Distributed Ledger Technology、分散型台帳技術。ブロックチェーンで使われている技術

出所 三宅優(TTCセキュリティ専門委員会 委員長)、「ITU-T SG17における5Gセキュリティの議論」、2019年6月17日

5Gのセキュリティに関しては、赤枠で囲った「Q2:アーキテクチャ、Q6:サービスセキュリティ、Q13:ITSセキュリティ」の3つで審議が行われている。

前出の特集1の図1に示したように、5Gセキュリティに関しては、モバイルシステムへの攻撃に対応するための5Gコアネットワーク側のセキュリティ標準仕様の策定に加えて、端末側のスマートフォンやIoTデバイスが感染するマルウェア(悪意のあるソフト。ウィルスやワームなど)の増大や、感染した端末を操作するボットネット注3による攻撃の拡大、さらにシグナリング(制御信号)関係を狙ったDoS攻撃が行われると予想されている。

しかし、同図1の右側に示すように、高信頼・超低遅延通信(URLLC)を目指す5Gにとって、暗号処理などのセキュリティ機能によるオーバーヘッド(付加的な処理)によって処理が重くなっては、低遅延通信の実現が難しくなってしまう。

また、最近では低遅延通信の実現に向けて、エッジコンピューティングが注目されており、これとセキュリティをどのようにバランスを取っていくかなど、いろいろな議論が出てきている。そのため、3GPPだけでなくITU-TやGSMA(GSM協会:モバイル通信事業者の業界団体)などの他の団体でも、広くセキュリティの検討が進んできている。

▼ 注1

総務省:ITU-Tに関する最近の動向。電気通信標準化部門(ITU-T)における研究委員会、2019年1月

▼ 注2

WP:Working Party、作業部会。作業部会は、SG(研究委員会)の下の常設組織として「勧告」「報告」の作成など行う。現在、三宅氏は、WP1の議長ともなっている。WP1:Telecommunication/ ICT Security(電気通信/ICTセキュリティ)、WP2:Cyberspace Security(サイバー空間セキュリティ)、WP3:Application security(アプリケーションセキュリティ)、WP4:Identity management and authentication、(ID管理と認証)。

https://www.ituaj.jp/wp-content/uploads/2013/05/2014_01-5_sf_r.pdf

▼ 注3

ボットネット:パソコンやスマートフォンを、悪意のあるの第三者の指示通りに動くロボットにしてしまうプログラムをボットという。これらを集めてネットワーク化して、パソコンやスマートフォンなどの攻撃を行うのがボットネット。

5Gセキュリティ・ワークショップでのトピックス

ここでは、まず、2018年3月19日に、スイス・ジュネーブで開催された「ITU Workshop on 5G Security」注4での発表の中から、各標準化団体や企業で検討されているトピックを紹介する。

〔1〕5G環境で何が変わるか

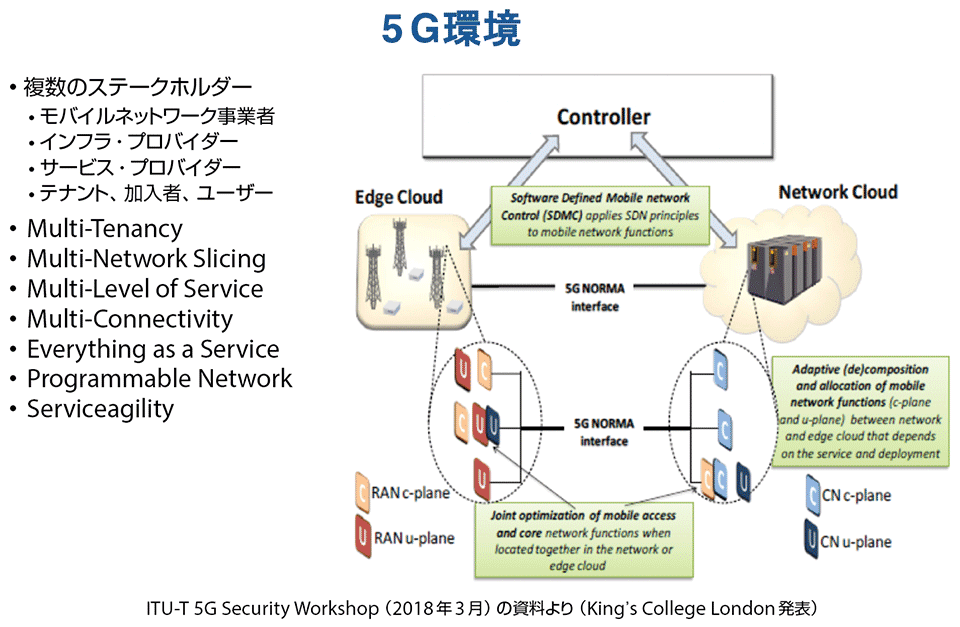

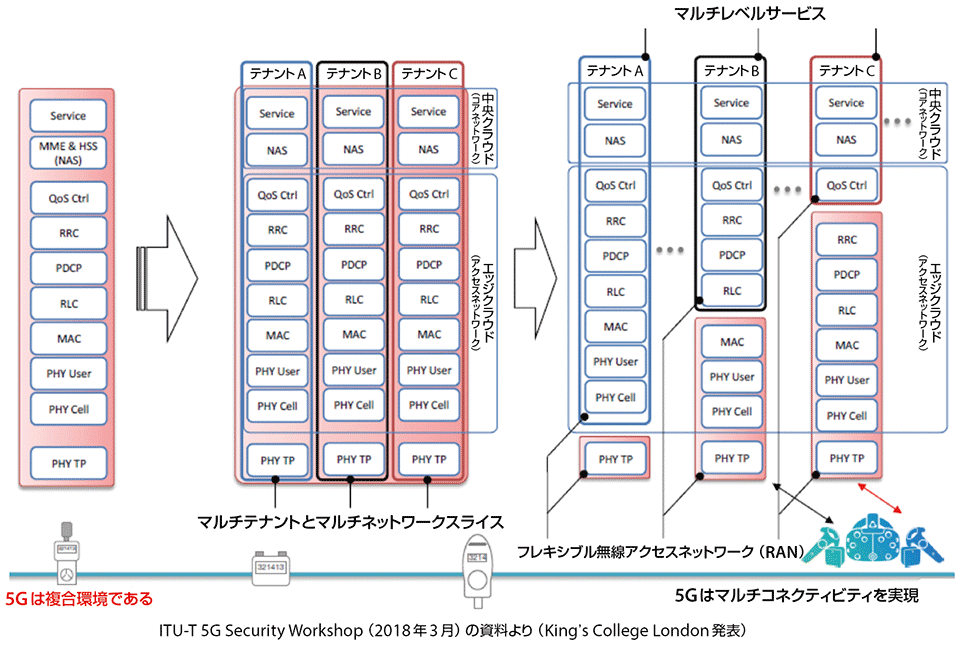

図2は、5G環境で何が変わってくるかを示している。

図2 5Gで変わる周辺の環境

SDMC:Software Defined Mobile network Control、モバイルネットワークの構築や設定などを、ソフトウェアで柔軟に行えるようにする技術

SDN:Software Defined Network、ソフトウェアで定義されたネットワーク。ネットワークを構成する通信機器(ハードウェア)をソフトウェアによって制御し、ネットワークの構成や設定などを柔軟に変更できる技術。「Software Defined」とは「(人の手作業ではなく)ソフトウェアで定義・制御する環境」を実現するという意味。また、「Software Defined xx」の場合、xxの部分は対象とするITの領域を指す。最近、セキュリティに関して、Software Defined Security(SDSec:ソフトウェアで定義・制御するセキュリティ環境)という新しい用語も誕生している

5G NORMA:5G NOvel Radio Multiservice adaptive network Architecture、5Gの新しい無線マルチサービスに適応するネットワークアーキテクチャ。 5G NORMAプロジェクトで策定されているインタフェース。具体的には、エッジクラウドと中央クラウドの間で、ソフトウェアによって制御されるRAN(5G無線アクセスネットワーク)と5Gコアネットワークの両方のネットワーク機能を、最適化して構成(あるいは分解)したり、割り当てたりするために使用されるインタフェー

出所 三宅 優(TTCセキュリティ専門委員会 委員長)、「ITU-T SG17における5Gセキュリティの議論」、2019年6月17日ス

5Gサービスを提供する5Gコアの部分においては、基地局の機能やネットワーク制御の部分をソフトウェアで実装し、それをクラウド(基地局側:エッジクラウド、センター側:中央クラウド)を利用した仮想化注5基盤で実行させることが可能となる。ソフトウェア化、仮想化によって、柔軟な機能追加や構成変更が可能となり、新たなサービス形態が実現されると考えられている。

このように、5G環境では、従来と異なって、ネットワークの機能を仮想化し、その仮想化環境の上で、エッジクラウドや中央クラウドと連携させて動かすような通信プラットフォームが可能となっている。

また、図2の左側に示すように、5Gになると従来とは多くのことが変わってくる。例えば、複数のステークホルダー(利害関係者。例:複数のオペレータ)が登場し、これまでは、モバイルネットワーク事業者が1つのネットワークを構築して、MVNO(仮想移動体通信オペレータ)に貸し出すという形態であったが、これにインフラプロバイダやサービスプロバイダが登場してくるため、サービスの提供形態が大きく変わってくる。

また、スライシング技術によって、1つのネットワークプラットフォームを仮想的に複数のネットワークに分割し、それぞれのネットワークを複数のテナント(顧客企業やサービスプロバイダなど)が別々のポリシーで利用する形態も考えられている。

具体的には、ネットワークの利用形態に応じて、必要とされる機能やサービスレベル(例:高品質な画像通信向け、応答時間の保証など)を多様化させることも可能となり、次のように変化する。

- 3GPPで規定しているモバイルネットワーク以外(Wi-Fiなど)からのモバイルコア経由のネットワークアクセス

- モバイルネットワークにおける特定のサービスや機能を、外部のアプリケーションプロバイダに提供するためのインタフェース

- ネットワーク側での機能提供によるEaaS(Everything as a Service)注6の実現

このように、5Gならではの多様な利用形態やビジネス形態が登場してくるため、それらの機能追加に対応するセキュリティ対策が求められるようになってきた。

〔2〕マルチレベルサービスや柔軟な無線アクセス網の実現へ

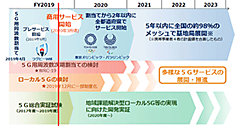

図3の左端は、従来の4G(LTE)のネットワーク構成であるが、これが5Gになると、中央に示すようにマルチテナント(テナントA、B、C)とマルチネットワークスライスのような利用形態が可能となる。

図3 4G(LTE)から5G(NR)への変化

出所 三宅優(TTCセキュリティ専門委員会委員長)、「ITU-T SG17における5Gセキュリティの議論」、2019年6月17日

図3の右側の上部に示すテナントA、B、Cは、使用したいネットワークのいろいろなサービスレベルを選択して、ネットワークが構築できるようになる。また、無線アクセスネットワーク(RAN)も、サービスレベルに応じて図3下部のように、柔軟にRANプロトコルレベルを選択して利用することが可能になる。

このような柔軟なネットワーク基盤におけるセキュリティの課題に関しても、前述のワークショップで議論された。

▼ 注4

https://www.itu.int/en/ITU-T/Workshops-and-Seminars/20180319/Pages/default.aspx

▼ 注5

仮想化:例えばネットワーク機能の仮想化(NFV:Network Functions Virtualization)とは、ネットワーク機能を実現する多様なソフトウェアとそれを実行する汎用のハードウェア(サーバなど)を分離する〔ハイパーバイザー(ハードウェア抽象化技術)〕ことによって、さまざまなネットワーク機能をもつソフトウェアを、共通のハードウェア上で動作させる仕組み。以前は、独自に設計された高価な専用のハードウェアとソフトウェアを組み合わせた機器がネットワークに組み込まれていた。

▼ 注6

EaaS:Everything as a Service、必要なすべての資源(ハードウェアやソフトウェア)をクラウド上でまかなうこと。

5Gにおけるセキュリティ上の課題を整理

〔1〕無線アクセス網およびコアネットワークに関するセキュリティ上の課題

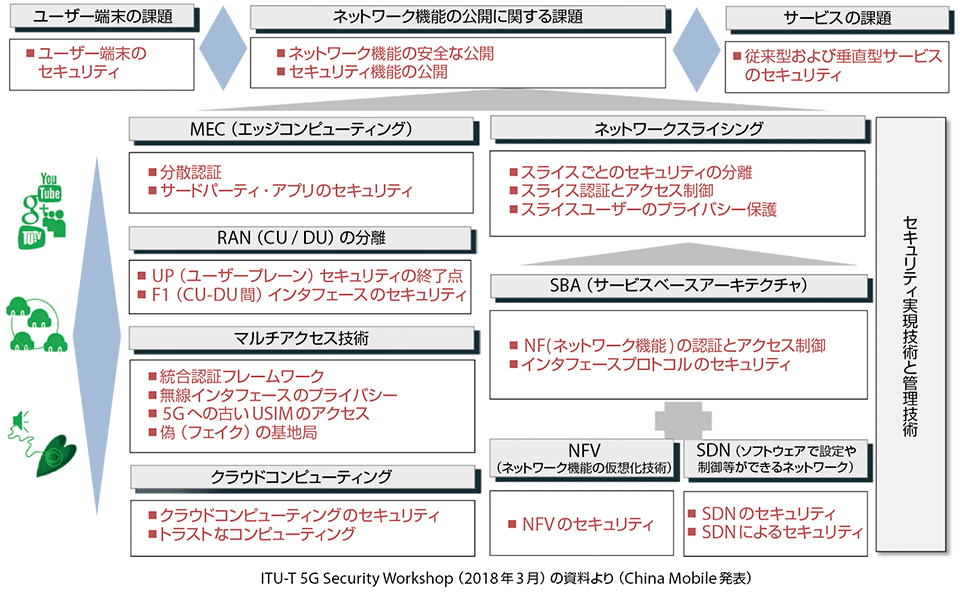

図4に、「ITU Workshop on 5G Security」で発表された、無線アクセス網およびコアネットワークに関するセキュリティ上の課題を示す。

図4 5Gにおけるセキュリティ上の課題

出所 三宅優(TTCセキュリティ専門委員会 委員長)、「ITU-T SG17における5Gセキュリティの議論」、2019年6月17日

〔原典〕https://www.itu.int/en/ITU-T/Workshops-and-Seminars/20180319/Documents/3_Min_Zuo.pdf

図4の最上位に示されるのは、ユーザーや外部のサービス事業者との接点となる部分で、①ユーザー端末のセキュリティ対策(UE)、②公開されるネットワーク機能を不正に利用されないようにする対策、③ユーザーが利用するネットワークサービスにおける基本的なセキュリティ対策が必要とされる。

図4の中段・下段には、5G環境となって追加されるネットワークのコア側の機能に対するセキュリティ上の課題例が示されている。

〔2〕セキュリティ課題の概要

5G環境におけるセキュリティ上の課題例の概要は、次の通りである。

- MEC注7エッジコンピューティングの導入

- MEC機能は遅延を低減するために基地局などに設置されるため、利用者の認証のために非中央集権的な認証機構が必要となる。

- サービス事業者(3rd Party)のアプリをMEC上で動作させるため、不正なアプリのインストール防止、不正な挙動のブロックが必要となる。

- RAN:CU(集約基地局)/DU(リモート局)分離

- 基地局の機能分割による構成の変更によって、セキュリティ対策の方法も変更される可能性がある。

- マルチアクセス技術の導入

- Wi-Fiなどのモバイル通信以外(非3GPP)からのモバイルネットワークへのアクセスを可能とすることによって、ユーザー認証、盗聴防止、偽基地局対策などが必要とされる。

- クラウドコンピューティングの利用

- 5Gネットワークに導入されるクラウドコンピューティング環境において、ユーザーやサービス事業者が利用する際の安全性確保が必要となる。

- ネットワークスライシング機能

- スライス間でのセキュリティ侵害の防止。

- スライスへのアクセスに対する認証とアクセス制御。

- スライスユーザーに対するプライバシー保護。

- SBA(サービスベースアーキテクチャ)へのセキュリティ対策

- ネットワーク機能へのアクセスの認証とアクセス制御機能の導入。

- ネットワーク機能へアクセスするためのプロトコルに対するセキュリティ対策。

- NFV(ネットワーク機能の仮想化)/SDN(ソフトウェア制御ネットワーク)の課題

- NFVやSDNの機能に対するセキュリティ対策の検討。

- SDNを利用したセキュリティ対策機能の実現。

なお、5Gセキュリティに関してITU-Tでは、ITU-T以外の3GPPやGSMAなどの他団体で議論されていないセキュリティに関するテーマを、ITU-Tで必要に応じて取り組んでいく方針になっている。

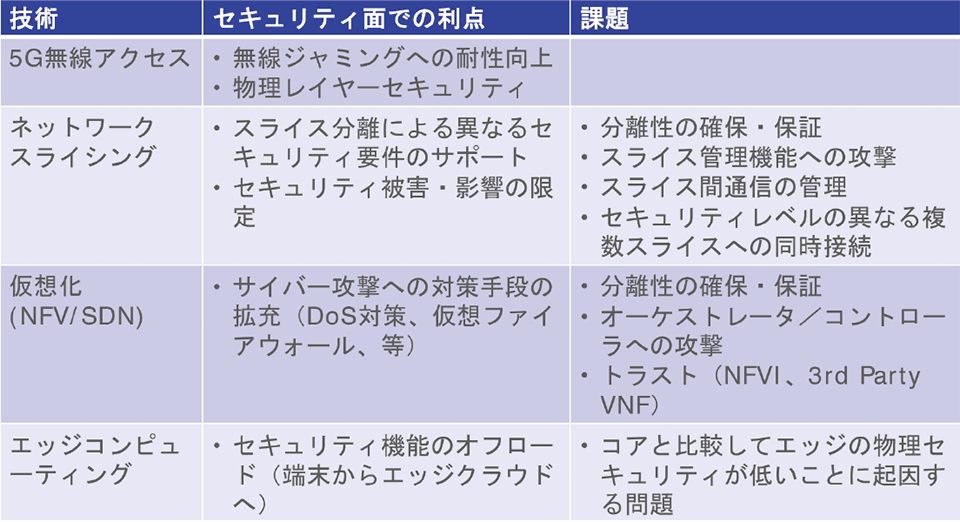

表2に、5G技術とセキュリティについての「ITU Workshop on 5G Security」のトピックを示す。ITU-Tでは、このようなトピックを含めて、勧告化すべきセキュリティ項目が提案され、議論されている。

表2 5G技術におけるセキュリティ面での利点と課題

ジャミング(Jamming):無線通信を混信させるために妨害電波を大量に発し、一時的に使用不能にさせること

DoS:Denial of Service、サービス停止攻撃。標的とするパソコンやサーバに不必要な情報を大量に送り込み、パソコンやサーバを正常に動作させなくする攻撃

オフロード:セキュリティ機能を端末からエッジクラウドに移行する(オフロード)ことによって端末の負荷を軽減する

出所 三宅優(TTCセキュリティ専門委員会 委員長)、「ITU-T SG17における5Gセキュリティの議論」、2019年6月17日

▼ 注7

MEC:Muli-access Edge Computing、エッジコンピューティング

5G関連のセキュリティの検討項目と審議内容(ITU-T SG17)

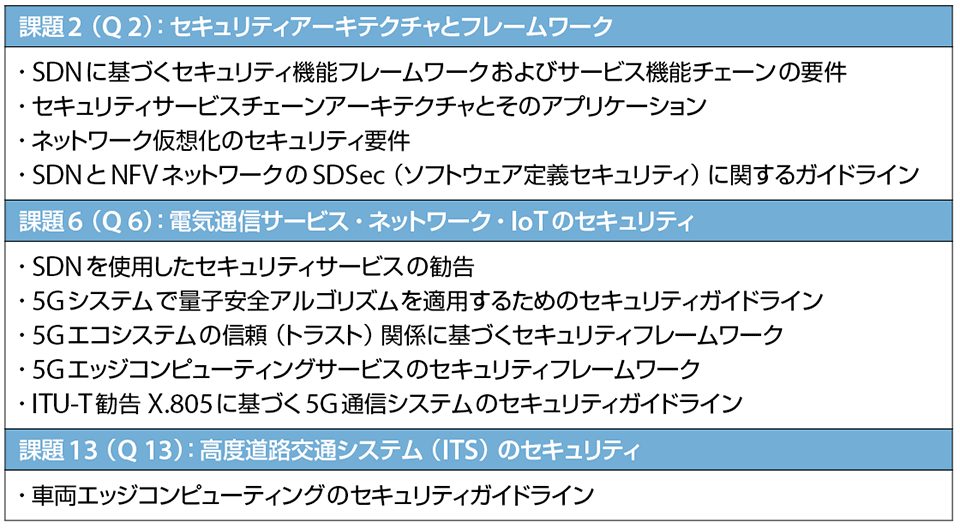

前述したワークショップなどの取り組みを背景に、5Gセキュリティに関する検討課題が整理され、ITU-T SG17における5Gセキュリティに関連する勧告案の提案が行われている。

勧告案は、SG17における「課題2」「課題6」「課題13」の課題で議論されており、現時点における勧告作成のための各作業項目は、表3に示す通りである。

これらの作業項目の多くは、中国の3大通信事業者であるチャイナモバイル(中国移動)、チャイナテレコム(中国電信)、チャイナ・ユニコム(中国聯通)などから活発に提案されているのが特徴である。

新しいセキュリティ解決に向けた取り組み例

次に、表3に示したセキュリティに関する作業項目のうち、いくつかの例を挙げる。

表3 ITU-T SG17における主な5Gセキュリティ関連の作業項目

ITU-T勧告X.805:Security architecture for systems providing end-to-end communications、エンドツーエンド通信システムのセキュリティアーキテクチャ

出所 三宅 優(TTCセキュリティ専門委員会 委員長)、「ITU-T SG17における5Gセキュリティの議論」(2019年6月17日)をもとに編集部作成

〔1〕SDN/NFVの新セキュリティ方式「SDSec」を策定へ

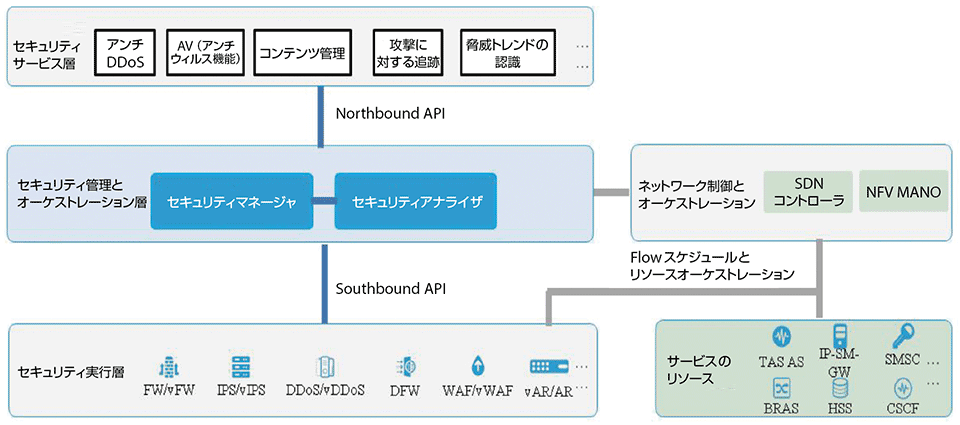

表3に示す「課題2」で注目されるのは、SDSec(Software-Defined Security、ソフトウェアで定義するセキュリティ)である。ネットワークが、SDNやNFVのような新しいコンセプトの導入によって劇的に変わろうとしているが、これに対して、SDSecという特別なセキュリティの実現方法が提唱され、SDSecのガイドラインを策定する審議が行われている。

図5に、SDSecにおけるセキュリティフレームワークを示す。

図5 SDN/FVNネットワークにおけるSDSecのセキュリティフレームワーク

Northbound API / Southbound API:地図の場合、通常、北側(Northbound)を上に、南側(Southbound)を下にして描くところから、上位(北側)の装置とのインタフェースはNorthbound API、下位(南側)の装置とのインタフェースは Southbound API といわれる

NFV MANO:NFV Management and Orchestration、NFV管理とオーケストレーション

オーケストレーション:Orchestration。複雑なコンピュータシステムや通信システムなどにおいて、システムやソフトウェア、サービスなどの構築・運用管理を自動化すること

出所 三宅 優(TTCセキュリティ専門委員会 委員長)、「ITU-T SG17における5Gセキュリティの議論」、2019年6月17日

SDNやNFVを利用する際のセキュリティ上の課題として、SDNコントローラに対するDoS攻撃、通信の盗聴、ネットワークを構成するためのルール設定の不整合などがある。また、物理的なセキュリティ境界が不明確になるため、従来はネットワーク間の接続点に設置していたセキュリティ監視装置(IDS:Intrusion Detection System、侵入検知システム)やファイアウォールの設置がこれまで以上に複雑になると考えられるため、その対応が求められている。

勧告案では、SDN/NFV機能を利用してネットワークを構築する場合、各種セキュリティ機能をパーツとして用意し、これらを構築するネットワークの構成や必要とされるセキュリティ要件に応じて、組み合わせて利用できるようにすることを目指している。

〔2〕量子コンピュータ時代のセキュリティ対策

表3に示す「課題6」では、量子コンピュータ注8の実現によって、既存の公開鍵暗号方式が破られる可能性がある。

そのような攻撃に対抗するため、量子コンピュータでも解読が困難な暗号アルゴリズム(暗号を作成するための計算方法)をどのように活用すべきか、などが検討されている。

〔3〕トラスト関係に基づくセキュリティフレームワーク議論

次に、同じく「課題6」の中で、5Gにおいて重要となる、トラスト関係に基づくセキュリティフレームワークの議論を紹介する。

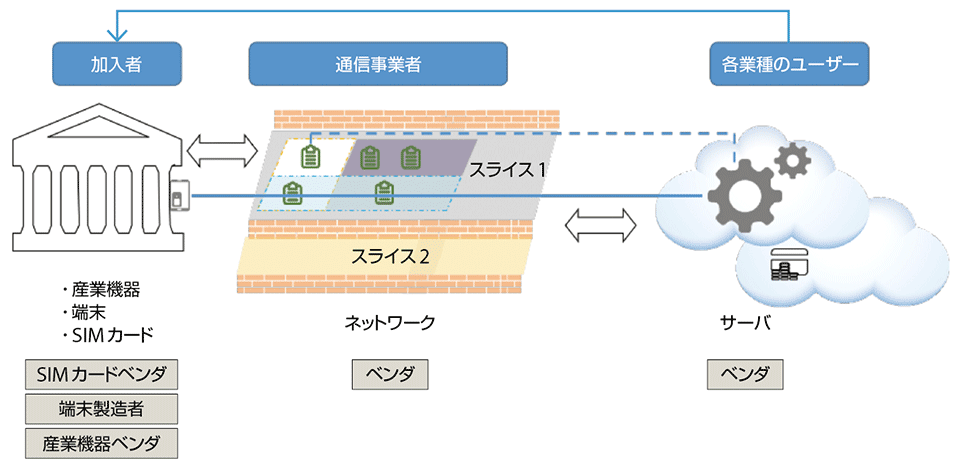

(1)ネットワークの利用方法が大幅に変化

5G時代になると、ネットワークの利用が従来と大幅に異なってくる。例えば、従来、ユーザーは通信事業者(オペレータ)から提供される「オペレータ仕様」のネットワークを使用していたが、5G時代ではスライシング技術によって、A社(放送関係企業:加入者)の使用目的に合った「A社仕様のネットワーク(スライス1)」や、「B社(製造業)」の使用目的に合った「B社仕様ネットワーク(スライス2)」というような使い方が可能になる(図6)。

図6 トラスト関係に基づくセキュリティフレームワーク

出所 三宅 優(TTCセキュリティ専門委員会 委員長)、「ITU-T SG17における5Gセキュリティの議論」、2019年6月17日

このため、さまざまなステークホルダー(関係者)やエンティティ(サービス事業者やユーザーなど)が登場して、ネットワークの機能に直接アクセスして新たなネットワーク構成上でサービスが提供されたり、オペレータ以外のエンティティがユーザーに対して直接サービスやアプリケーションを提供したりするケースが考えられている。

そのため、従来のように(オペレータ内に閉じた)定型化された認証をすればよいというわけにはいかない。不正なエンティティが入り込んで、各種攻撃などを行う可能性があるため、各ステークホルダーやエンティティ間でトラスト(信頼)関係を結んで、サービスやアプリケーションを安全な環境で利用できるようにする必要が出てくる。

(2)セキュリティフレームワークを提示

ITU-Tにおける検討では、5Gネットワーク環境で提供されるサービスにおいて、このサービスを構成する各エンティティ間のトラスト関係を明確にし、この状態におけるセキュリティ上の脅威と要件を整理している。そして、この要件を満たすセキュリティフレームワークを提示している。

また、具体的なケースでこのセキュリティフレームワークがどのように実装されるかを示すために、オペレータ領域での仮想ネットワークの構築、他のオペレータとの相互接続とローミングの実施、遠隔操作によるレンタカーサービス、ネットワーク機能の第三者への開放、5Gエコシステムのサプライチェーン管理を例として、トラスト関係構築の方法を示している。

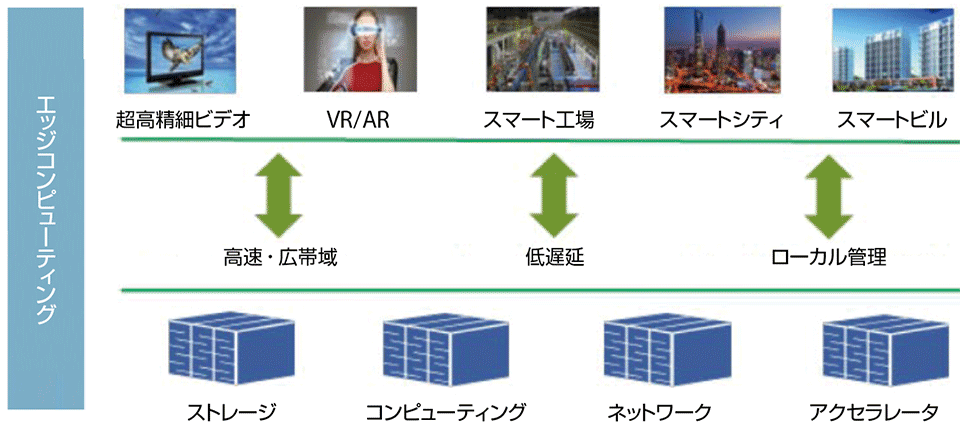

〔4〕エッジコンピューティングのセキュリティ

5G/IoT環境では、低遅延通信の実現と新しいアプリケーション・サービス実現のためにエッジコンピューティングが重要な役割を果たすため、関心が高まっている。

エッジコンピューティングは新しい機能である。サービス事業者などが作成したアプリケーションを組み込んだり、オペレータ以外が操作したりすることがあるため、セキュリティ上の懸念もある。そのため、サービス環境における脅威とセキュリティ要件を明確にし、これを解決するフレームワークの規定を目指して、ITU-T SG17では2019年1月の会合から議論が開始されている。

同会合では、盗聴やサービス利用状況の解析をはじめ、DDoSやネットワーク構成の解析などの攻撃に対する要件を整理し、その対策案が検討されている。図7に、エッジコンピューティングのユースケースの例を示す。

図7 エッジコンピューティングのユースケース

出所 三宅 優(TTCセキュリティ専門委員会 委員長)、「ITU-T SG17における5Gセキュリティの議論」、2019年6月17日

さらにITS注9やCASE注10時代を迎えて、自動車に対するセキュリティも重視されており、自動車向けのエッジコンピューティング(Vehicular Edge Computing)のセキュリティガイドラインの検討が、表3に示す「課題13」として行われている。

今後の展開:AIを駆使した5Gセキュリティも

ここまで、ITU-T SG17での5Gセキュリティの議論を中心に紹介した。まだ作業項目になっていないが、今後の取り組みの1つとして、2019年1月にAI(人工知能)と機械学習とセキュリティに関するITUワークショップ「ITU Workshop on Artificial Intelligence, Machine Learning and Security」注11がジュネーブで開催され、AIを使用して5Gセキュリティが実現できないかという提案が出された。

これは3GPPの仕様の中で、ネットワークのデータ解析をするインタフェースが規定されているため、そのインタフェースから情報をもってきてAIや機械学習で解析を行うなど、セキュリティ対策への活用が可能となるからである。そのため、関連するプラットフォームを検討してはどうかというテーマも、提案されている。

▼ 注8

量子コンピュータ(Quantum Computer):現在のスーパーコンピュータを大幅に上回る超高速な処理速度をもつ、次世代のコンピュータのこと。

現在のコンピュータは「ビット」(0か1か)という単位を用いて演算を行うが、量子コンピュータは「量子ビット」という従来のコンピュータとはまったく異なる原理を採用している。これによって、従来のスーパーコンピュータでは難しいと考えられていた並列処理によって、特定の問題を超高速に計算できるといわれている。このため、従来の公開鍵暗号に用いられている暗号アルゴリズムなどは容易に解読可能となってしまう。そこで、量子コンピュータでも解読が難しいとされる新しい暗号アルゴリズムの開発が進められている。

▼ 注9

ITS:Intelligent Transport Systems、高度道路交通システム。人と道路と自動車の間で相互に情報の交換を行い、道路交通における事故や渋滞、環境対策などの課題を解決するためのシステム。

▼ 注10

CASE:自動車に関する「Connected:コネクティッド化」「Autonomous:自動運転化」「Shared/Service:シェア/サービス化」「Electric:電動化(EV/PHEV化)」の4つの頭文字をとったもの。

▼ 注11

https://www.itu.int/en/ITU-T/Workshops-and-Seminars/20190121/Pages/default.aspx