RFIDの基礎と最新動向(4):「自動認識総合展2006」詳細レポート

2006年10月20日 (金曜) 0:00

本連載「RFIDの基礎と最新動向」では、2006年から各種産業分野で本格的な運用事例が目立ちはじめたRFIDの基礎から応用例、最新動向までを取り扱います。第4回目は、RFIDに関連する展示会の1つである自動認識総合展(9月13~15日開催)の出展内容に重点をおいて、関連することがらについて解説します。なお、今回の自動認識総合展については、『「自動認識総合展 AUTO-ID EXPO 2006」レポート 』でも速報として取り上げています。あわせてご覧ください。

実導入を前提にした製品やシステムが増える

2006年出荷金額は前年比41.7%増の457億円を見込む

これまでは先進的な一部のユーザーだけが対象になっているようなハードウェアやシステムが多い印象でしたが、今回の自動認識総合展では、すぐにでも導入してRFIDの運用を開始できるシステムが増えていました。

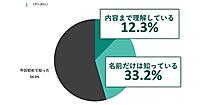

今回の同展ガイドブックに掲載されている「2005年 自動認識市場動向調査報告」によれば、「2005年はRFID実証実験が一層広がり、生活・産業分野で導入する企業が増加していること、集計会社が昨年より増えたこともあり、全体の出荷金額は前年比約2倍の323億円となった」ということです。

さらに、「2006年は実証実験から実運用へのシフト、UHF帯の開放などから、2006年の出荷金額は41.7%増の457億円を予測」しています。

しかし一方で、RFIDの応用分野として考えられる農作物の生産履歴管理では、最大規模の事業団体に交付された約2.4億円の補助金のうち約70%以上が無駄に使われていたという新聞報道もあり、すべての分野で順調に発展しているとは言い難いかもしれません。

RFIDを利用したセキュリティ管理

RFIDを利用したセキュリティ管理の製品例として筆頭に挙げられるのが、書類やバインダー、フォルダー、書類ボックスなどにRFIDタグを取り付けて、取り出しや持ち出しの管理をしようというものです。

例えば、ICカードなどで認証を受けると、書庫が自動的に解錠され、必要な書類を取り出すことができます。書類の移動はRFIDを利用して検出し、解錠のほか、書類の取り出しや返却などをログに記録します。

受付管理システム(三菱電機)

また、書庫が置いてある部屋の出入口にゲート形のアンテナを設置すれば、持ち出し処理をせずに不正に持ち出そうとすると、ゲートを通過する際にブザーが鳴るなどします。昨年あたりまでは、書庫だけの独立したシステムだったのですが、ゲートや警報、監視、部屋への入退出管理などが組み合わされたトータルなシステムが登場しています。また、書類だけでなく、社有パソコンの持ち出し管理や図書館の貸し出し管理などでもRFIDが活用されています。

一方、これまで入退出管理というと、ICカードをリーダーにかざして認証を受けるというシステムがほとんどでしたが、今回、三菱電機が参考出展したアクティブ形のRFIDタグと顔認証を組み合わせた入退出管理システムでは、RFIDと顔認証を二重にして利用することで高度なセキュリティを実現できるだけでなく、ドアに近付くだけで自動的に認証が行われるので、利用者をわずらわせることが少なくなると期待できます(写真1)。

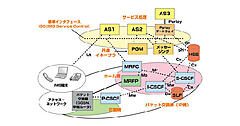

情報の外部流出を防ぐ

RFIDをセキュリティ管理に利用する場合に注意しなければならないのが、RFIDタグに記録されている情報の外部流出です。RFIDタグとRFIDリーダー/ライターの間は、無線通信であるものの、パッシブ型RFIDタグなら通信可能距離が短いため比較的対処しやすいのですが、収集した情報をインターネットなどの公衆ネットワークを利用して送受信する場合には、注意が必要となります。

利用したスマート・シェルフ

(日本システムウエア)

日本システムウエアのセキュアRFIDソリューションは、1024ビットの暗号処理などによりRFIDタグ情報の流出を防げます。写真2は、バッグ・メーカーの店舗実験用に構築されたスマート・シェルフの例で、RFIDリーダー/ライターとサーバ・コンピュータ、分析処理を行うクライアント・コンピュータの間を流れるRFIDタグの情報がすべて暗号化され、情報漏洩を防ぎます。